本文只对捆版木马制作过程进行详述,不对免杀技术进行讨论。文章底部附本文涉及的相关钓鱼捆绑木马制作的相关工具。

后门木马生成

首先生成一个后门木马,这边用CS来进行生成木马,开启监听后生成一个exe后门木马

提取图标

新建一个文档,使用“BeCyIconGrabberPortable”工具提取word文档的图标。

打开程序 - 进入要提取图标文件的目录 - 选择图标 - 保存

保存后就生成了图标

木马捆绑

这里使用winrar进行捆版

选择这两个文件 - 添加到压缩文件 - 创建自解压格式压缩文件

选择高级 - 点击自解压选项

自定义选择解压路径(绝对路径)

进入设置

C:usersartifact11.exe (解压后木马的绝对路径)

C:users测试文档.word (解压后打开的word的绝对路径)

进入模式选择全部隐藏,如果不隐藏会显示解压过程。

进入更新,选择解压并更新文件和覆盖所有文件。(目的以防万一解压路径有相同的文件)

点击保存即可生成木马

替换图标

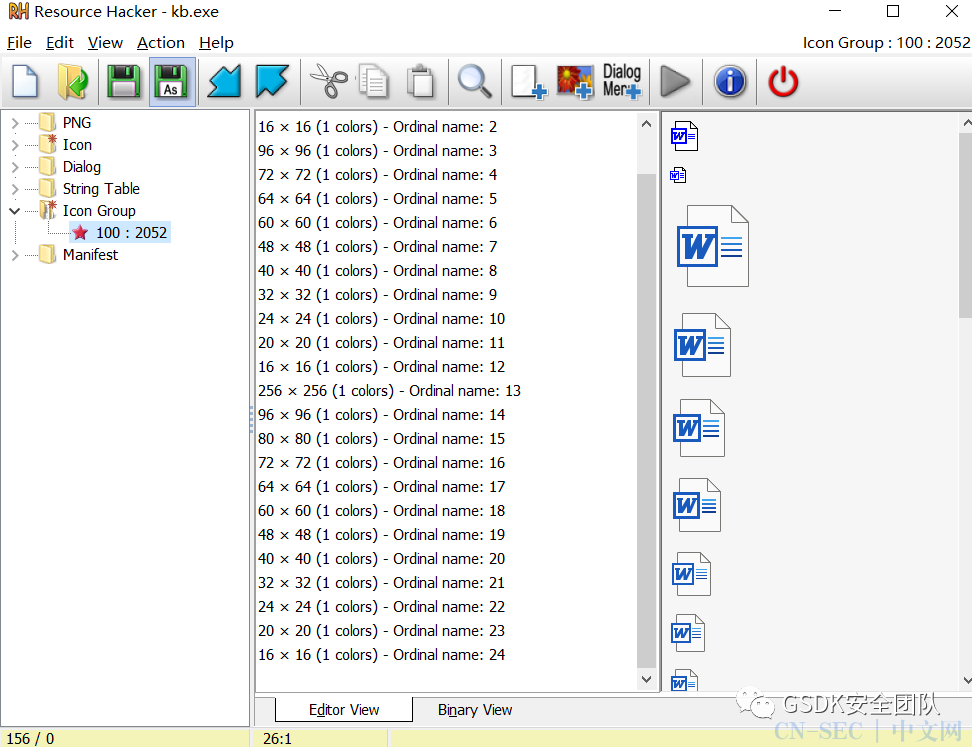

使用“Resource Hacker”替换生成木马的图标

将生成的木马程序exe拖进Resource Hacker

在Icon上右键点击“replace Icon”进行替换

点击保存或另存为保存exe

其他的操作如加入反转字符,可以进行更好的伪装。这里便不进行演示。

最终结果

点击程序,即可打开文档,且后门程序也运行上线了

CS收到会话

任务管理器中可看到相关进程

后台回复:“捆绑工具”即可获取文章中提到的相关工具

注:文章和工具仅供安全研究与学习之用,若利用工具做其他用途,由使用者承担全部法律及连带责任,作者及发布者不承担任何法律及连带责任。

原文始发于微信公众号(GSDK安全团队):钓鱼捆绑木马制作(文末附相关工具)

免责声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由读者承担全部法律及连带责任,本站不承担任何法律及连带责任;如有问题可邮件联系(建议使用企业邮箱或有效邮箱,避免邮件被拦截,联系方式见首页),望知悉。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论