APT-C-52(焰魔蛇)组织是一个来自南亚的APT组织,主要针对巴基斯坦进行有组织、有计划、针对性的网络攻击行动。该组织攻击活动开始于2021年初,至今仍处于活跃状态。我们获取攻击者服务器泄露的部分数据,受害者主要为巴基斯坦军事人员。

APT-C-52(焰魔蛇)组织主要通过Google Play应用商店传播恶意应用,首先利用Facebook获取攻击目标联系方式,然后通过WhatsApp或短信等社交方式传播恶意应用的下载地址,诱导攻击目标安装并使用恶意应用,实现窃取目标隐私数据等敏感信息的目的。

一、样本分析

1.载荷投递

APT-C-52(焰魔蛇)组织整个攻击流程如下图所示:

![桃色陷阱行动:APT-C-52(焰魔蛇)组织针对巴基斯坦的攻击活动 桃色陷阱行动:APT-C-52(焰魔蛇)组织针对巴基斯坦的攻击活动]()

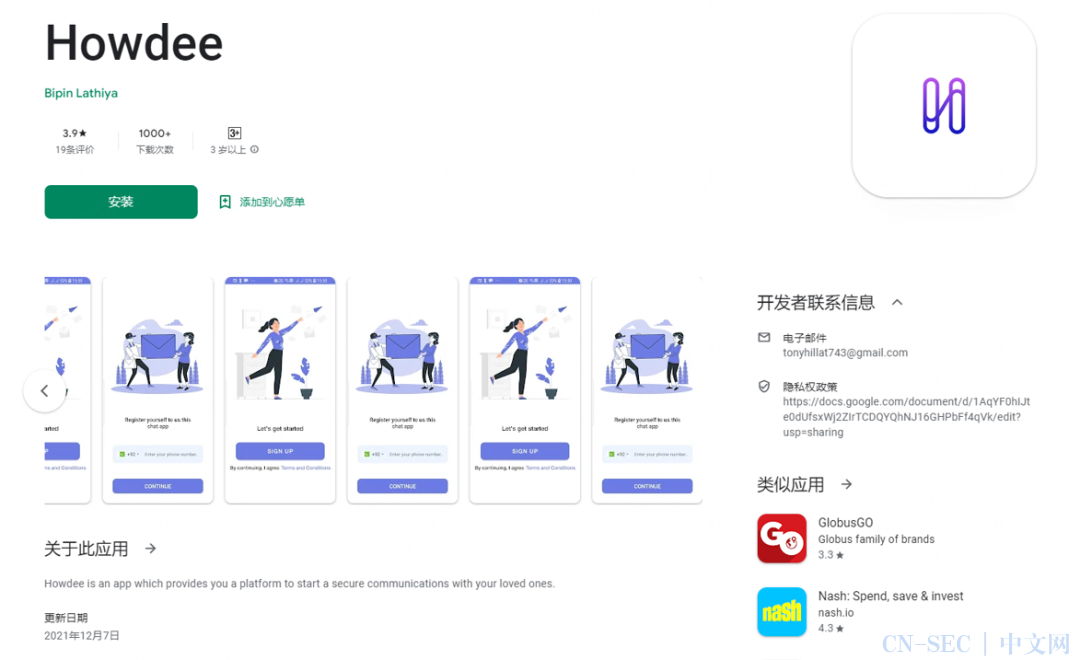

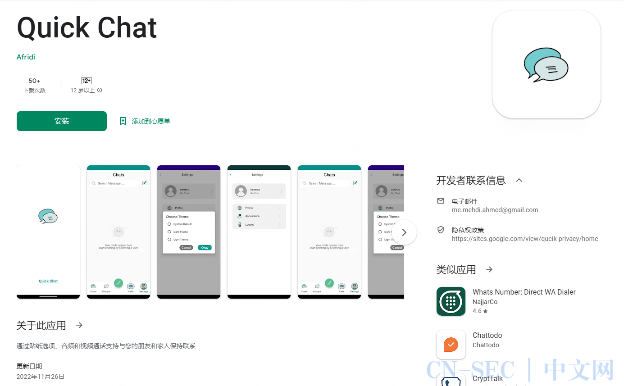

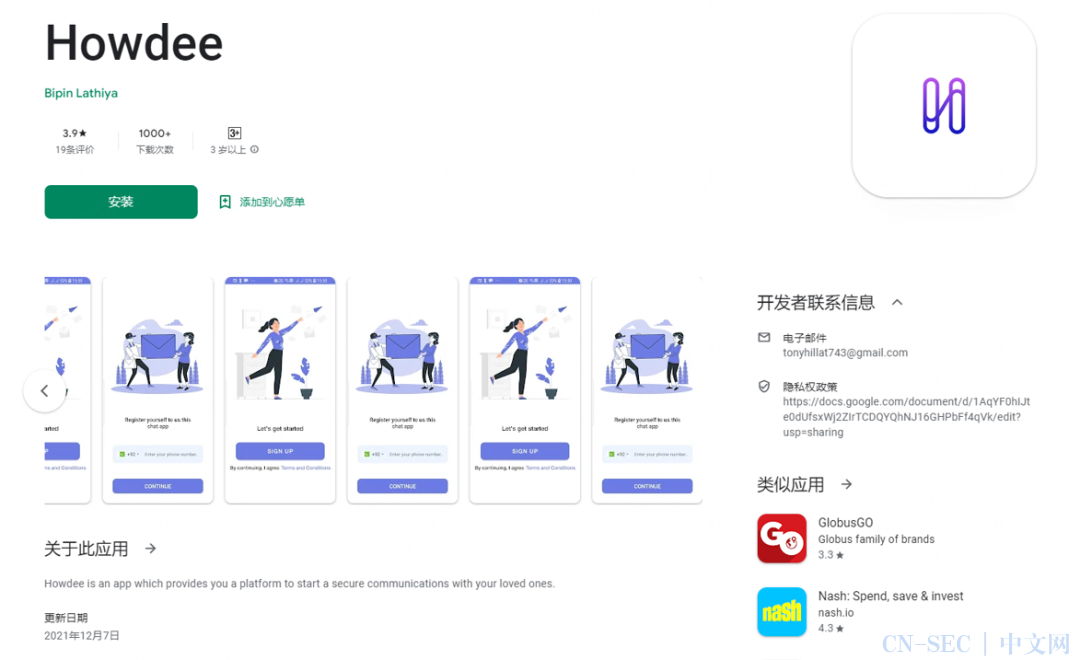

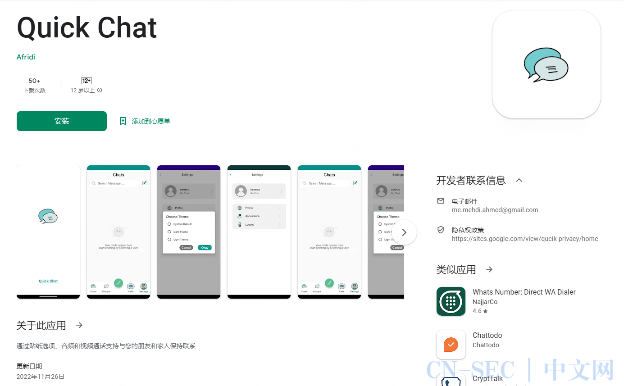

APT-C-52(焰魔蛇)组织早期使用自建的服务器进行载荷投递,中后期使用Google Play应用商店进行载荷投递,下列为APT-C-52(焰魔蛇)组织近期使用的攻击样本在Google Play应用商店的地址,图2为应用在Google Play商店上的介绍截图。

![桃色陷阱行动:APT-C-52(焰魔蛇)组织针对巴基斯坦的攻击活动 桃色陷阱行动:APT-C-52(焰魔蛇)组织针对巴基斯坦的攻击活动]()

![桃色陷阱行动:APT-C-52(焰魔蛇)组织针对巴基斯坦的攻击活动 桃色陷阱行动:APT-C-52(焰魔蛇)组织针对巴基斯坦的攻击活动]()

![桃色陷阱行动:APT-C-52(焰魔蛇)组织针对巴基斯坦的攻击活动 桃色陷阱行动:APT-C-52(焰魔蛇)组织针对巴基斯坦的攻击活动]()

APT-C-52(焰魔蛇)组织攻击者在Facebook平台上创建了多个账号,伪装成女性用户,并添加巴基斯坦军方相关人员为好友,进一步获取其联系方式,为后续攻击做准备。

当获取到目标联系方式后,攻击者会利用Facebook Messenger、WhatsApp、短信传递恶意样本或下载地址,并诱导受害者安装使用,最终实现获取军事情报的目的。

![桃色陷阱行动:APT-C-52(焰魔蛇)组织针对巴基斯坦的攻击活动 桃色陷阱行动:APT-C-52(焰魔蛇)组织针对巴基斯坦的攻击活动]()

![桃色陷阱行动:APT-C-52(焰魔蛇)组织针对巴基斯坦的攻击活动 桃色陷阱行动:APT-C-52(焰魔蛇)组织针对巴基斯坦的攻击活动]()

2.样本功能分析

2.1 正常功能

APT-C-52(焰魔蛇)组织使用的攻击样本伪装成聊天应用,并包含聊天应用的所具备的语音通话、视频通话、语音消息、群聊等常规功能,其功能代码来自Opus Labs Works公司开发的一款聊天应用Yoohoo(https://opuslab.works/apps/social-chatting-calling/yoohoo)。我们在Github上发现了该应用泄露的源代码(https://github.com/hmephi/zoozy),图4为APT-C-52(焰魔蛇)组织使用的恶意样本和YooHoo聊天应用包结构,两者结构基本一致。

![桃色陷阱行动:APT-C-52(焰魔蛇)组织针对巴基斯坦的攻击活动 桃色陷阱行动:APT-C-52(焰魔蛇)组织针对巴基斯坦的攻击活动]()

图4 左边为APT-C-52(焰魔蛇)组织使用的恶意样本,右边为YooHoo包结构

Yoohoo的是一款使用Firebase Authentication进行短信验证以及使用Firebase Storage存储用户数据的应用,其使用文档(https://opuslabsin.github.io/doc-yoohoo)如图5所示。而APT-C-52(焰魔蛇)组织同样使用Firebase的免费服务储存窃取的隐私数据。

![桃色陷阱行动:APT-C-52(焰魔蛇)组织针对巴基斯坦的攻击活动 桃色陷阱行动:APT-C-52(焰魔蛇)组织针对巴基斯坦的攻击活动]()

2.2 恶意功能

2.1.1 早期恶意功能

APT-C-52(焰魔蛇)组织早期攻击样本包含较多的恶意功能,其中窃取联系人列表、通话记录、短信、通知栏消息、已安装应用列表的恶意代码来自开源远控工具L3MON(https://github.com/BLACKHATHACKER0802/-D3VL-L3MON),如图6和图7分别为L3MON以及APT-C-52(焰魔蛇)使用的恶意样本窃取通话记录代码,两者完全一致。

![桃色陷阱行动:APT-C-52(焰魔蛇)组织针对巴基斯坦的攻击活动 桃色陷阱行动:APT-C-52(焰魔蛇)组织针对巴基斯坦的攻击活动]()

![桃色陷阱行动:APT-C-52(焰魔蛇)组织针对巴基斯坦的攻击活动 桃色陷阱行动:APT-C-52(焰魔蛇)组织针对巴基斯坦的攻击活动]()

图7 APT-C-52(焰魔蛇)组织恶意样本窃取通话记录代码

除了使用L3MON的代码外,APT-C-52(焰魔蛇)组织还额外增加了窃取设备中特定后缀名的文件、设备信息以及WhatsApp、WhatsAppBusiness 和 Signal聊天记录的恶意功能。如图8和图9所示。

![桃色陷阱行动:APT-C-52(焰魔蛇)组织针对巴基斯坦的攻击活动 桃色陷阱行动:APT-C-52(焰魔蛇)组织针对巴基斯坦的攻击活动]()

![桃色陷阱行动:APT-C-52(焰魔蛇)组织针对巴基斯坦的攻击活动 桃色陷阱行动:APT-C-52(焰魔蛇)组织针对巴基斯坦的攻击活动]()

图9 窃取WhatsApp、WhatsAppBusiness 和 Signal聊天记录

2.1.2 中后期的恶意功能

APT-C-52(焰魔蛇)组织在后来不断迭代更新,中后期不仅完全移除了L3MON的全部功能代码,还去除了窃取聊天记录的代码,只保留了窃取联系人列表以及特定后缀名文件的功能。另外样本中还包含了窃取短信的功能代码,但并未使用相关功能。我们认为此次大规模调整恶意代码是为了躲避审查,从而顺利上架Google Play应用商店方便传播,以便更好的博取受害者信任。图10为最新样本中窃取联系人列表功能代码。

![桃色陷阱行动:APT-C-52(焰魔蛇)组织针对巴基斯坦的攻击活动 桃色陷阱行动:APT-C-52(焰魔蛇)组织针对巴基斯坦的攻击活动]()

二、受害者分布

通过分析发现,APT-C-52(焰魔蛇)组织所窃取的数据多达数百万条,其中数据类型主要是通知栏消息,其次是照片、文档、联系人列表、短信、通话记录等数据。受害者主要分布在巴基斯坦,具体受害者地域分布如图11所示。

![桃色陷阱行动:APT-C-52(焰魔蛇)组织针对巴基斯坦的攻击活动 桃色陷阱行动:APT-C-52(焰魔蛇)组织针对巴基斯坦的攻击活动]()

三、归属研判

1.开发者信息

通过信息挖掘,我们发现了所使用的恶意样本的源码仓库,名称为ChatApp,地址为:https://github.com/Hi*****/ChatApp,该仓库提交者为Hi*** Ch****,所留的邮箱为:22hi********@gmail.com。与该Github账户名称一致。最早提交代码的日期为2021年7月7号,该代码包含了APT-C-52(焰魔蛇)组织中后期恶意功能的完整代码,而后续提交代码主要对应用界面进行不断调整,图12为代码的提交记录。图13为ChatApp源码中窃取联系人列表的代码片段,图14为APT-C-52(焰魔蛇)攻击样本窃取联系人列表的代码片段,两段代码完全一致,因此证明该仓库为APT-C-52(焰魔蛇)组织攻击样本的源码。

![桃色陷阱行动:APT-C-52(焰魔蛇)组织针对巴基斯坦的攻击活动 桃色陷阱行动:APT-C-52(焰魔蛇)组织针对巴基斯坦的攻击活动]()

![桃色陷阱行动:APT-C-52(焰魔蛇)组织针对巴基斯坦的攻击活动 桃色陷阱行动:APT-C-52(焰魔蛇)组织针对巴基斯坦的攻击活动]()

![桃色陷阱行动:APT-C-52(焰魔蛇)组织针对巴基斯坦的攻击活动 桃色陷阱行动:APT-C-52(焰魔蛇)组织针对巴基斯坦的攻击活动]()

图14 APT-C-52(焰魔蛇)恶意样本窃取联系人

我们获取到了ChatApp的测试数据,其中手机号码为+91600616****的用户也存在APT-C-52(焰魔蛇)组织泄露的受害者数据中,因此我们猜测该手机号码属于APT-C-52(焰魔蛇)组织用于测试的资产,也进一步表明ChatApp开发者与APT-C-52(焰魔蛇)组织存在关联。

对Github主页上所留信息进一步挖掘,发现一名为Hi*** Ch*****的开发者的Linkedin个人求职信息并且所述项目经历也与Github主页上的一致,证明两者为同一人。

![桃色陷阱行动:APT-C-52(焰魔蛇)组织针对巴基斯坦的攻击活动 桃色陷阱行动:APT-C-52(焰魔蛇)组织针对巴基斯坦的攻击活动]()

图15 https://github.com/Hi****** 项目

2.攻击者分析

在APT-C-52(焰魔蛇)组织泄露的隐私数据中,我们发现了部分早期的短信数据中包含了APT-C-52(焰魔蛇)组织所使用的Firebase子域名的登陆验证码消息,因此我们认为相应的设备和号码均属于APT-C-52(焰魔蛇)组织的资产通过研判分析,我们发现攻击者特别关注武器相关文档照片,军事基地的卫星图片和经纬度坐标,以及各个军种的军人信息,同时会使用Google lens 翻译重点关注的文档,并将所认为的重要价值信息整理、分析。

APT-C-52(焰魔蛇)组织使用美人计突破了整个攻击最关键的一步,获取到目标的初步信任,然后诱导目标使用其开发的恶意社交应用,窃取情报。在中后期的攻击中,APT-C-52(焰魔蛇)组织恶意样本突破Google Play应用商店审核机制,使用Google Play进行传播,利用大众对Google Play应用商店的信任,进一步降低了目标的防范心理,更轻松达成攻击目的。

对于这种情况,我们列出了一些通用的安全防范排查建议。

-

确保安装了杀毒应用。

-

不迷信应用商店的审核机制,仅从应用商店下载并安装知名软件。

-

-

-

-

定期检查移动设备上安装的应用程序移动/Wi-Fi数据的使用情况。

-

密切关注杀毒应用提示的警报信息,并采取必要的措施。

88b634d47a39a3cc152ecdf3e5b638f5

07f106d4ce4845ad26e89688d7ed2552

72ef14a216e42cc122fa58cebc7af186

3e764319ac1b188e29252ea8627ca857

259035caab78d2f18fb022dc30552470

432316e6d85a3b4cec9cd196d7d79916

2f58ff468ac071492b78d0b5622b644c

c11ed89d2584564fdb99d6ba1b42bd7d

7dd2f0a57944a51015e334007d95b09d

84504c2f077b1c73ec3a64bfa4429cf4

a626a32a17bc49d2858798dcae3f36ee

24ca0b807598d1baec0df63d2c1e55a3

eb3e7d94069786eceb34b683e671eec2

8ee00f3e8a6443572723ae47c1a0ff36

7a47d859d5ee71934018433e3ab7ed5b

e0912afaf7905fadfe52ced00bfe31b6

6170d90ac5e88fbb6eba770770c013de

0c980f475766f3a57f35d19f44b07666

ec5f776e909653b3feab9f9856c580ff

44c2b688516999ae61351988dbedd893

meetme-abc03.appspot.com

tiktalk-2fc98.appspot.com

privchat-6cc58.appspot.com

crazytalks-d39ed.appspot.com

chatapp-6b96e.appspot.com

https://twitter.com/LukasStefanko/status/1481644372785459206

https://mp.weixin.qq.com/s/B0ElRhbqLzs-wGQh79fTww

https://github.com/hmephi/zoozy

https://opuslabsin.github.io/doc-yoohoo/

https://graphicriver.net/item/yoohoo-modern-mobile-chatting-app-ui-set/19928373

https://firebase.google.com/pricing?hl=zh-cn

https://github.com/BLACKHATHACKER0802/-D3VL-L3MON

https://banar.kvs.ac.in/about-us/about-kvs

360烽火实验室

360烽火实验室致力于移动恶意软件分析、移动灰黑产研究、移动威胁预警、移动APT的发现与追踪等移动安全领域的深入研究。作为全球顶级移动安全生态研究实验室,360烽火实验室在全球范围内不仅首发了多篇具备国际影响力的移动安全生态研究成果,并且成功狩猎了蔓灵花、拍拍熊等多个APT组织针对我国及境外重要目标的攻击活动。实验室在为360手机卫士、360手机助手、360加固保等公司产品提供核心安全数据的同时,也为科研单位、手机厂商、应用商店及上百家国内外合作伙伴提供了移动应用安全检测服务,全方位守护移动安全

原文始发于微信公众号(360威胁情报中心):桃色陷阱行动:APT-C-52(焰魔蛇)组织针对巴基斯坦的攻击活动

评论