免责声明

本公众号所发布的文章及工具代码等仅限交流学习,本公众号不承担任何责任!如有侵权,请告知我们立即删除。

1项目介绍

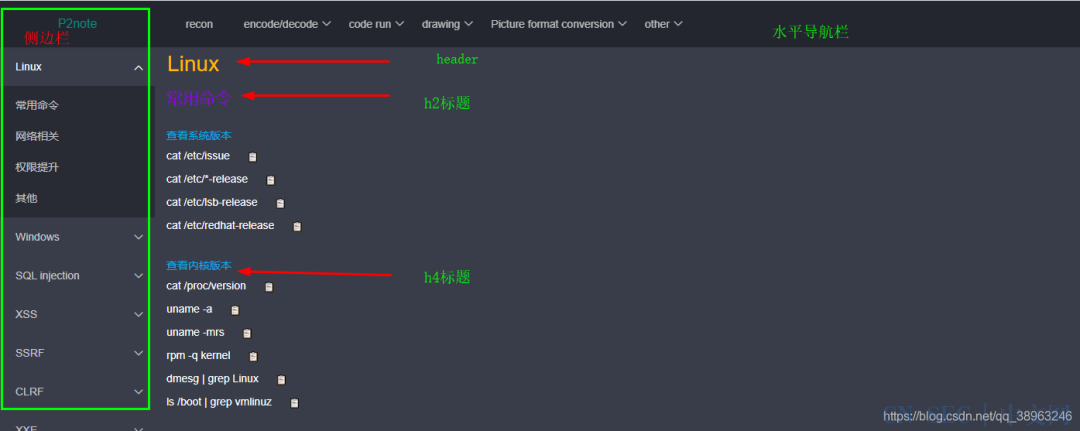

P2note(Penetration-test payload note) 是基于layui 框架设计的一款渗透测试懒人工具,本意为减少渗透测试人员记忆payload的数量,提升渗透测试效率。使用方式很简单,选择对应得payload点击复制即可。通过 data-note.json 文件可以快速添加修改payload,以及注释内容。

2工具介绍及下载

此工具已经过优化,侧边栏和内容部分均可通过 data-note.json 文件修改,水平导航栏除外。以Linux侧边栏为例

其对应的 data-note.json 文件如下所示:

注意:

-

注释(annotation)的数量要和命令记录(content-h4)的数量一致,保持一一对应,不然无法区分谁是谁的注释。

-

某些符号若要显示,则需要转义,避免json无法解析,目前有双引号、斜杠。以

”><h1>123</h1>为例,则插入json文件中应改为”><h1>\123\</h1>。下面是一个简单的py脚本,方便转义。

#!/usr/bin/env python# -*- coding:UTF-8 -*-#2021/06/06 周日 19:39:11.50# By Hasaki-h1import signalimport sysdef quit_p(signum, frame):sys.exit (0)def encode_x():while True:signal.signal (signal.SIGINT, quit_p)i = input ("n输入Payload:")if "\" in i:i = i.replace ("\", "\\")if """ in i:i = i.replace (""", "\"")print ("n双引号、斜杠转义结果:nn", i, "n")if __name__ == '__main__':encode_x ()

项目地址

原文始发于微信公众号(信安404):分享一款渗透测试懒人工具P2note(附地址)

免责声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由读者承担全部法律及连带责任,本站不承担任何法律及连带责任;如有问题可邮件联系(建议使用企业邮箱或有效邮箱,避免邮件被拦截,联系方式见首页),望知悉。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论