本文已获得相关单位授权

初始阶段

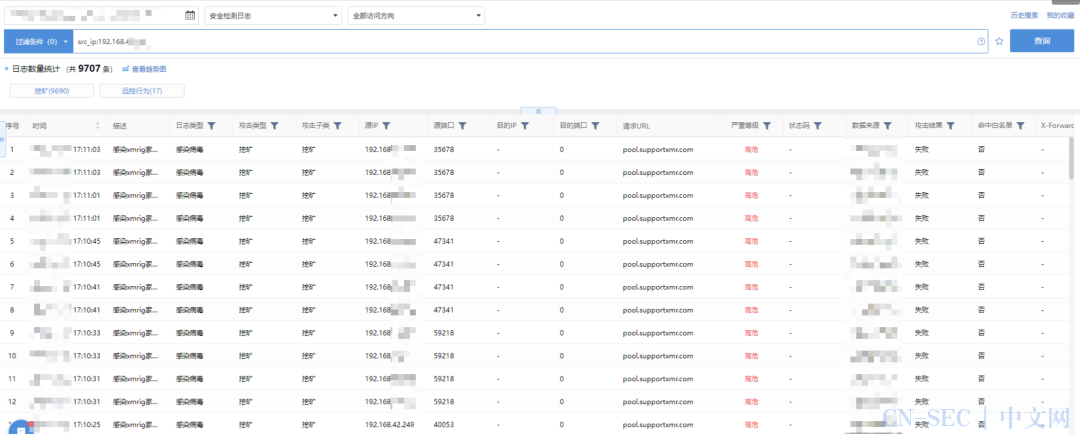

安全设备监测到内网存在挖矿病毒流量

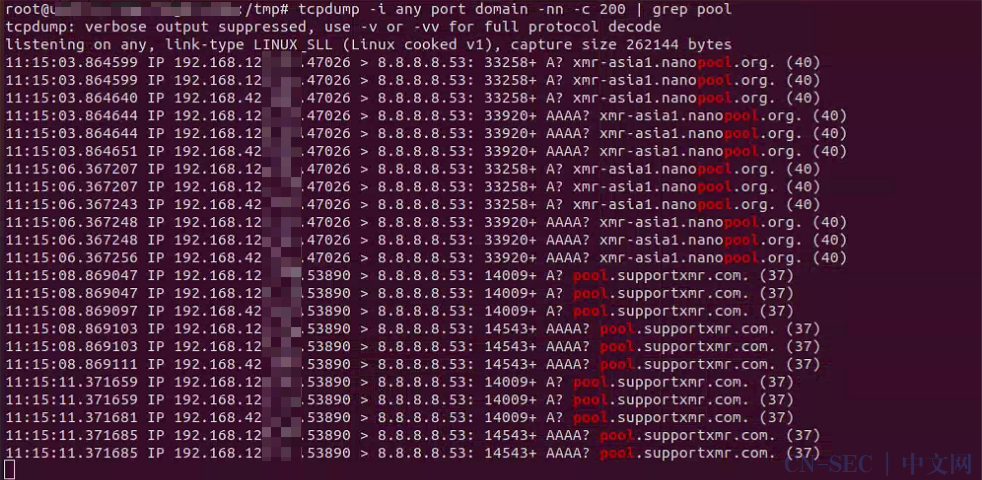

上机进行排查,未发现主机存在恶意进程,但是对网卡抓包,确认确实存在,从服务、启动项、计划任务等多个维度,也未发现存在恶意进程。

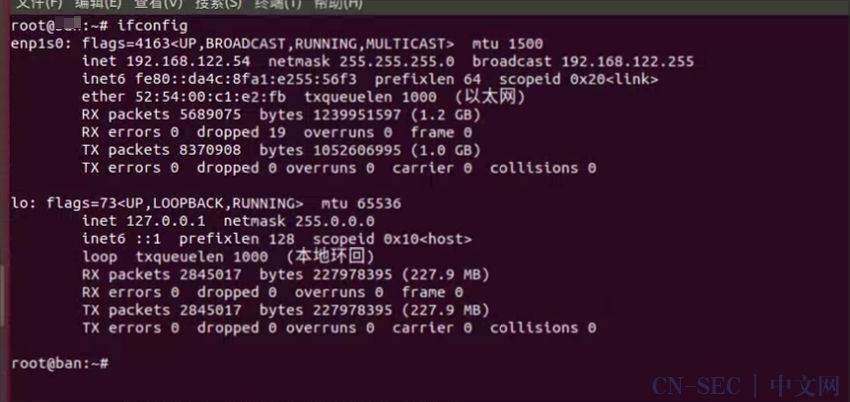

通过抓包发现,除了本机ip地址外,还存在别的ip,但是该ip并不属于该主机网卡地址,怀疑存在docker场景,查看docker,未发现有运行中的docker镜像。

正式排查

由于排查主机是存在桌面环境,发现该主机安装有虚拟环境,打开虚拟环境,找到另外一台主机,猜测是另外一台主机的流量经过宿主机网卡,导致被安全设备监测到。

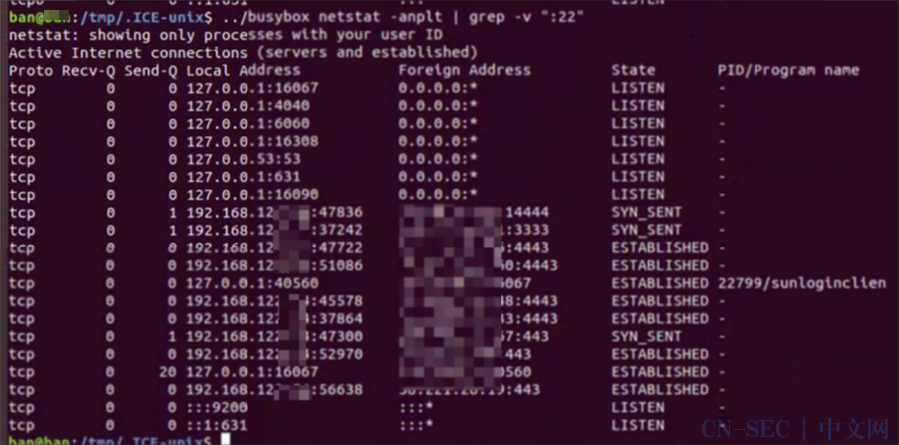

查看外连ip并结合威胁情报查询,发现存在外连挖矿地址,但是进程名以及PID无法显示。

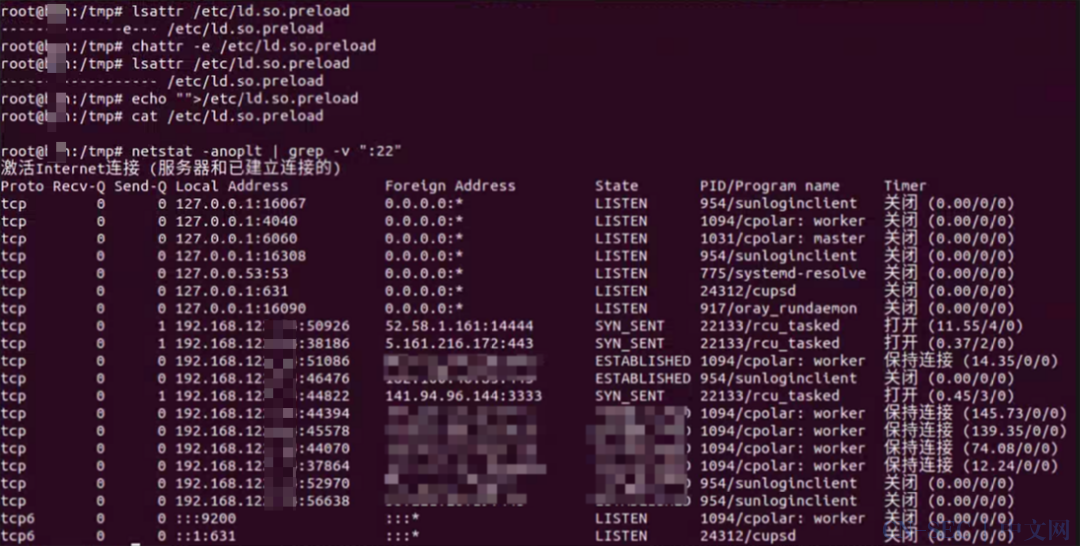

初步判断该病毒利用库文件劫持、进程挂载等方式来隐藏,查看/etc/ld.so.preload文件,发现该文件被篡改(一般情况下该文件默认为空),结合计算该库文件md5值,并查询威胁情报,发现该库文件为恶意文件,主要作用是用来隐藏进程。

将该文件清空后,再次查看网络连接,发现能够正常查看网络连接信息,能定位到具体的恶意进程了。

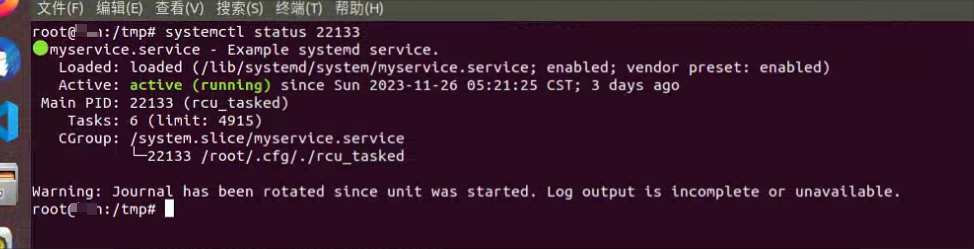

查看恶意进程PID 22133的进程状态,发现该进程被服务拉起

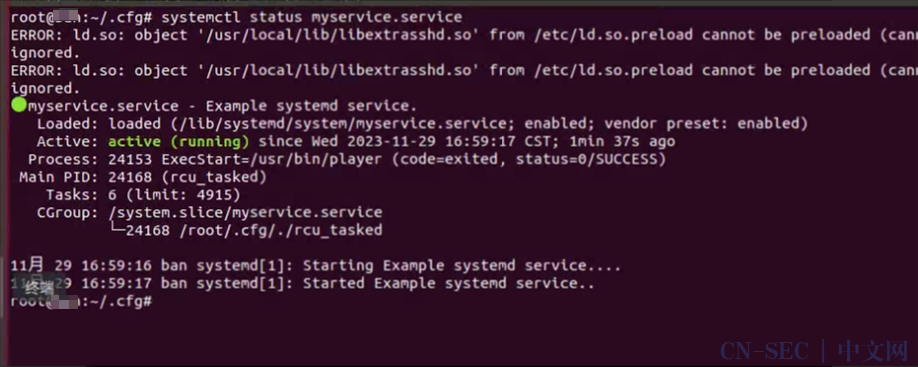

查看服务,确认为恶意服务,同时恶意进程和服务都指向/root/.cfg/目录下的一个可执行文件。

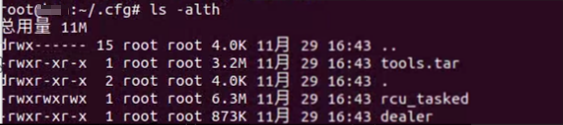

查看.cfg目录所有文件,并计算rcu_tasked的md5值,查询威胁情报,确认该文件为恶意文件

其他可疑项排查

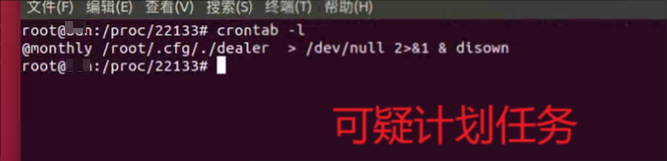

查看计划任务,发现该主机存在可疑计划任务,该计划任务会运行恶意可执行程序dealer

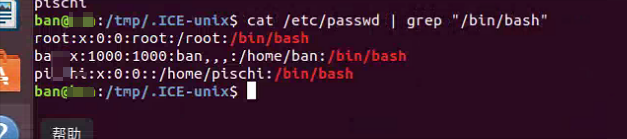

发现多个可登录账号,两个特权账号

处置

1、清空或删除ld.so.preload,去掉库文件劫持,保证进程网络连接正常显示

2、利用systemctl停止(stop)恶意服务,并禁用该服务(开机自启 disable)

3、删除计划任务,防止因计划任务重新拉起病毒程序

4、kill -9 pid强制终止恶意进程

5、删除/root/.cfg/目录下所有恶意文件

6、根据实际情况对可登录账号进行处理

其他注意项

该主机存在内网横向暴破行为,且存在ssh连接,建议内网主机账号密码使用强口令。

总结

拿到一个挖矿病毒的主机的时候首先要确认,发起源是否为当前主机。如果确认到相关主机,那么就可以根据以下常规思路进行排查:

1、netstat查看网络连接,根据网络连接定位到相关进程

2、查看进程状态systemctl status pid,获取到进程相关信息,如被拉起的父进程是谁、可执行文件具体位置

3、如果进程是被服务拉起,则还需要查看服务信息

4、常规排查,如账号密码、计划任务、自启动脚本,因为一台矿机的权限被拿下后,肯定是为了持久性获取该主机可利用价值,程序被干掉后,极有可能被服务、计划任务、自启动脚本拉起

处置:

有服务先干服务(先停止、关闭开机自启),其次干掉计划任务、自启动脚本,最后终止进程,删除文件。

如果查看网络存在进程被隐藏的情况,可以先使用busybox查看,或者是unhide命令。

原文始发于微信公众号(安服仔的救赎):xmrig挖矿处置

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论