转自:CARlos_97

今天闲来无事,打开Kali来了一波MS08-067-netapi的复现

就是服务器服务中的漏洞可能允许远程执行代码

在 Microsoft Windows 2000、Windows XP 和 Windows Server 2003 系统上,攻击者可能未经身份验证即可利用此漏洞运行任意代码。

实验准备

Kali虚拟机

靶机:Windows XP sp3

实验操作

打开Kali和靶机,ifconfig得到Kali IP 192.168.43.120

通过Nmap 扫描得到靶机 IP 192.168.43.201

进入matesploit

首先连接上postgresql

1

寻找ms08_067_netapi模块

1

使用该模块

1

顺便加载一下payload

1

设置靶机IP和HOST IP

1

2

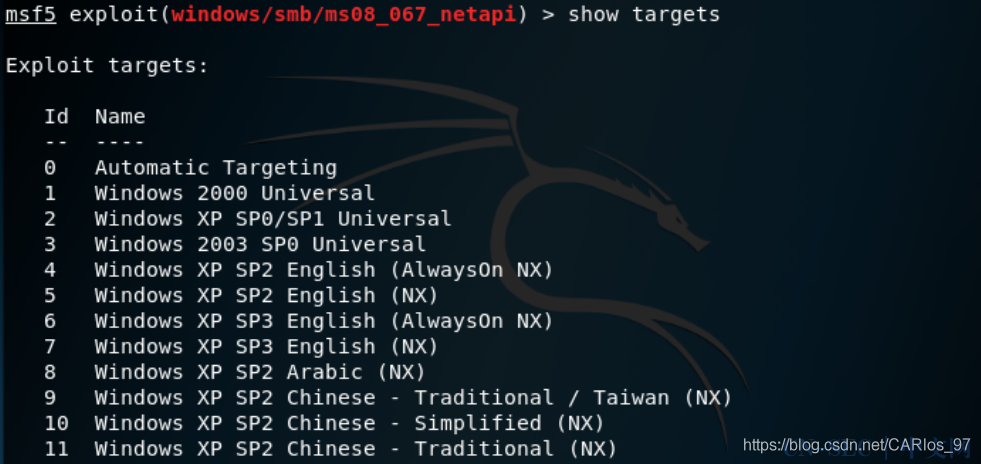

寻找靶机相应版本的target

通常为34 也可以选择0 为自动

1

2

接下来可以开始攻击

1

建立了联系

可以开始远程操控提权了

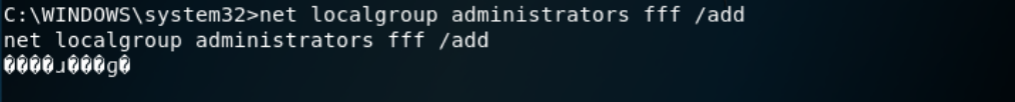

首先建立用户再进行提权

1

创建用户

1

用户提权

1

注意:/add 前面有一个空格(本人因为没加空格吃亏了…)

扫描其端口

1

发现其远程操控端口3389没有开,我们可以输入命令将它打开

1

2

此时我们可以看到远程控制端口3389打开了

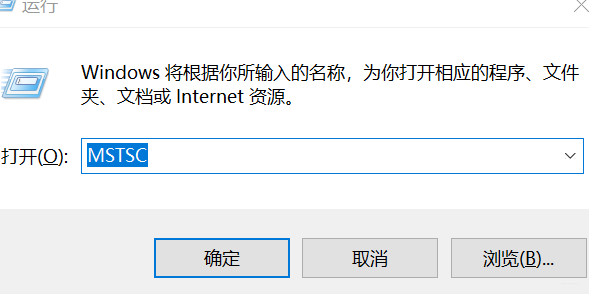

我们可以通过主机来远程控制

开始键+R 输入MSTSC

进入远程连接桌面界面

这时候靶机就有你创建的新用户了

在本次实验中遇到的问题

-

在设置好主机和靶机地址后,没有set targets 就开始攻击

-

在创建账户时,/add 前面没有添加空格,导致创建账户失败

-

在实验时所使用的靶机一定要没有补丁,要不可能会失败

原文链接:https://blog.csdn.net/CARlos_97/article/details/89503784

一如既往的学习,一如既往的整理,一如即往的分享。感谢支持

“如侵权请私聊公众号删文”

扫描关注LemonSec

觉得不错点个“赞”、“在看”哦

本文始发于微信公众号(LemonSec):利用ms08_067_netapi漏洞实现远程控制Windows XP sp3

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论