0x00 信息收集

目标地址:http://oa.xxx.com:8888/art/ ,访问后界面如下

获取某个系统shell后发现其是docker

nmap扫描全端口:nmap -v -A -p1-65535 -oN oa.xxx.com.txt oa.xxx.com

结果只开放了53/tcp和8888/tcp,如下图

网络架构猜测:被扫描的ip应该是公司的出口防火墙,网站躲在防火墙的后面,防火墙开了8888端口转发到内部服务器,至于53/tcp可能是防火墙本身开的端口

系统方面的利用点应该没什么机会了,只能在web上寻找突破口

burp抓包,发送到repeater,由圈出来的2个地方可猜测,目标没有web服务器,应用服务器用的tomcat,后端开发语言是java

尝试不存在的路径,让服务端报错,确认之前的猜想,应用服务器为tomcat 6.0.29

tomcat 6.0.29已知有一个漏洞CVE-2016-8735,检测后发现漏洞不存在

好吧,已知的漏洞都修复了

0x02 漏洞挖掘

审查功能点,发现除了登录功能,下图圈出的3个地方还有下载功能

点击“FLASH插件下载”

点击图标会下载“Adobe+Flash+Player+for+IE_10.exe”,鼠标移动到图标,会出现下载链接,点击鼠标右键,选择复制链接地址:

http://oa.xxx.com:8888/art/download/downLoadPlugin.do?path=/usr/local/tomcat6.0.29/webapps/art/page/resource/utils/Adobe%20Flash%20Player%20for%20IE_10.exe&fileName=Adobe%20Flash%20Player%20for%20IE_10.exebr

一看,妥了,目录遍历漏洞+网站物理路径泄露

修改url为:

http://oa.xxx.com:8888/art/download/downLoadPlugin.do?path=/etc/passwd&fileName=passwdbr

可以下载/etc/passwd

修改url为:

http://oa.xxx.com:8888/art/download/downLoadPlugin.do?path=/etc/shasow &fileName=shadowbr

可以下载/etc/shasow(哇,我好幸运),说明tomcat应该是以root权限启动的,这就舒服多了

现在的思路是读取tomcat-users.xml,然后登陆manager,首先猜测tomcat-users.xml的路径为/usr/local/tomcat6.0.29/webapps/conf/tomcat-users.xml,访问后成功读到,然后访问/manager/,结果返回状态码400

状态码400表示语法错误,怀疑/manager/要么被删掉,要么被修改,且很大可能被删掉,抱着试试看的态度,用御剑爆破一波目录,还是无果

tomcat-users.xml 都读到了,/manager/竟然不能访问,有点失望,回到之前拿到的信息,/etc/shadow中有密码的用户有3个,分别是root、dongda、oracle,拿到cmd5中去破解,前2个无果,但是用户oracle的密码能跑出来

可是防火墙只对端口8888做了映射,拿到口令也登录不上啊,思考中。。。

咦,我不是在内网中嘛,可以访问内网ip,但是没有内网ip啊。。。

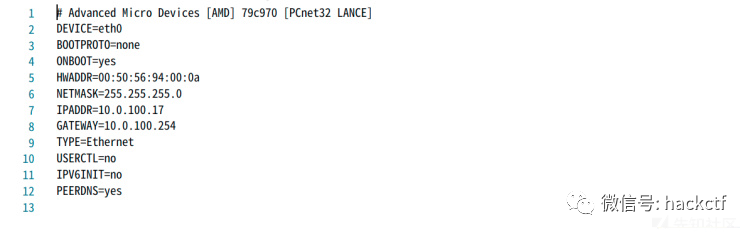

对了,我可以读ip配置文件啊

先查看操作系统版本,猜测操作系统是centos,尝试读取文件/etc/redhat-release试试,成功读到:

Red Hat Enterprise Linux Server release 5.4 (Tikanga)

red hat系统中ip的配置文件位于/etc/sysconfig/network-scripts/ifcfg-eth0,后面的eth0是系统的网卡名,不同系统的网卡名不同,不过red hat 5.4这么老的系统,网卡名是eth0的概率会大一些吧,尝试读取ip配置,成功读到,哇噢,拿到ip了

使用之前破解的凭证,ssh登录目标主机,成功登录

已知系统为Red Hat Enterprise Linux Server release 5.4 (Tikanga),记得red hat 5.4有一个提权漏洞cve-2010-3847,上传提权脚本,执行后不出意外拿到了root权限

提权脚本使用过程可参考我的github:

https://github.com/ybdt/poc-hub/blob/master/2020_10_12_RedHat%205.4权限提升漏洞复现(CVE-2010-3847)/readme.md

作者:ybdt ,转载自先知社区。

扫描关注乌雲安全

觉得不错点个“赞”、“在看”哦

本文始发于微信公众号(乌雲安全):看我如何拿下公司OA服务器

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论