赶在2023年的尾巴,我参加某市的一次HW。首先必须强调下面所有的行为都是经过授权的。因为这次内网没怎么打,好像没什么收获,那就把打到内网的所有目标大概写一下,不会非常详细。

公众号现在只对常读和星标的公众号才展示大图推送,

建议大家把听风安全设为星标,否则可能就看不到啦!

----------------------------------------------------------------------

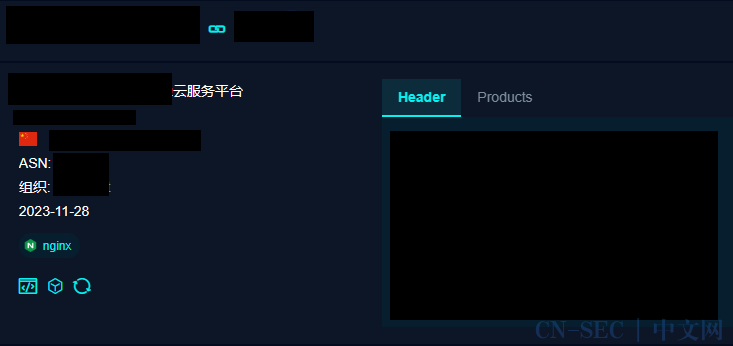

某卫星中心

-

通过资产收集发现该单位某服务平台,该服务平台的同IP下的某IP存在Springboot,存在

CVE-2022-22947,通过工具写内存马直接Shell。

-

因为是Linux服务器,没啥上线的必要,反弹个shell直接进内网开扫

-

扫完发现内网其实没什么东西,先用默认密码登录了4个Nacos,里面没有配置文件,然后有一个Nacos密码改了,用Nacos未授权漏洞看了一下,发现里面有一个去年HW留下来的账号,但是不知道密码,于是我也用未授权添加了一个账号

-

还扫出来了很多SSH弱口令,但是登录发现全是网络设备,不太会利用

-

然后还有非常非常多的postgresql数据库的弱口令,这也是该单位的重大战果,在数据库中发现敏感地理数据超过500W条(无图)

-

还有一些其他的Web弱口令啊、Redis未授权啊、MySQL弱口令、etcd未授权,虽然在里面都发现了一些可以进一步扩大攻击面的东西,但是我始终没有将内网的一些数据和系统对应上,再加上打内网时间非常短,也没仔细打。

某交通支付公司

该漏洞是同事打的,我大概看了一下原理

-

通过资产收集发现该公司互联网存在一台Vcenter存在任意文件读取,下载 data.mdb文件,通过读取该文件伪造了一个登录Cookie,然后进入到了Vcenter后台,获取了10台服务器权限,本来打算把快照下载下来然后重置密码试试进到虚拟机内,但是因为网速问题放弃了。

某大型游乐园

-

历史shell直通内网

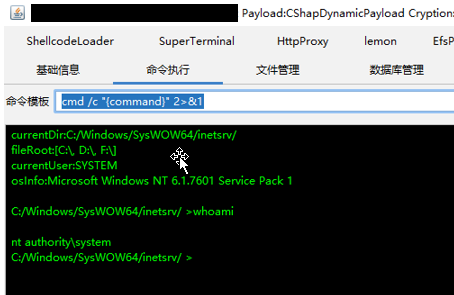

某小学

-

刚爆出来没几天的Nday,没想到直接就用上了,直接一个上传WebShell,然后上线,发现是Windows2008,抓密码、建隧道、进入远程桌面

-

翻了一下浏览器的记录,发现两个存在弱口令的网站,运维也没有在上面存其他密码 -

直接开扫,但是发现内网并不大,除了这台服务器,剩下的全是海康威视的摄像头,可以未授权获查看镜头截图以及获取登录密码,我大概瞅了几个,能看到很多学生。

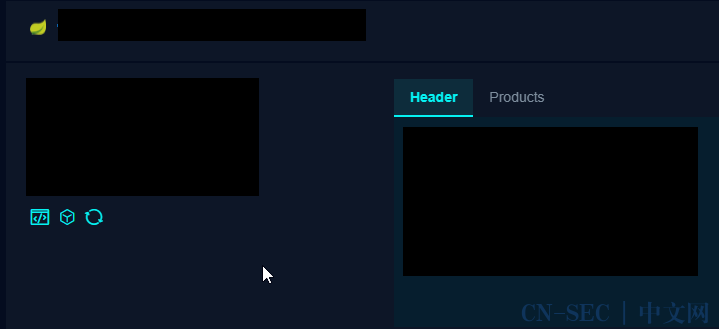

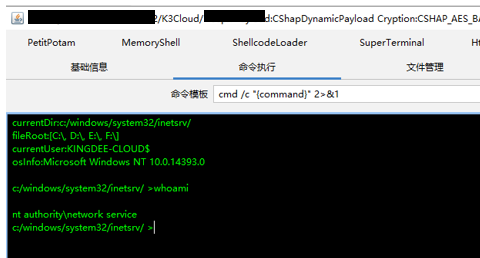

某生物科技公司

-

通过资产收集发现该公司的金蝶云可以RCE,打入内存马并上线,因为是network权限,用土豆系列提权

-

发现是双网卡机器,直接开扫。 -

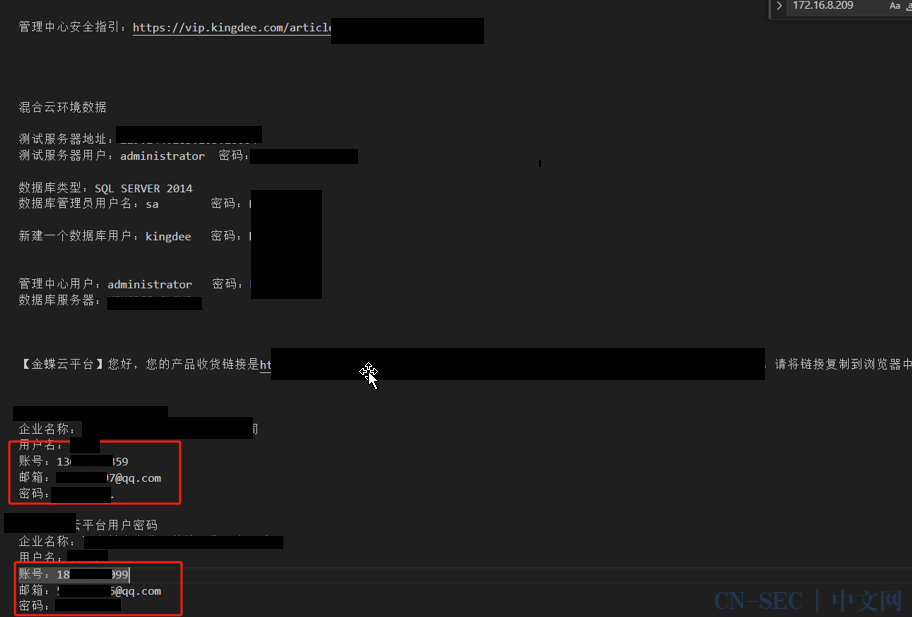

在金蝶服务器桌面发现一TXT文档记录了该服务器的RDP登录密码、数据库密码、两个子公司的金蝶云平台登录密码,那就RDP进去看看呗

-

这个内网东西也不是很多,扫到了很多Shiro,但是找不到默认Key,还发现内网有一个非常旧的ASP站,我估计大概率有SQL注入,就挂着代理用Yakit扫了一下,果真找到一个UA注入点,好像能执行命令,但是没回显,盲打了几个payload,也没见成果就放弃了。

-

有几个MS17-010,打成功了一个,直接进到RDP,这个机器上还有向日葵,也一块收集了,这个人机器上还有传奇这类游戏,挺有意思的 -

内网还有一个不出网的 cve-2019-7238,能执行命令,但是实在是想不到该怎么转发出来了,现在写这个想起了可以新建用户登录啊,还是脑子不够聪明。 -

两个Redis,在里面发现存了登录数据,但是找不到对应的应用,而且未授权反弹shell也没成功,很可惜 -

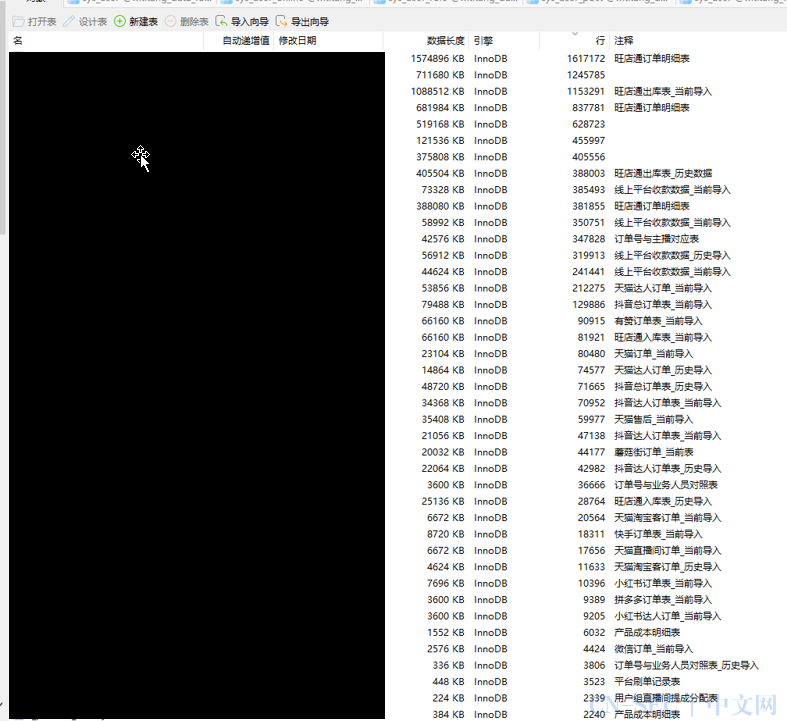

接着就是重大成果,通过弱口令登录了几个MySQL数据库,在里面发现了4k条财务数据,该公司在各个平台(旺店、天猫、抖音、有赞、快手、拼多多等)百万量级的订单数据(包含姓名、地址、手机号等)

-

然后就是一些打印机啊、FTP、SMB之类的弱口令了,没什么意思,就不展示了。

原文始发于微信公众号(听风安全):某市一些单位从互联网到内网

免责声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由读者承担全部法律及连带责任,本站不承担任何法律及连带责任;如有问题可邮件联系(建议使用企业邮箱或有效邮箱,避免邮件被拦截,联系方式见首页),望知悉。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论