今天我将向您展示一款Windows Userland Rootkit。

介绍

如果您想学习有关 Windows 恶意软件开发的基础知识,您可以购买我的课程。

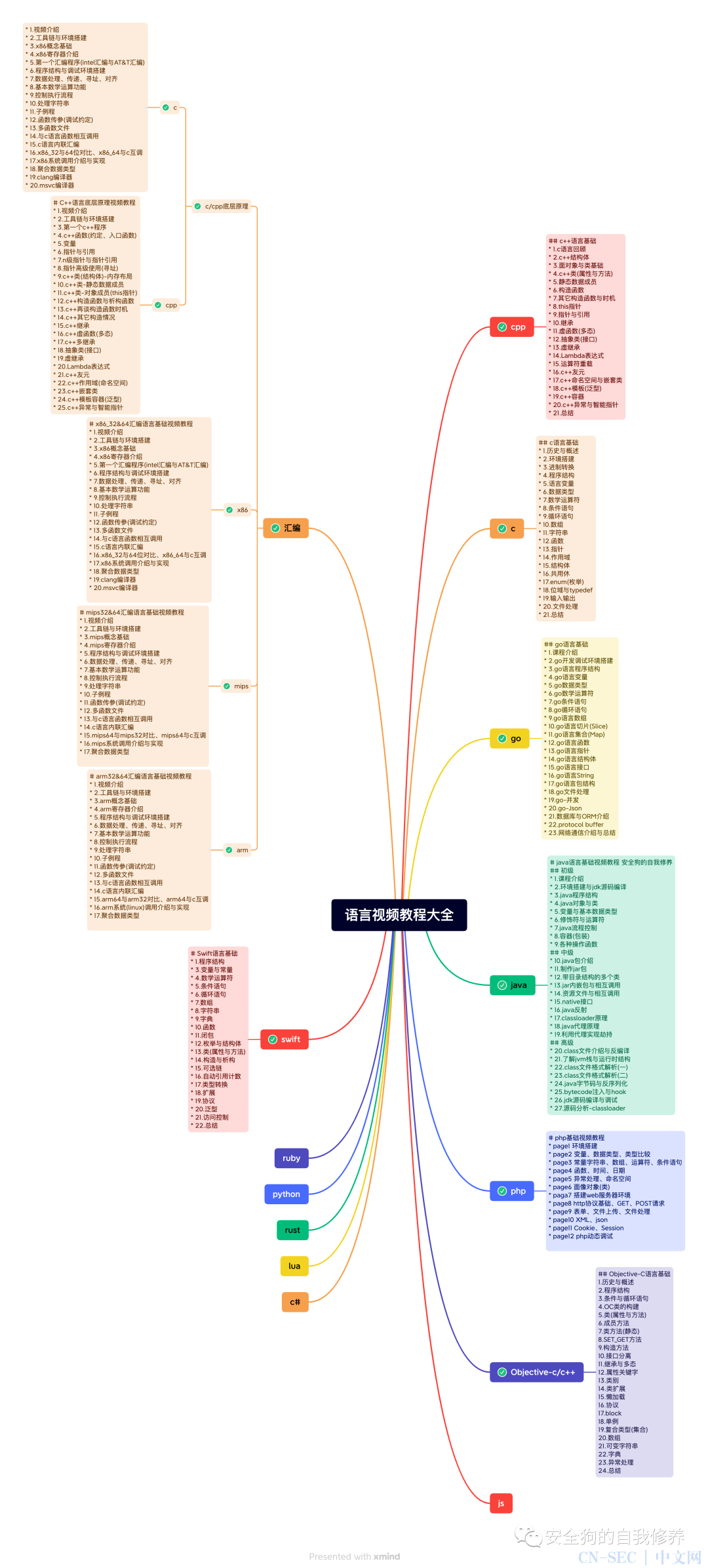

相关视频教程

恶意软件开发(更新到了155节)

什么是用户态 Rootkit?

Userland Rootkit 在 Windows 操作系统的用户模式下运行,使其成为秘密和高级恶意软件开发的关键组件。与在系统内更深层次上运行的内核模式 Rootkit 不同,用户态 Rootkit 在更高级别的用户模式下运行。

-

Rootkit 描述:了解 Userland Rootkit 的基本特征和功能。

-

Rootkit 架构:对定义 Rootkit 操作的体系结构和结构的探索。

-

DLL 的简化剖析:深入剖析动态链接库 (DLL),以了解它们在 rootkit 上下文中的作用和操作。

-

隐藏文件和目录:探索 rootkit 用来隐藏文件和目录的技术,增加一层额外的隐秘性。

-

隐藏进程:详细检查 Userland Rootkit 如何隐藏其关联进程以防止检测。

-

隐藏注册表和值:了解 Rootkit 使用的方法来掩盖其在系统注册表中的存在。

Rootkit 描述

特征:

-

进程:在任务管理器中隐藏进程

-

文件和目录:在文件资源管理器 (explorer.exe) 中隐藏文件和目录

-

注册表: regedit.exe 中的注册表和值

命令:

-

过程:

rootkit.exe process hide processname.exe

-

文件和目录:

rootkit.exe path hide C:UsersPublicMusic

-

注册表:

rootkit.exe registry hide valuetohide

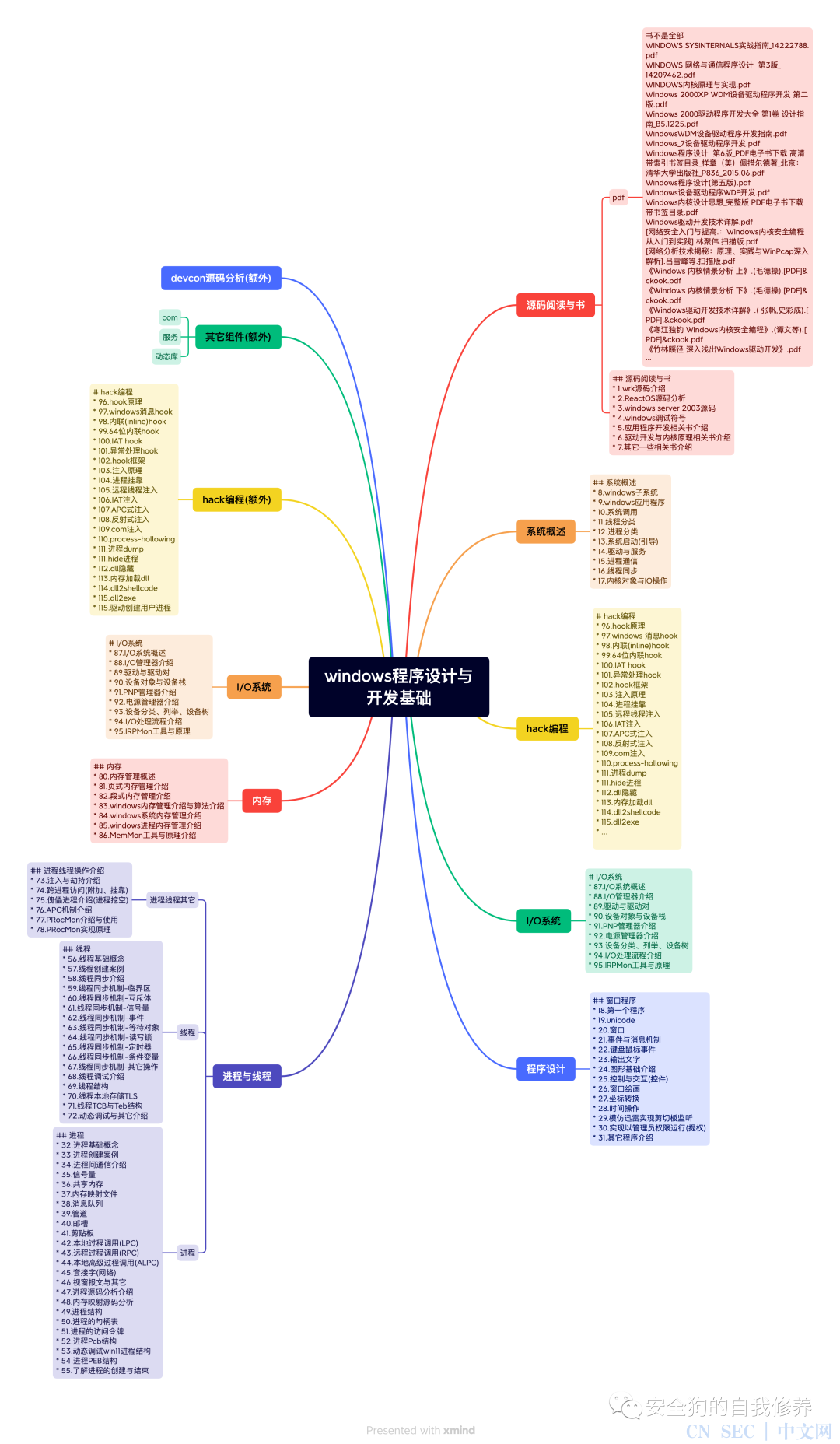

Rootkit架构

-

在受害者操作系统中执行 UserModeR00tkit.exe(以管理员身份):

-

将 fileHooks.dll 注入 explorer.exe:

-

使用初始数据创建 3 个向量来隐藏和序列化向量并存储为仅存储在内存中的映射文件:

-

如果未创建持久性,则创建:

Rootkit 命令架构

-

检查用户查询的是什么命令:

-

反序列化主 EXE 的向量并添加作为命令参数接收的新值:

-

在映射文件中序列化更新后的向量:

-

将 DLL 注入所选的 EXE 中

添加新的进程侦听器以在创建进程时自动注入 DLL:

DLL 的简化剖析

在远程进程的定义函数中创建一个 Hook:

当远程进程调用此函数时,创建的钩子不会执行普通函数,而是跳转到我预定义的函数:

我的钩子函数反序列化存储在映射文件中的值向量:

我们过滤原始关键函数中接收到的参数是否是我的向量值,并通过此逻辑我们隐藏存储在反序列化向量中的值:

结论

在这趟错综复杂的 Windows Userland Rootkit 之旅中,我们探索了高级恶意软件开发的秘密世界。这里介绍的用户模式 Windows Rootkit 代表了隐秘且复杂的恶意软件领域的重大进步。

要点:

-

了解 Userland Rootkit:我们将 Userland Rootkit 定义为高级恶意软件开发的关键组件,在 Windows 操作系统的高级用户模式下运行。与内核模式 Rootkit 的这种区别强调了它的隐蔽性。

-

Rootkit 特点:

-

进程隐藏:在任务管理器中隐藏进程。

-

文件和目录:通过在文件资源管理器中隐藏文件和目录,实现额外的隐秘层。

-

注册表操作:屏蔽 regedit.exe 中注册表和值的存在。

-

Rootkit 架构:

-

执行: rootkit执行涉及将fileHooks.dll注入explorer.exe,使用初始数据创建向量,并将它们序列化为仅存储在内存中的映射文件。

-

持久性:建立持久性以确保持续运行。

-

Rootkit 命令架构:

-

命令处理: rootkit 有效地处理用户命令、反序列化向量、添加新值作为命令参数以及将 DLL 注入选定的进程。

-

进程监听器:引入进程监听器,在指定进程创建时自动注入DLL。

-

DLL的简化剖析:

-

函数挂钩:在远程进程的定义函数中创建挂钩,以将执行转移到预定义函数。

-

向量反序列化:钩子函数对存储在映射文件中的向量进行反序列化,过滤参数以隐藏存储在反序列化向量中的值。

-

示范:

-

隐藏文件和目录:演示展示了 rootkit 隐藏文件和目录的能力,增加了额外的隐秘层。

-

隐藏进程:演示错误修复的视频,使 rootkit 能够无缝隐藏多个进程。

-

隐藏注册表和值:该演示强调了 Rootkit 隐藏其在系统注册表和值中的存在的能力。

总之,这里介绍的 Userland Rootkit 证明了网络安全和恶意软件开发不断发展的格局。随着我们继续深入探索这个不断变化的领域,从剖析和理解这些先进技术中获得的知识对于防御者和道德黑客都变得至关重要。保持警惕,随时了解情况,并继续突破网络安全意识的界限。

代码地址:

https://github.com/haidragon/S12URootkit

-

二进制漏洞课程(更新中)

-

-

windows网络安全防火墙与虚拟网卡(更新完成)

-

-

windows文件过滤(更新完成)

-

-

USB过滤(更新完成)

-

-

游戏安全(更新中)

-

-

ios逆向

-

-

windbg

-

-

还有很多免费教程(限学员)

-

-

更多详细内容添加作者微信

-

-

原文始发于微信公众号(安全狗的自我修养):用户模式 Windows Rootkit

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论