前言

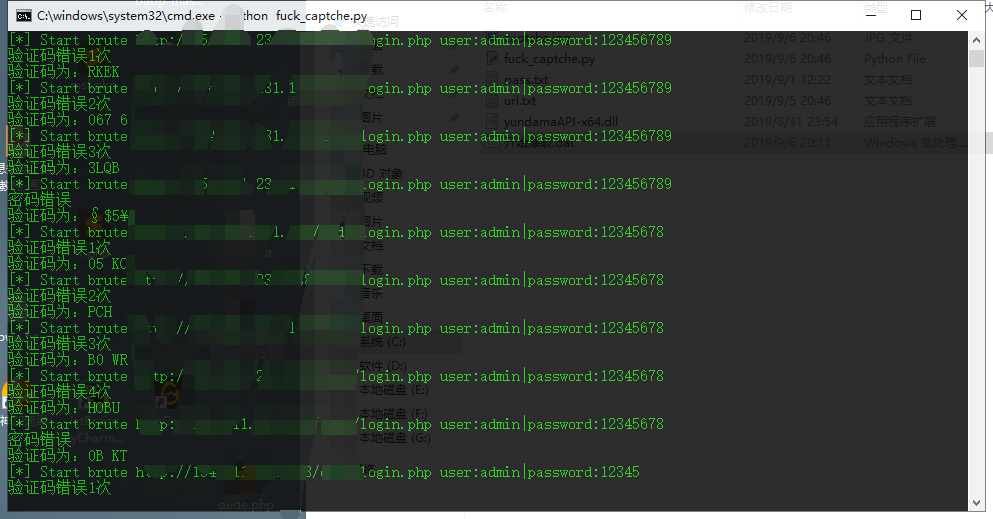

工具包含织梦站点后台密码爆破检测脚本。

使用须知

本工具主要提供个织梦站长检测密码强度而用。请勿用于商业及非法用途,如产生法律纠纷与本人无关,如不同意请立即删除脚本。

准备

使用前需要准备如下几样东西:

云打码账号 (http://www.yundama.com/ 去自行注册)

python环境 (直接安装压缩包里面的Anaconda3-2019.07-Windows-x86_64,记得勾选全部安装选项,其他默认即可)

验证码识别 (tesseract-ocr-setup-4.00.00dev安装)

文本编辑器 (直接安装压缩包里面的npp.7.6.Installer.x64,所有的文本都用这个notepad++编辑器打开,防止乱码报错。如果遇到乱码,用notepad++打开后选择菜单栏的编码-->使用utf-8编码。保存即可)

目录结构

fuck_captche.py 密码检测脚本(里面更换云大码账号) login_ok.txt 存放测试成功地址 url.txt 存放需要测试密码的url captcha.jpg 临时缓存验证码图片 yundamaAPI-x64 云打码api 使用

1、双击"开始检测"即可开始检测站点密码,检测成功的保存在login_ok.txt

下载

来源:http://www.safe6.cn/

本文由 safe6 创作,著作权归作者所有,任何形式的转载都请联系作者获得授权并注明出处。

本站的所有程序和文章,仅限用于学习和研究目的;不得用于商业或者非法用途,否则,一切后果请用户自负!! 最后编辑时间为: 2019-09-06

免责声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由读者承担全部法律及连带责任,本站不承担任何法律及连带责任;如有问题可邮件联系(建议使用企业邮箱或有效邮箱,避免邮件被拦截,联系方式见首页),望知悉。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论