介绍

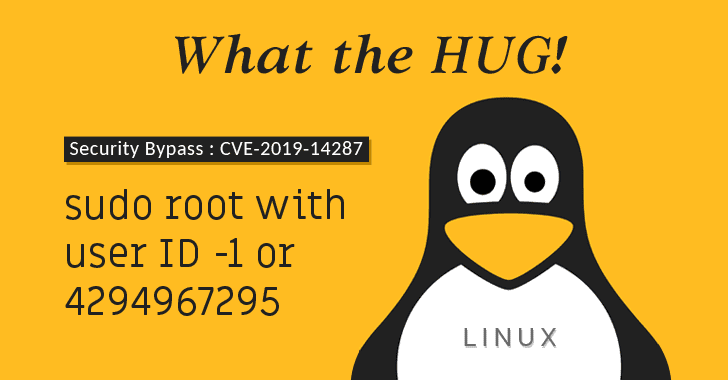

作为 Linux 中最常使用的重要实用程序之一,Sudo几乎安装在每一款 UNIX 和Linux 发行版上,以便用户调用和实施核心命令。然而近期研究人员发现了一个提权漏洞,却直指Sudo的一个安全策略隐患——即便配置中明确不允许root用户访问,该漏洞仍可允许恶意用户或程序,在目标Linux系统上以root用户身份执行任意命令。

说明

这个漏洞只能在非标准配置的Linux下生效,大多数Linux服务器不受影响。

影响版本

该漏洞影响了最新版本 1.8.28 之前的所有 Sudo 版本,但是必须记住,它只能在某个用户通过sudoers文件的配置访问某个命令的权限时才能生效。如果不是这种设置——大多数Linux发行版默认都不是——那么这个漏洞将不会产生任何影响。

来源:http://www.safe6.cn/

本文由 safe6 创作,著作权归作者所有,任何形式的转载都请联系作者获得授权并注明出处。

本站的所有程序和文章,仅限用于学习和研究目的;不得用于商业或者非法用途,否则,一切后果请用户自负!! 最后编辑时间为: 2019-10-17

免责声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由读者承担全部法律及连带责任,本站不承担任何法律及连带责任;如有问题可邮件联系(建议使用企业邮箱或有效邮箱,避免邮件被拦截,联系方式见首页),望知悉。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论