近期,拥有超过 170,000 名成员的 Top.gg 的GitHub账户遭到黑客的供应链攻击,此次攻击导致感染了恶意软件的开发人员敏感信息被窃取。

Checkmarx 研究人员发现,黑客一直在使用多种策略、技术和程序 (TTP),包括劫持 GitHub 帐户、分发恶意 Python 包、使用虚假的 Python 基础设施和社工。并表示其主要目标很可能是数据盗窃并通过出售被盗信息来盈利。

劫持top.gg维护者帐户

研究人员表示,攻击者的活动始于 2022 年 11 月,当时他们首次在 Python 包索引 (PyPI) 上上传恶意包。

在接下来的几年里,更多携带恶意软件的软件包被上传到 PyPI。这些类似于流行的开源工具,具有“诱人”的描述,这将使它们更有可能在搜索引擎结果中排名靠前。最近上传的是今年三月份的一个名为“yocolor”的包。

2024 年初,攻击者在“files[.]pypihosted[.]org”上设置了一个伪造的 Python 包镜像,用于模仿真实存放于“files.pythonhosted.org”的PyPI 包。

该假镜像用于托管中毒版本的合法软件包,如流行的“colorama”软件包的更改版本,目的是欺骗用户和开发系统使用此恶意源。

上传到 PyPI 的恶意包充当了破坏系统的初始载体。一旦系统遭到破坏,或者攻击者劫持了特权 GitHub 帐户,他们就会更改项目文件以指向假镜像上托管的依赖项。

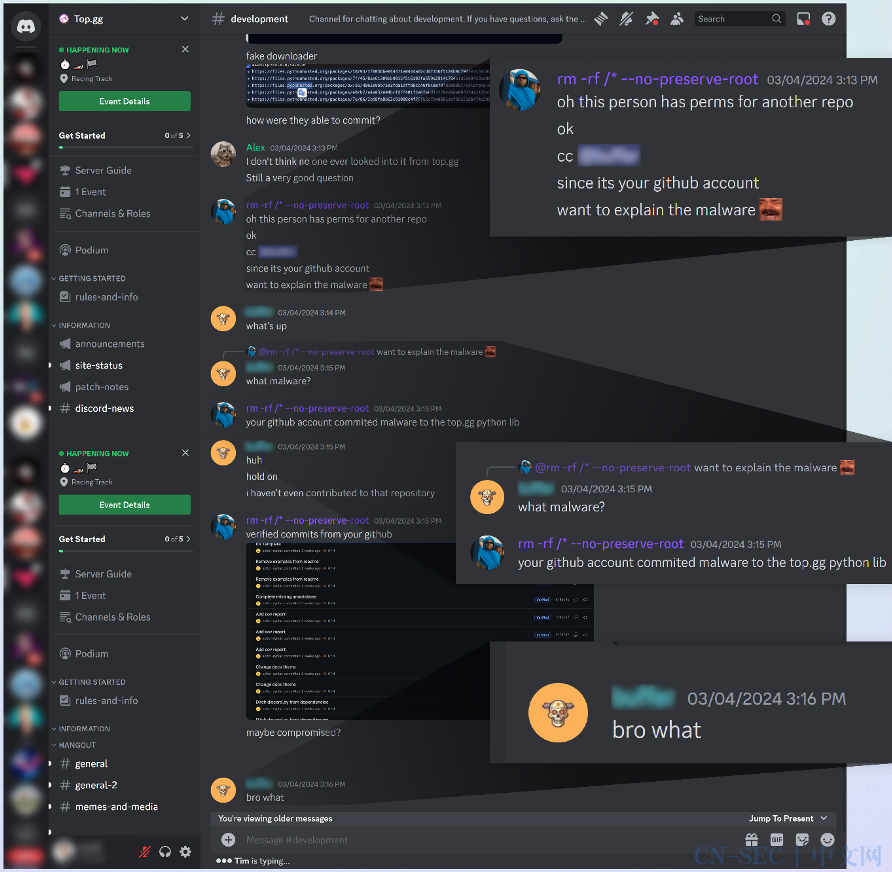

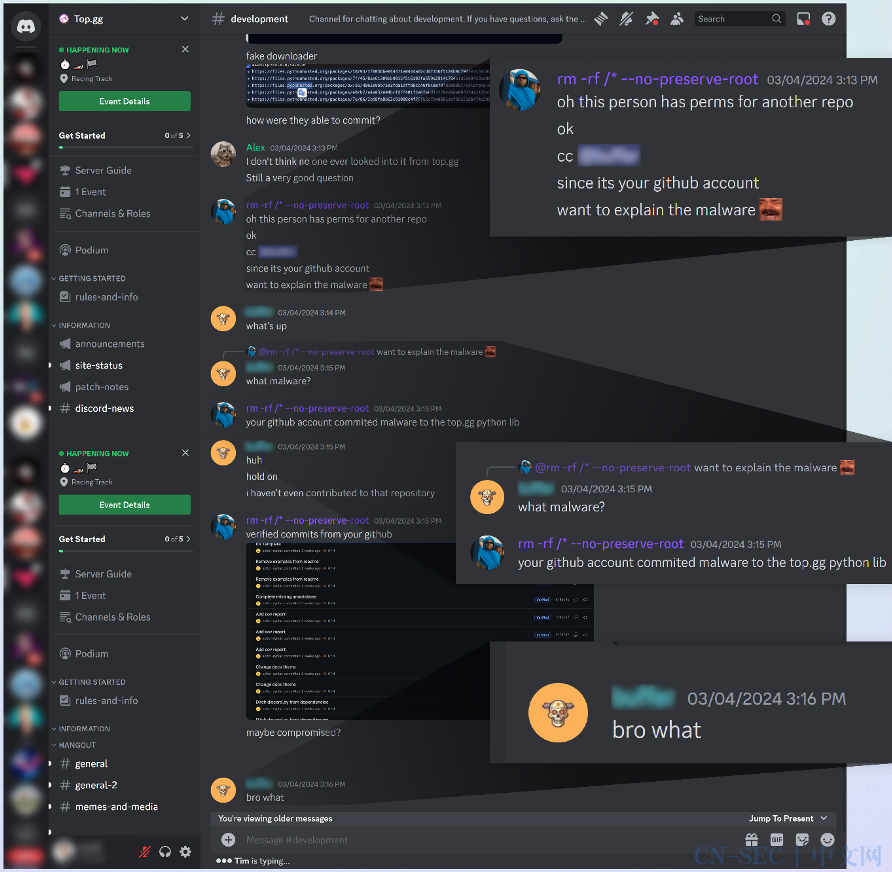

Checkmarx 重点提到了 3 月份的一起网络安全事件,攻击者入侵了 top.gg 维护者“editor-syntax”的帐户,该维护者对该平台的 GitHub 存储库拥有较高的写入访问权限。

关于被黑帐户的 Discord 讨论 (来源:Checkmarx)攻击者使用该帐户对 Top.gg 的 python-sdk 存储库进行恶意提交,如添加对“colorama”中毒版本的依赖项并存储其他恶意存储库,以提高其可见性和可信度。

关于被黑帐户的 Discord 讨论 (来源:Checkmarx)攻击者使用该帐户对 Top.gg 的 python-sdk 存储库进行恶意提交,如添加对“colorama”中毒版本的依赖项并存储其他恶意存储库,以提高其可见性和可信度。![GitHub遭严重供应链“投毒”攻击 GitHub遭严重供应链投毒攻击]() 修复requirements.txt文件上的恶意提交 (来源:Checkmarx)

一旦执行恶意Python代码,它就会通过从远程服务器下载一个小型加载程序或释放器脚本来激活下一阶段,该脚本以加密形式获取最终的有效负载。

该恶意软件通过修改 Windows 注册表,在受感染计算机重新启动之间建立持久性。

修复requirements.txt文件上的恶意提交 (来源:Checkmarx)

一旦执行恶意Python代码,它就会通过从远程服务器下载一个小型加载程序或释放器脚本来激活下一阶段,该脚本以加密形式获取最终的有效负载。

该恶意软件通过修改 Windows 注册表,在受感染计算机重新启动之间建立持久性。

![GitHub遭严重供应链“投毒”攻击 GitHub遭严重供应链投毒攻击]() 注册表修改以实现持久性 (来源:Checkmarx)

注册表修改以实现持久性 (来源:Checkmarx)

-

以 Opera、Chrome、Brave、Vivaldi、Yandex 和 Edge 中的浏览器数据为目标,窃取 cookie、自动填充、浏览历史记录、书签、信用卡详细信息和登录凭据。

-

搜索与 Discord 相关的目录以解密和窃取 Discord 令牌,从而可能获得对帐户的未经授权的访问。

-

通过搜索 ZIP 格式的钱包文件并将其上传到攻击者的服务器来窃取各种加密货币钱包。

-

试图窃取 Telegram 会话数据以进行未经授权的帐户和通信访问。

-

包括一个文件窃取程序组件,根据特定关键字针对桌面、下载、文档和最近使用的文件上的文件。

-

利用被盗的 Instagram 会话令牌通过 Instagram API 检索帐户详细信息。

-

捕获击键并保存它们,可能会暴露密码和敏感信息。该数据被上传到攻击者的服务器。

-

利用匿名文件共享服务(例如,GoFile、Anonfiles)和具有唯一标识符(硬件ID、IP地址)的HTTP请求等方法来跟踪被盗数据并将其上传到攻击者的服务器。

![GitHub遭严重供应链“投毒”攻击 GitHub遭严重供应链投毒攻击]() 攻击概述 (来源:Checkmarx)

所有被盗数据均通过 HTTP 请求发送到命令和控制服务器,并携带基于硬件的唯一标识符或 IP 地址。同时,它会上传到 Anonfiles 和 GoFile 等文件托管服务。

受此活动影响的用户数量尚不清楚,但Checkmarx 在报告中强调对开源供应链的风险以及开发人员进行安全检查是非常重要的。

原文链接:https://www.bleepingcomputer.com/news/security/hackers-poison-source-code-from-largest-discord-bot-platform/#google_vignette

攻击概述 (来源:Checkmarx)

所有被盗数据均通过 HTTP 请求发送到命令和控制服务器,并携带基于硬件的唯一标识符或 IP 地址。同时,它会上传到 Anonfiles 和 GoFile 等文件托管服务。

受此活动影响的用户数量尚不清楚,但Checkmarx 在报告中强调对开源供应链的风险以及开发人员进行安全检查是非常重要的。

原文链接:https://www.bleepingcomputer.com/news/security/hackers-poison-source-code-from-largest-discord-bot-platform/#google_vignette

图片来源:https://www.bleepingcomputer.com/news/security/hackers-poison-source-code-from-largest-discord-bot-platform/#google_vignette

申明:本公众号所分享内容仅用于网络安全技术讨论,切勿用于违法途径,

所有渗透都需获取授权,违者后果自行承担,与本号及作者无关,请谨记守法.

![GitHub遭严重供应链“投毒”攻击 GitHub遭严重供应链投毒攻击]()

没看够~?欢迎关注!

分享本文到朋友圈,可以凭截图找老师领取

上千教程+工具+靶场账号哦

![GitHub遭严重供应链“投毒”攻击 GitHub遭严重供应链投毒攻击]()

原文始发于微信公众号(掌控安全EDU):GitHub遭严重供应链“投毒”攻击

免责声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由读者承担全部法律及连带责任,本站不承担任何法律及连带责任;如有问题可邮件联系(建议使用企业邮箱或有效邮箱,避免邮件被拦截,联系方式见首页),望知悉。

点赞

https://cn-sec.com/archives/2611108.html

复制链接

复制链接

-

左青龙

- 微信扫一扫

-

-

右白虎

- 微信扫一扫

-

评论