声明:请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,文章作者和此公众号不为此承担任何责任。

一:靶场下载与启动

https://www.vulnhub.com/entry/digitalworldlocal-development,280/

二:信息收集与枚举

Nmap -sn 192.168.126.1/24

本机地址是128那么132就是咱们开启的靶场

Nmap -sVC -p- 192.168.126.132 -A --min-rate 5000

我们发现http的端口就是8080,先去访问一下8080端口,当然如果http没有突破我们也可以访问别的端口

那么首先我们访问一下html_pages路径看看

看到了这样的一个页面

之后访问一下这些网站.可以使用一个小脚本来通过curl来进行访问

for $i in `cat info.list`; do curl $i ; done

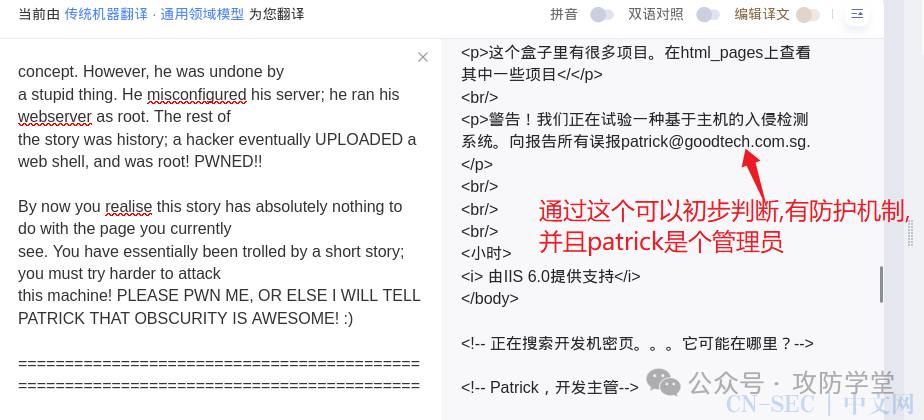

之后对所有内容进行一下翻译,发现了一些有用的信息,用户David,还有一些二进制

01001000 01010101 01001000 00111111,使用python脚本编译一下

Python3

a = ‘01001000 01010101 01001000 00111111’

a.split()

a= a.split()

b= [chr(int(i,2)) for i in a]

解密出了一个HUH?就是嗯?的意思

发现一个流量包/test.pcap

hackersecretpage说是这个是个后门到时候看看

继续去解密看看是什么

Surely development sat hard to find? 发展很难找到?

之后在这写页面钟,我们发现了一个HUH?跟hackersecretpage,还有一个/test.pcap前两个访问了之后没有任何信息,那就下载一下流量包来看一下

发现了这些个hhtp的流量/developmentsecretpage/directortestpagev1.php发现了这个目录打开看一下

之后点击登出一下,看看

输入账号密码随便输入看看是不是admin,admin

再次登录之后发现了2条报错信息,很重要好看一下,其中ereg_replace()函数,我们来看一下是否有什么漏洞

发现可以远程文件包含,我们试试能不能利用

说是有这样的一个默认文件,打开试一下

找到这些之后我们进行一下解密

admin, 3cb1d13bb83ffff2defe8d1443d3a0eb

intern, 4a8a2b374f463b7aedbb44a066363b81(12345678900987654321)

patrick, 87e6d56ce79af90dbe07d387d3d0579e(P@ssw0rd25)

qiu, ee64497098d0926d198f54f6d5431f98(qiu)

解密已完成除了admin的都解密成功了

之后我们尝试ssh登录了

使用了一个python的os.system来做了一个交互式shell远程的那个很容掉

切换成功,之后使用sudo -l 看一下有什么特权

可以使用vim跟nano 都可以提权

我们先看vim

Sudo vim

这样我们的靶场就完成了

我们看到能使用的二进制命令好像没有什么能提权的办法,但是别忘记了,我们可以切换永华啊,拿了三个用户账号密码呢?尝试切换patrick

原文始发于微信公众号(攻防学堂):2024:DIGITALWORLD.LOCAL DEVELOPMENT靶场复现

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论