出品|MS08067实验室(www.ms08067.com)

本文作者:cong9184(Ms08067实验室核心成员)

个人技术能力问题,先从xss挖!

步骤一:使用rips进行自动化审计

感觉这个好搞

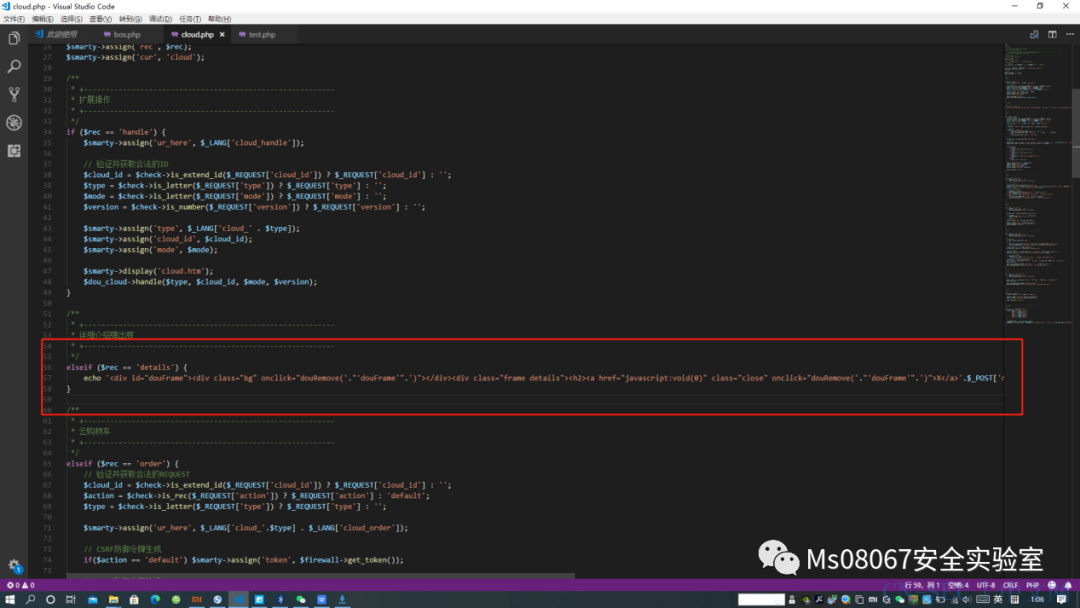

步骤二:使用vscode看

Rips提示57行有洞

复制出来看:

echo '<div id="douFrame"><div class="bg" onclick="douRemove('."'douFrame'".')"></div><div class="frame details"><h2><a href="javascript:void(0)" class="close" onclick="douRemove('."'douFrame'".')">X</a>'.$_POST['name'].'</h2><div class="content"><iframe frameborder="0" hspace="0" src="'.$_POST['frame'].'" width="100%" height="600">' . $_LANG['cloud_frame_cue'] . '</iframe></div></div></div>';复制出来之后可以看到是一个php的输出语句echo

其中关注点是$_POST['name']

这个是可以传参的地方,看看前方和后方,可以确定这里存在xss,直接输入<script>alert(1)</script>即可,如果不确定,可以把这个代入进行测试。

基本的构造已经完成了,然后就是看看如何才能触发这一条语句。

往上看有个判断,条件是:$rec == 'details'

然后就找这个$rec是从哪来的

接着往上

$rec = $check->is_rec($_REQUEST['rec']) ? $_REQUEST['rec'] : 'default';

第19行有个这种语句,可以看到$rec就是这样来的。

这是一个三目运算符,例如a?b:c 先判断a是否为true,若为true,则返回值为b,若a为false,则返回c。这里需要让rec为details则输入rec=details即可。

所以最终:post传入数据:rec=details&name=<script>alert(1111)</script>

当然,需要登录态才可以。。。。。。。。。。。

扫描下方二维码加入星球学习

加入后邀请进入内部微信群,内部微信群永久有效!

本文始发于微信公众号(Ms08067安全实验室):代码审计XSS 0day

免责声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由读者承担全部法律及连带责任,本站不承担任何法律及连带责任;如有问题可邮件联系(建议使用企业邮箱或有效邮箱,避免邮件被拦截,联系方式见首页),望知悉。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论