扫码领资料

获网安教程

# 我的应急响应回顾总结 ## 应急响应的定义 利用百度的概括来说就是针对各种意外、突发事件的准备以及事件发生后所采取的措施。其根本意义在于将该事件造成的损失降到最低。## 心得 在某...

文章来源: https://forum.butian.net/index.php/share/801文章作者:淡淡的回忆如有侵权请您联系我们,我们会进行删除并致歉

我的应急响应回顾总结

应急响应的定义

心得

客户关心的问题

1、数据怎么恢复?

(2)确认数据备份情况,检查备份数据是否加密,可在排查完毕、加固服务器后利用备份文件恢复。

(3)无法解密,然后数据又很重要;尝试找专业的数据恢复公司,实在不行就只能交赎金。

(4)如果是一些无关紧要的数据,可建议重装系统、加固服务器后直接恢复业务。

2、怎么感染的,通过什么途径感染的?

(2)利用操作系统或应用系统漏洞进入服务器。

(3)u盘之类的移动存储设备携带的病毒。

3、多久可以处理好?

(2)然后成功清理出几台样机,基本就快了。

4、需要做那些处置才能避免感染?

(2)每台服务器设置独立的口令,且满足密码复杂度,理论来说密码越长越好。

(3)有必要的可以在边界防火墙上将一些高危端口进行关闭,如实在有需要可做点对点的策略。

(4)杀软,虽然个人感觉杀软真的不怎么样,占内存、兼容问题等等,但是装一个还是挺好的,根据杀软的情况而定,至少都可以拦截大部分的病毒、恶意文件。所以装个杀软还是挺有必要的。

(5)如果是虚拟化的话,有条件定期备份一下。虚拟化也有相关的杀软可以安装的。

概述

勒索病毒处置流程

1、了解当前情况

1、是否存在勒索信息展示,对方的联系方式等;

2、设备是否无法正常启动、运行;

3、文件被加密后的后缀是什么;

4、了解系统架构、网络拓扑(为之后的信息分析朔源提供方向);

2、临时处置

经历过一次驱动人生病毒的应急处置,客户被感染后是直接将整个区域的服务器进行隔离,然后没有其他处置了。相当于服务器与服务器之间是可以直接通信,然后基本所有服务器口令统一,然后445端口还是业务端口,不能关,清理干净后没多久又感染,最后还是客户领导下令按我们要求处置,修改服务器口令,关端口、清理干净再接入网络才处置结束。

3、现场处置

信息收集并分析

我个人的理解就是:找到病毒源文件,分析感染途径,以及如何在当前环境中进行有效的病毒清理。

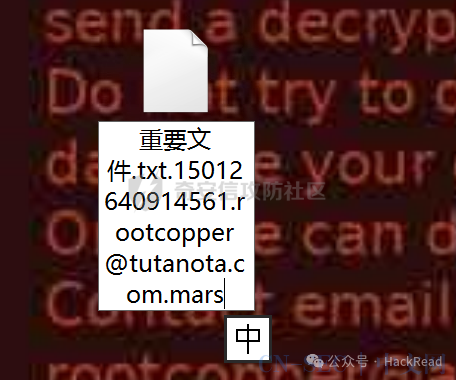

可以清除的看到桌面出现了一篇勒索信件,然后就是桌面的文件、应用全部被加密了

仔细看一下,文件后缀:[email protected]

然后我们可以直接百度一下该后缀,或者提示的这几个邮箱

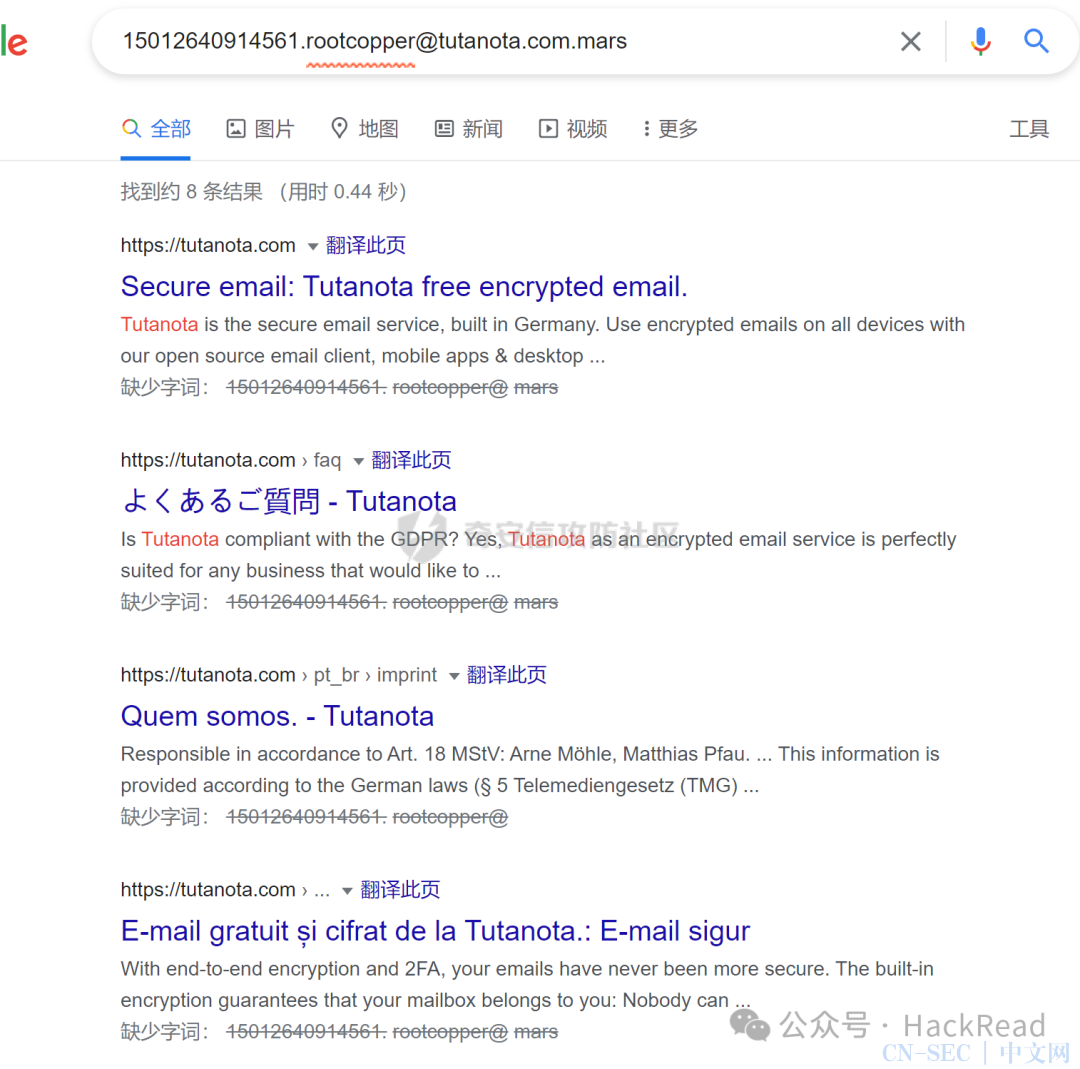

后缀并没有得到有用信息,然后看看邮箱

可以看到邮箱的搜索,提示了该勒索病毒的一些信息。根据这些,我们可以进一步了解该病毒的信息。

文件排查

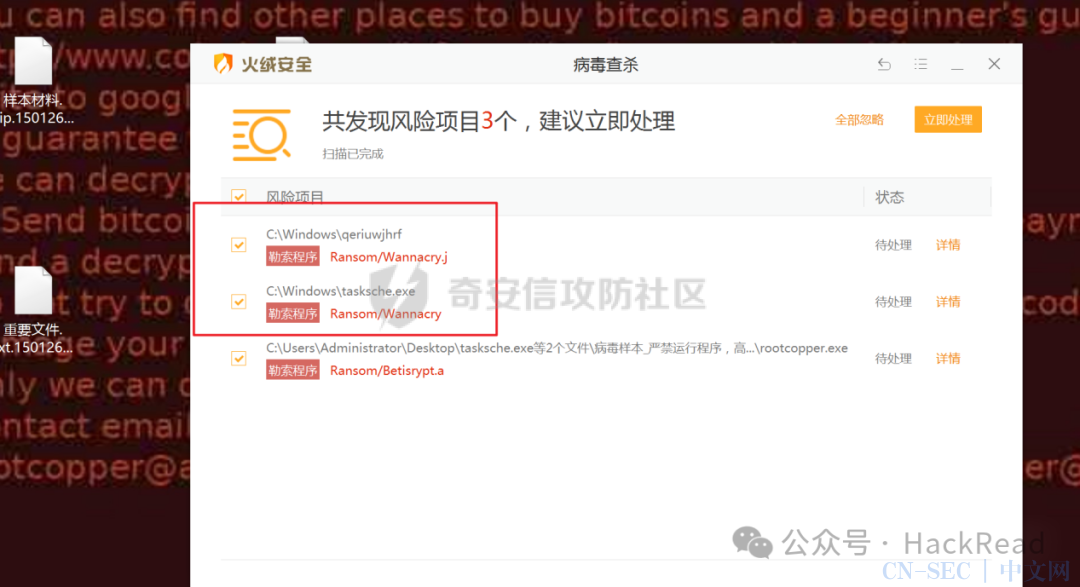

可以看到查杀结果,前两个是运行主文件后生成的病毒文件,第三个是我放在桌面的样本文件,但实际情况中病毒主文件不会被直接查杀出来,生成的其他文件也不会被全部扫描出来的。

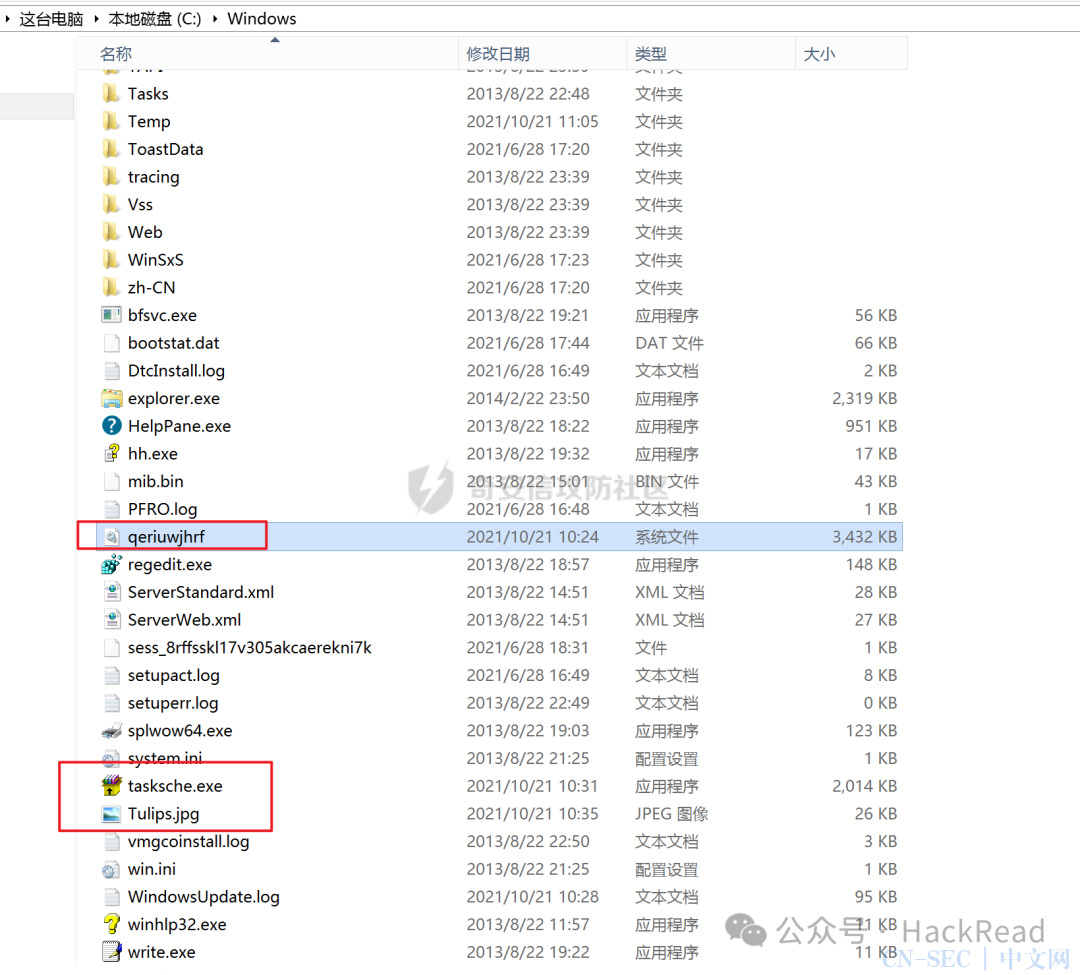

我们看一下c盘,能直观看出的除了扫描出来的还有一个jpg的信件,实际情况下c盘可能是各种“神仙”。

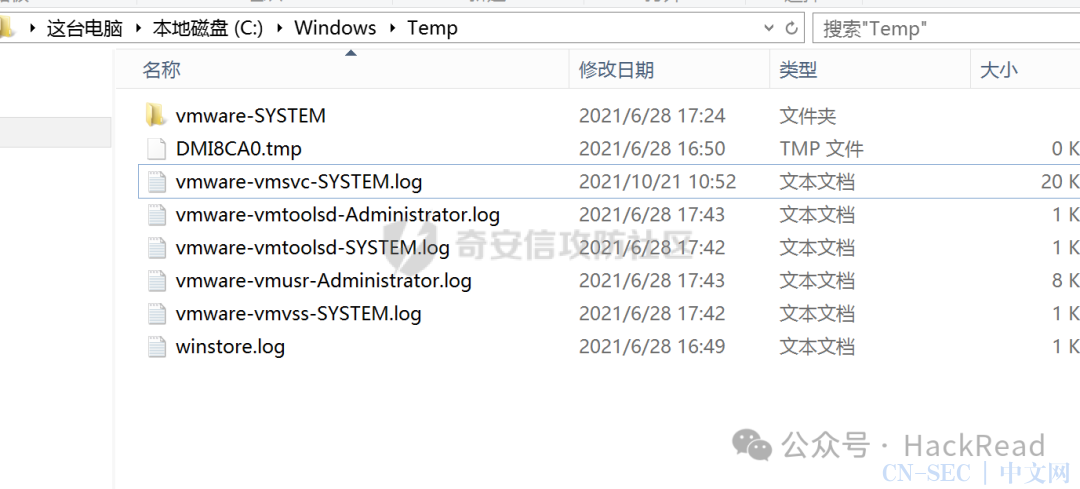

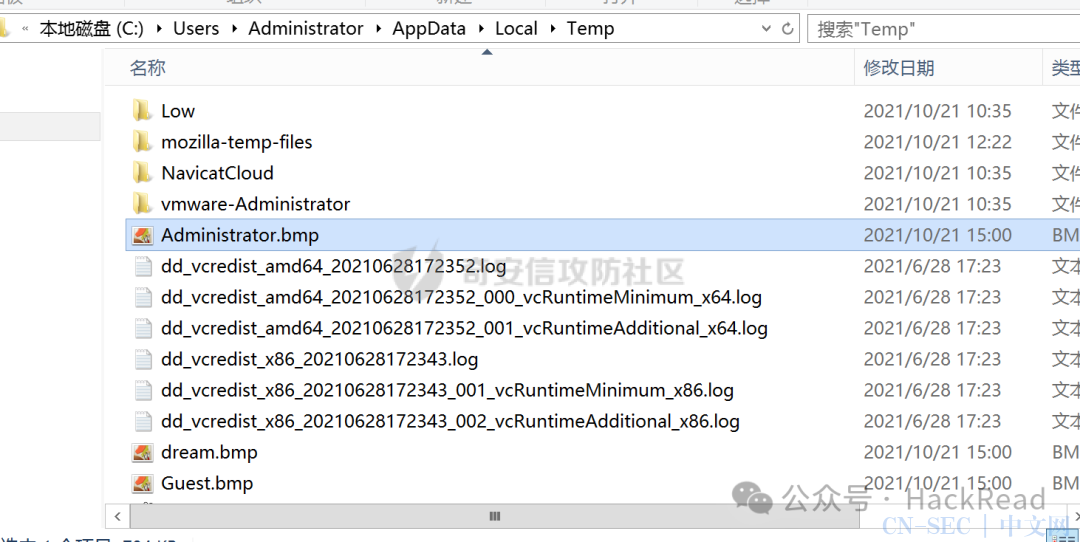

然后就是temp目录(windows产生的临时文件),实际环境中都会有一些异常文件。

输入:%temp%

然后就是查看最近使用的文档快捷方式,里面可能有触发该病毒文件的线索。

快捷打开:%userprofile%recent

可以看到,确实出现的我们的样本目录,也就是触发地方。找到样本文件后,对文件进行提取。一般情况下是直接扔到云沙箱,不同安全公司也许规定不一样,毕竟病毒样本也是一种财富,但始终会提供一个类似的东西进行样本分析。

进程排查

开始->运行->msconfig

若存在异常文件,找到文件位置进行处置

找到异常进程,进行样本提取。

可以看到有个持久化的行为,根据提示到注册表对应路径去找一下,然后清理。

然后还有一个说明域名和ip的地方。

对这个域名和ip做一下威胁分析,后续方便给客户进行解释,以及报告的输出。

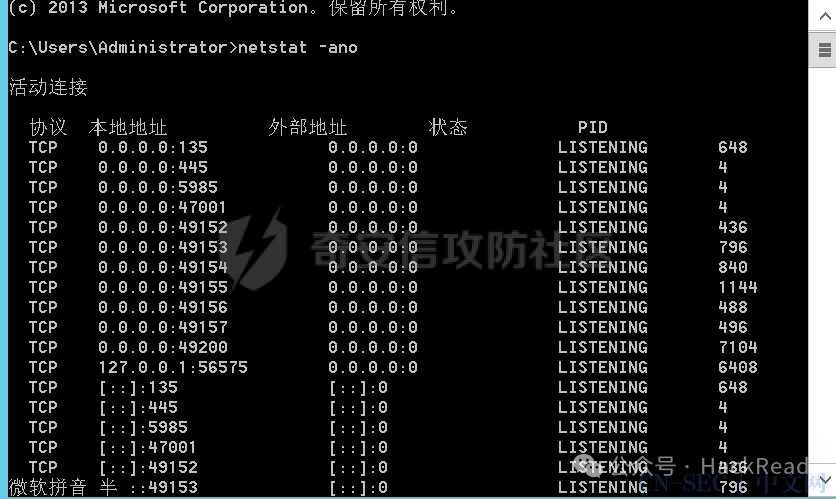

网络连接

大部分的病毒都是依赖网络进行传播和复制的,从而感染局域网中的终端,所以网络连接这一块也是排查点。

netstat -ano 可查看当前网络连接情况

如果连接太多,可进一步筛选查找建立连接的网络,查看有无异常连接

netstat -ano | findstr established

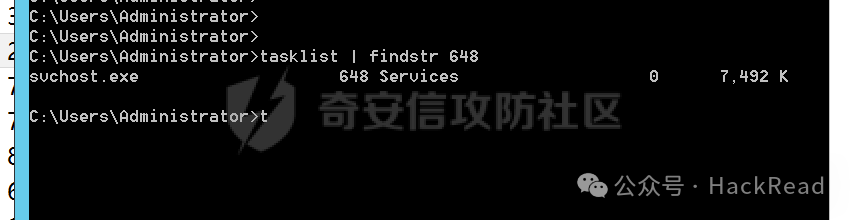

比如定位pid为648的进程。

Tasklist | findstr 648

此时又可以通过任务管理器或者全局搜索定位到该文件具体位置,或者同样的使用cmd命令去定位。

wmic process | findstr “svchost.exe”

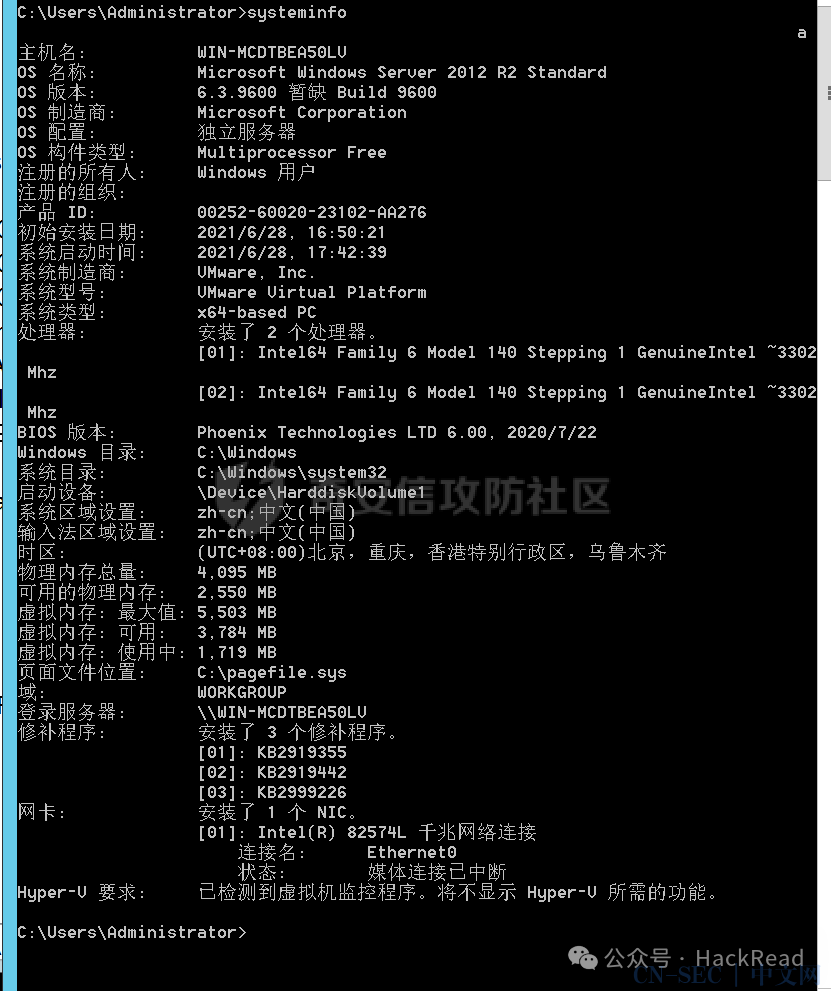

系统信息排查

这里主要查看系统打了那些补丁文件,看一下常见的永恒之蓝、永恒之黑等远程命令执行漏洞补丁是否打了。

首先这类型的病毒大部分都是查杀不干净,杀了又出现。这个时候就要想到任务计划了,去看看任务计划是否被创建了什么任务。

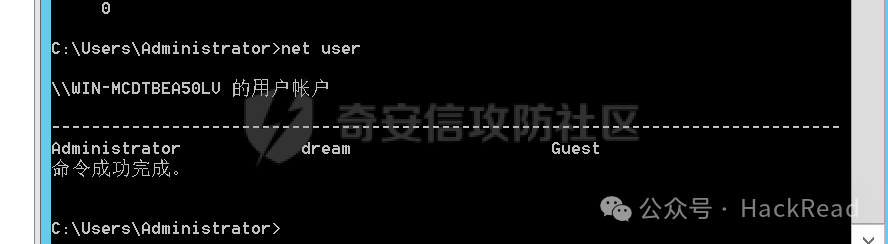

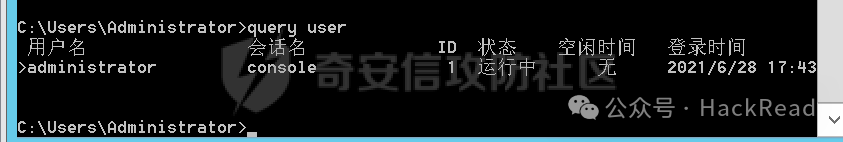

常见的就是命令行 net user 当发现其他账号时要与客户进行确认是否为他们创建,如果不是客户的账号直接删除。

同时,利用命令query user可查看当前系统的会话,或者任务管理器查看当前在线用户也可以。

使用logoff可强制该用户下线

当然不排除会被创建隐藏账号,一个是到控制面板找到系统账号管理的地方。

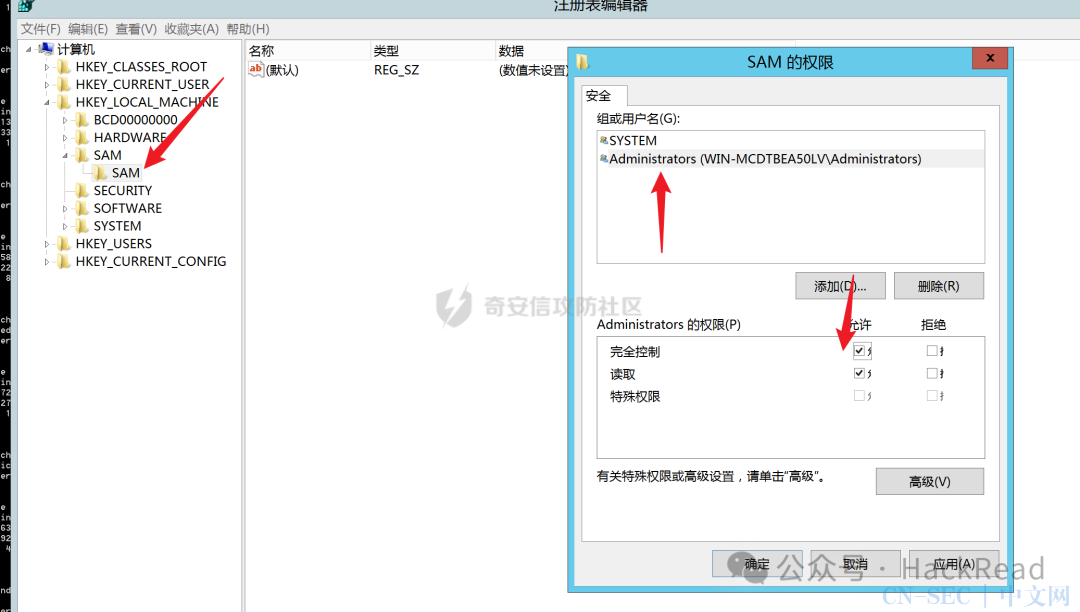

还有就是注册表,不管怎么隐藏账号,注册表始终有痕迹

注册表路径:HKEY_LOCAL_MACHINE/SAM/SAM

直接打开注册表,点到该路径你会发现是空的,此时需要配置一下,如下:

找到 SAM,鼠标右键选择 权限,选择 administrator,将权限勾选为 完全控制,然后确定。

然后关闭注册表,重新打开,此时sam目录下就出现了其他目录,依次展开,找到users目录下就可以找到系统当前存在的账号。

查看环境变量,确认是否存在异常的变量。

日志分析

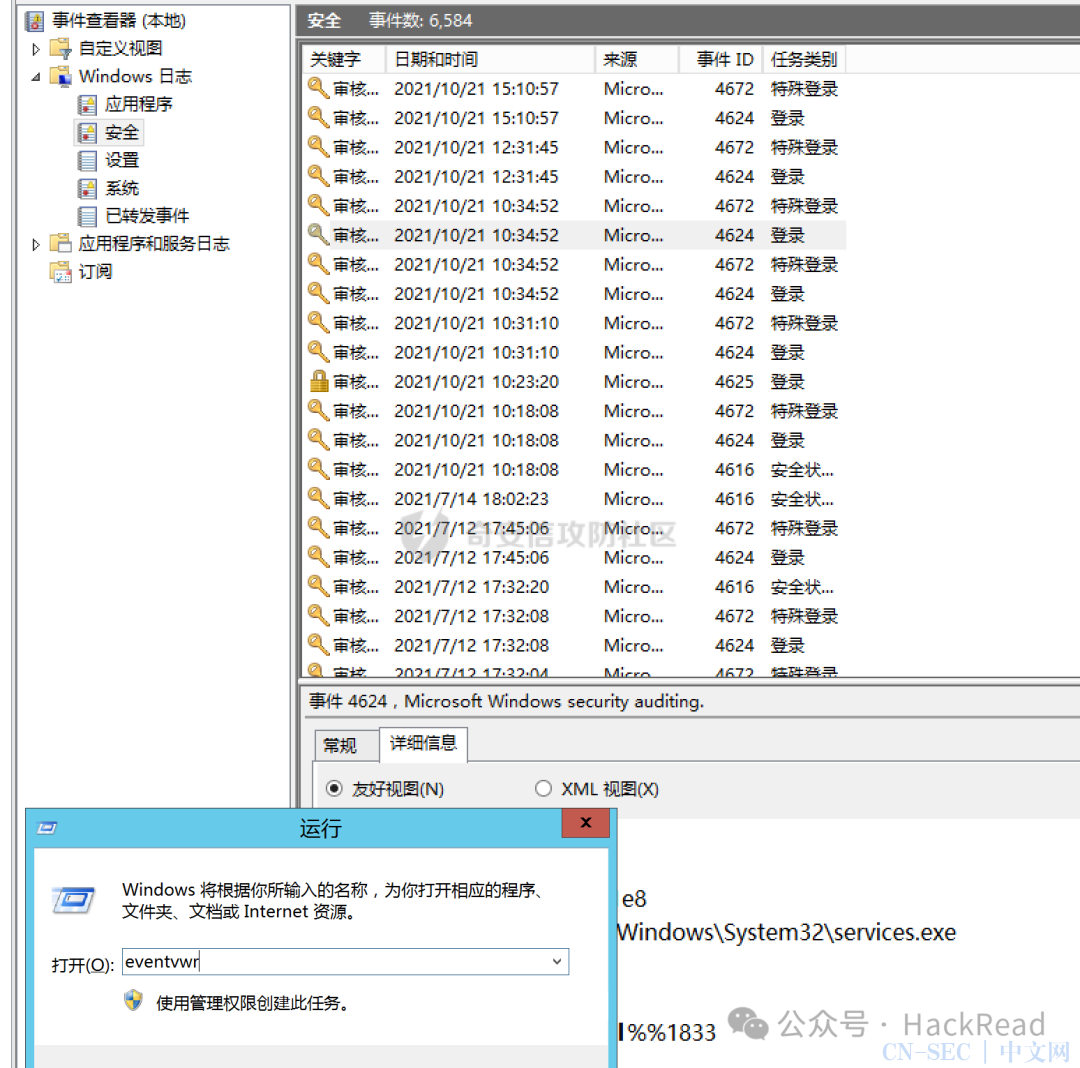

打开日志:开始->运行->eventvwr

然后点到安全日志,查看爆破、登录情况,在详细信息中还能对登录ip进行查看,当然,如果日志太多,可以导出利用编辑器进行筛选查看。

解决办法

2、在不影响业务的情况下可考虑重装操作系统

1、结合安全厂商内部信息数据尝试恢复被感染的文件

2、求助专业的数据恢复公司等

3、支付赎金进行文件的恢复

4、加固

2、对系统、中间件等进行加固

3、制定严格的口令策略,避免弱口令

4、严格端口开放,不开放无用端口,不用高危端口做业务端口

5、安装安全防护软件,定期进行安全扫描和病毒查杀

6、部署全流量分析设备,定期对全网流量进行分析、发现网络薄弱点

常见感染途径

2、操作系统漏洞,如永恒之蓝等漏洞的利用

3、中间件、应用系统、组件漏洞

4、钓鱼邮件

5、网页挂马,一般中招的是“裸奔”用户

节点

1、到达客户现场确认该事件,被加密后的文件后缀,以及关键特征(如桌面的勒索信件)(还有就是紧急程度,如果严重一定记得上报请求支援)

2、提取信件信息,一般都有勒索者联系方式,搜索一下该联系方式,并记录搜索结果

3、查看是否安装杀软,杀软状态

4、查找到异常文件,提取样本文件

5、发现攻击方式,弱口令爆破或系统命令执行等

6、查杀,清理。当成功完成一台pc的清理后进行总结,输出清理方法并利用该方法对其他感染机进行清理。

7、总结,输出报告到客户

声明:⽂中所涉及的技术、思路和⼯具仅供以安全为⽬的的学习交流使⽤,任何⼈不得将其⽤于⾮法⽤途以及盈利等⽬的,否则后果⾃⾏承担。

原文始发于微信公众号(白帽子左一):我的应急响应回顾总结

免责声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由读者承担全部法律及连带责任,本站不承担任何法律及连带责任;如有问题可邮件联系(建议使用企业邮箱或有效邮箱,避免邮件被拦截,联系方式见首页),望知悉。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论