背景

在日常渗透测试过程中,渗透测试工程师可以在信息收集过程中使用本工具进行目录枚举,然后对目录进一步做指纹识别,对枚举出来的403状态的目录可以尝试绕过,能够绕过的403说明有可能获取管理员权限。

运行流程

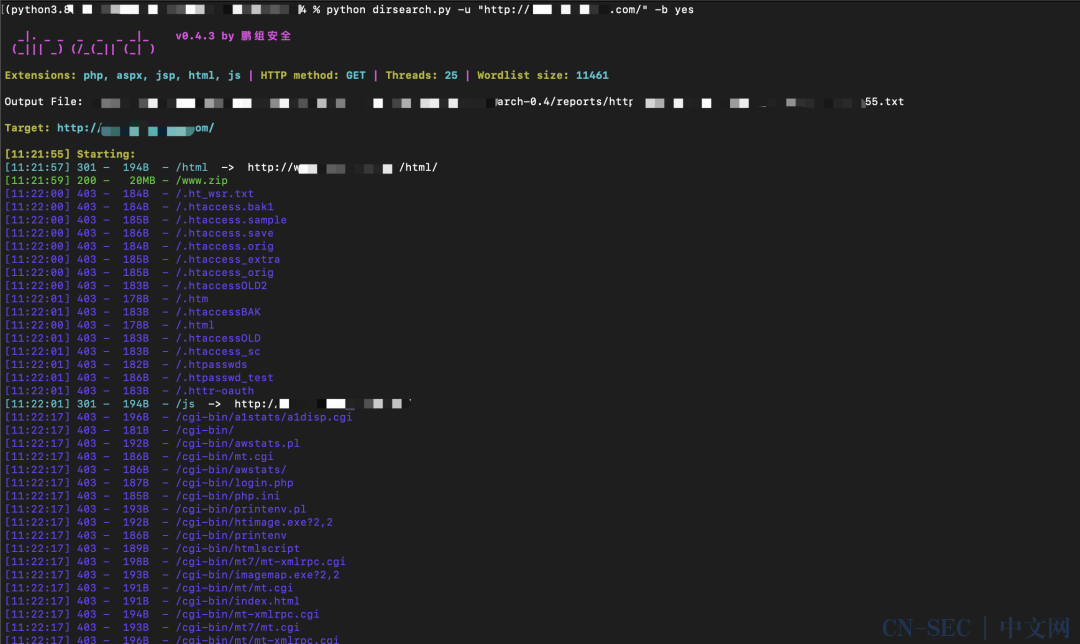

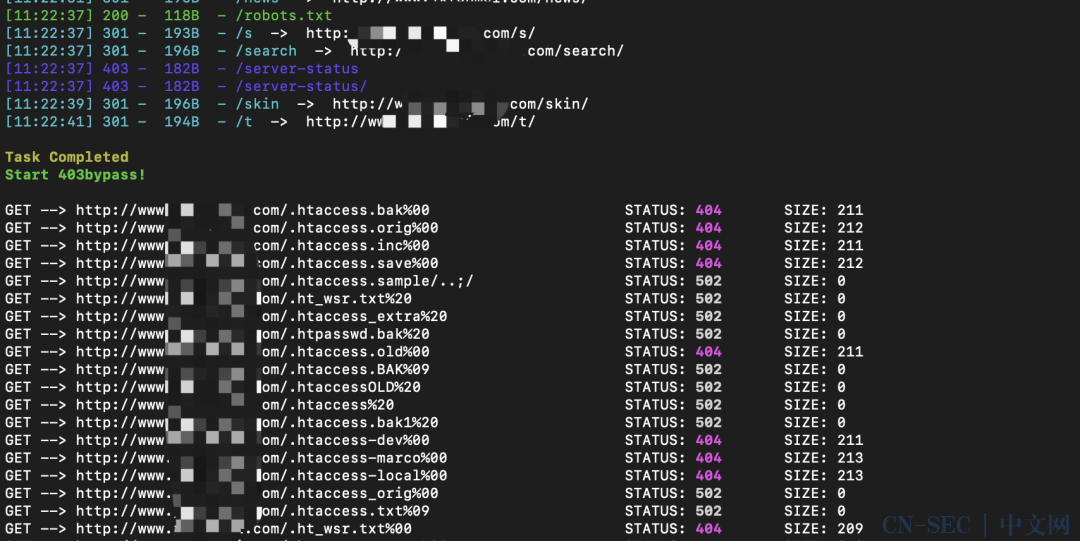

dirsearch进行目录扫描--->将所有403状态的目录进行保存-->是否进行jsfind-->是(进行js爬取url和域名,将爬取到的url进行状态码识别如果是403状态则进行保存)-->进行403绕过-->目录进行指纹识别

视频演示

使用说明

默认不启用jsfind和403bypass

403bypass : -b yes

python dirsearch.py -u "http://www.xxx.com/" -b yes

jsfind :-j yes

python dirsearch.py -u "http://www.xxx.com/" -j yes

jsfind和403bypass :-b yes -j yes

python dirsearch.py -u "http://www.xxx.com/" -j yes -b yes

单独对指定目录进行bypass

python single_403pass.py -u "http://www.xxx.com/" -p "/index.php" # -p 指定路径

对扫描出来的目录进行指纹识别(结果会自动保存在reports目录下的.josn文件中)

python dirsearch.py -u "http://www.xxx.com/" -z yes

使用截图

下载链接

原文始发于微信公众号(藏剑安全):工具推荐|目录扫描+JS文件中提取URL和子域+403状态绕过+指纹识别工具

免责声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由读者承担全部法律及连带责任,本站不承担任何法律及连带责任;如有问题可邮件联系(建议使用企业邮箱或有效邮箱,避免邮件被拦截,联系方式见首页),望知悉。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论