学校最近上线了新的系统,听辅导员说省内很多高校都要求进行数据填报,遂尝试进行渗透。文笔不好,如有不妥之处敬请斧正!

文章来源: https://forum.butian.net/share/8371.信息收集

Nmap和旁站收集无果,只开放了这一个端口,并且此站点是某公司进行独立开发,没有套用CMS,所以网上没有可以进行利用的Poc,已知系统为Linux。

2.格局打开

这里使用JSFinder工具对JS中的敏感路径进行扫描,JSFinder是一款用作快速在网站的js文件中提取URL,子域名的工具。下载地址:我是下载地址

使用方法:

python JSFinder.py -u 这里写主地址,例如www.baidu.com

这里查看到了一个敏感的路径,访问后发现有鉴权,不登陆的情况下无法使用。

然后使用学号+弱密码123456进行登录,登陆后在数据提交部分发现文件上传部分,这里先上传一个正常的JPG,看看上传到了什么地方,没想到发现了一枚静态目录遍历,包含了大量学生及老师提交的数据,低危有了!

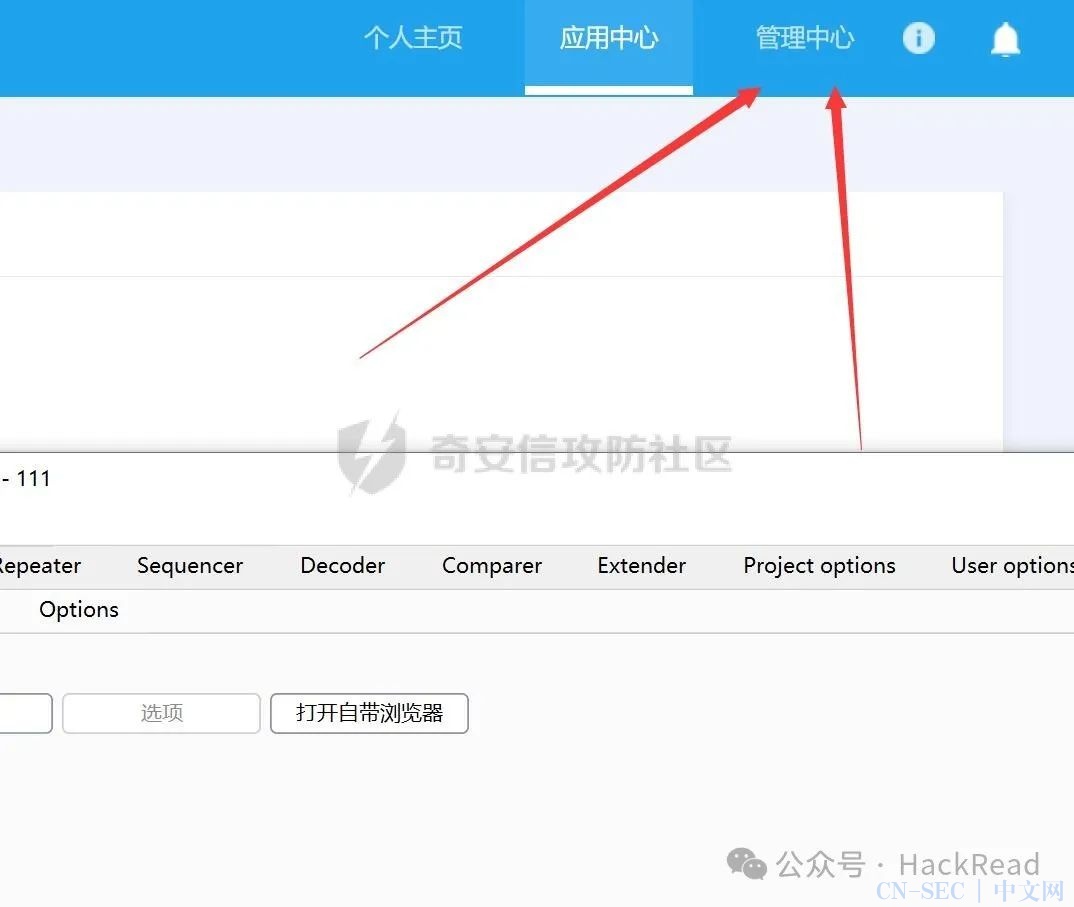

挖到低危肯定不满足,于是尝试一下其他功能,还记得在咱们没有登陆的时候,应用中心是有很多按钮的,但是当我们登录后,发现只有一部分选项可以点击,其他按钮都消失不见了,推断是做了权限校验

在前端寻找校验身份的地方,这个ROLE应该是代表身份。

这里刷新,发现可疑参数,当ROLE=1的时候,只会返回一部分数据过来,而当ROLE=4的时候,会返回很多东西过来。

此处把ROLE改成4,发现一处管理中心,点进去,发现管理员账号是admin,同时用户隐私泄露。

3.柳暗花明

到此,已经拿到了一个低危和一个高危,可是依旧无法获得shell,也无法获得管理员权限,于是回到起点,此时已经知道管理员账号为Admin,找到忘记密码处。

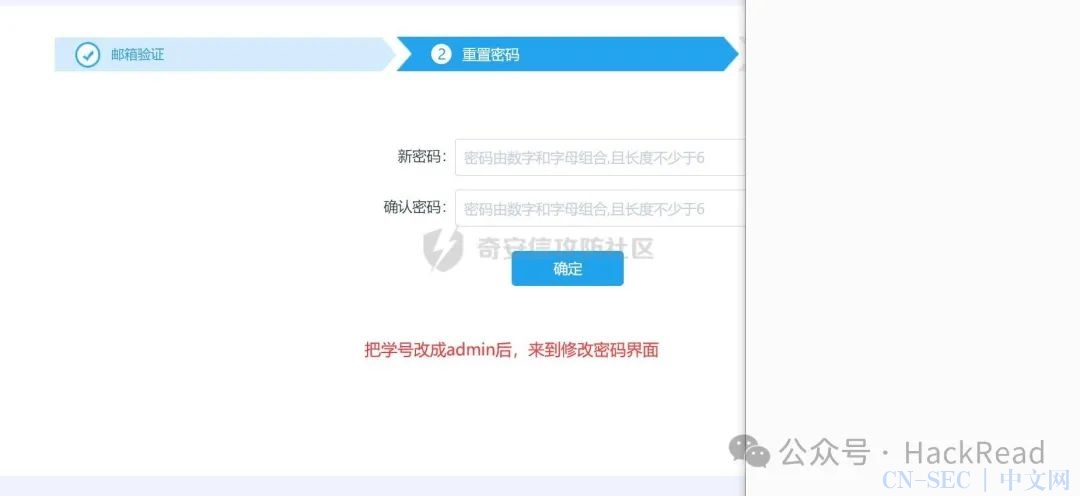

这里先输入自己的邮箱,发现点击获取验证码后,会返回我们的学号,然后最上面一个是200,修改自己的密码时,做了加密处理,无法直接从Burp里输入Admin进行修改。这里我放上我绕过的办法:把返回的学号直接改成admin,然后当前端向后端进行密码修改请求的时候,会自动把这串数据进行加密,从而绕过。

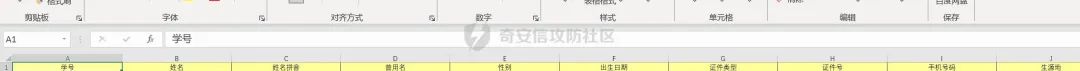

成功越权修改管理员密码,然后来到后台页面,可以导出数据,同时对平台所有内容进行增删改查。

4.后记

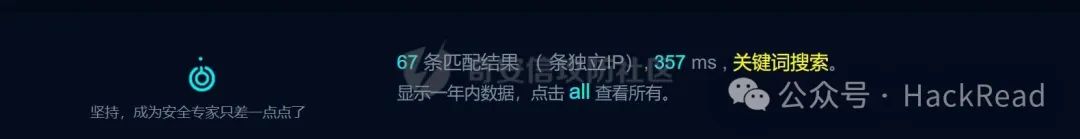

通过fofa语法,搜索title="XX数据XX平台",找到了几十个站点,直接打包一波进行提交,这波高危拿捏了。

每一环都是环环相扣的,如果没有发现未登录和登陆后的功能不一样,也许就没有这一次通杀,提交后,厂商已对上述所有漏洞进行修复!

声明:⽂中所涉及的技术、思路和⼯具仅供以安全为⽬的的学习交流使⽤,任何⼈不得将其⽤于⾮法⽤途以及盈利等⽬的,否则后果⾃⾏承担。

原文始发于微信公众号(白帽子左一):记一次对学校某系统的黑盒测试到教育SRC

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论