本文来自真实的诈骗案例,单一个案金额不一定会超3000元,警方通常只会依据《中华人民共和国治安管理处罚法》来处理。

整个诈骗业务链条大致如下:

在闲鱼上有大量关于互联网应用账户充值的商品,其中会被诈骗:

回到这个诈骗流程,在闲鱼引流:

诱导到QQ:

并诱导点击链接跳转签约:

到现在,关键的运营商的漏洞在于此。在该案例中,买家是使用联通的手机号码,主域名是联通的域名,二级域名是联通核心资产沃钱包。在点击该链接将不会有更多的提示,比如充值的手机号,金额,将没有更多的显示,主域名及二级域名均是联通的将会大大降低受害者防范。并且,在签约完后将会提示签约失败:

来到此页面,受害者将会立即收到扣款信息。

以500块为例,诈骗团伙此时大概能获取400块左右的“利润”。

可以在闲鱼搜索:话费充值。这类型的买家均有一个特点,声称72小时到账,并且需要你提供短信验证码查账确认到账。

注意那些交易量少,且不支持查看动态的卖家。同时在会员充值的卖家特别要注意用户名为:x***2这类型的账户。这是闲鱼默认用户名。

再回到漏洞这一块,以联通为例,epay二级域名属于沃钱包资产。在里面有一个通讯交费的功能:

里面修改手机号可以给他人充值:

由于目前闲鱼店铺目前已经被封,暂未找到相关卖家。暂时无法再此完整复现整个流程,缺少诈骗团伙的跳转链接页面,后续如果有跟进会继续补充。请特别留意

https://epay.10010.com/cu-swcss-business-front/v1/sign/confirm/xxxx的链接。点击同意开通将会被扣款!!!

本人在研究沃钱包的时候,其实它存在设备环境检测以及代理检测:

利用相关技术,尝试对其绕过越狱,并未成功:

通过修改可执行文件的代理检测代码,使用Trollstore安装到设备,亦未成功:

如果仍要对其绕过,需要更多的时间程序进行逆向分析。

假设黑产是通过app这个入口进行抓包,获取到https://epay.10010.com/cu-swcss-business-front/v1/sign/confirm/xxxx这个链接来发送给受害者,意味着他们已经能够将这些安全机制绕过。

但是,但凡运营商在提供的链接的时候能够更多信息描述,受害者也不会这么容易上当受骗。

从这个诈骗流程来看,涉及多个平台,且单笔金额较低,他们可以通过打游击藏匿在闲鱼,并且不惧怕封号。打击还是有点难度,也有人利用对方信息要回损失:

在QQ上的受害者可以在腾讯以下链接进行举证举报:

https://110.qq.com/

点击我要举报,将相关记录信息提交到平台处理。

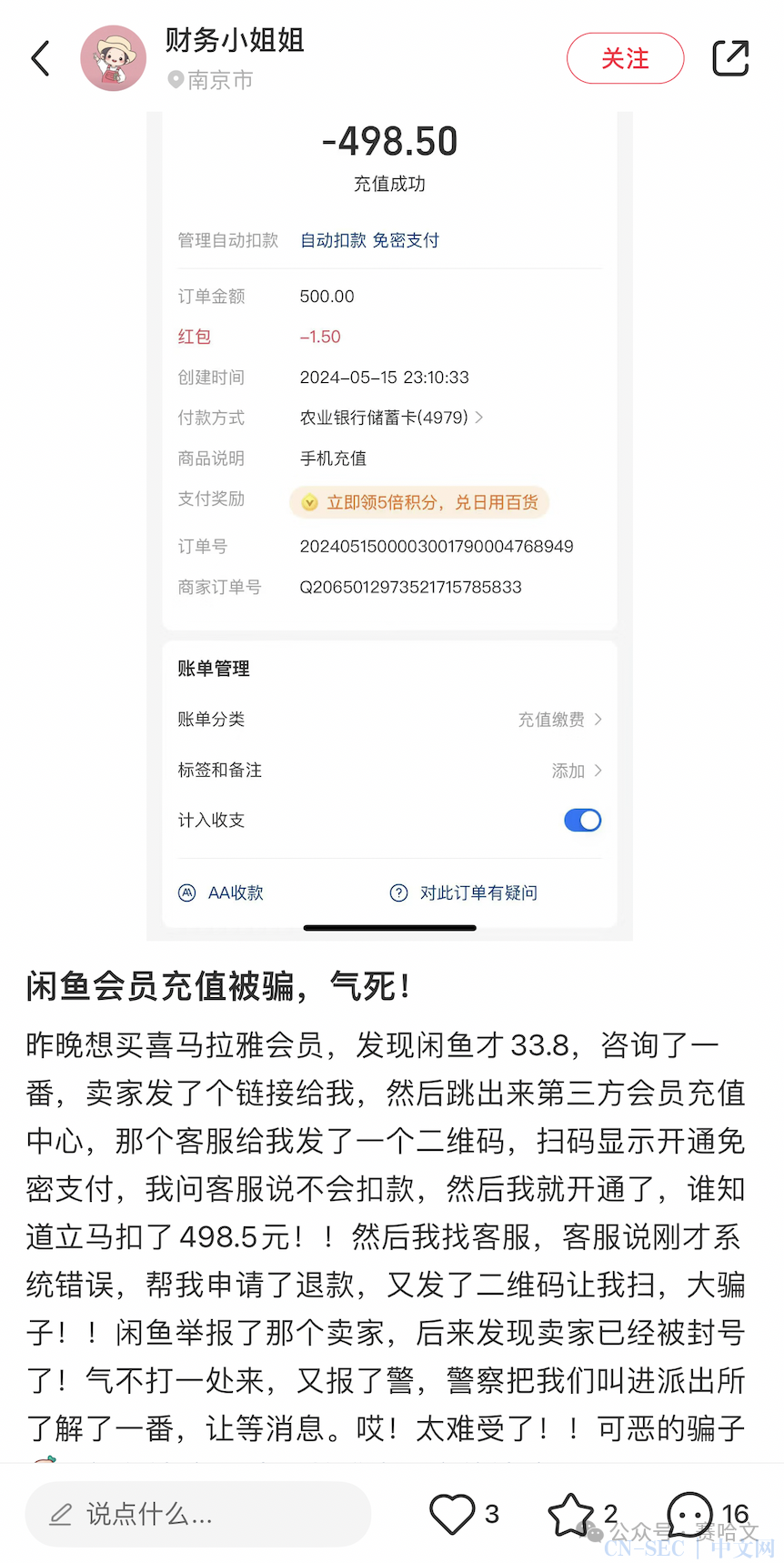

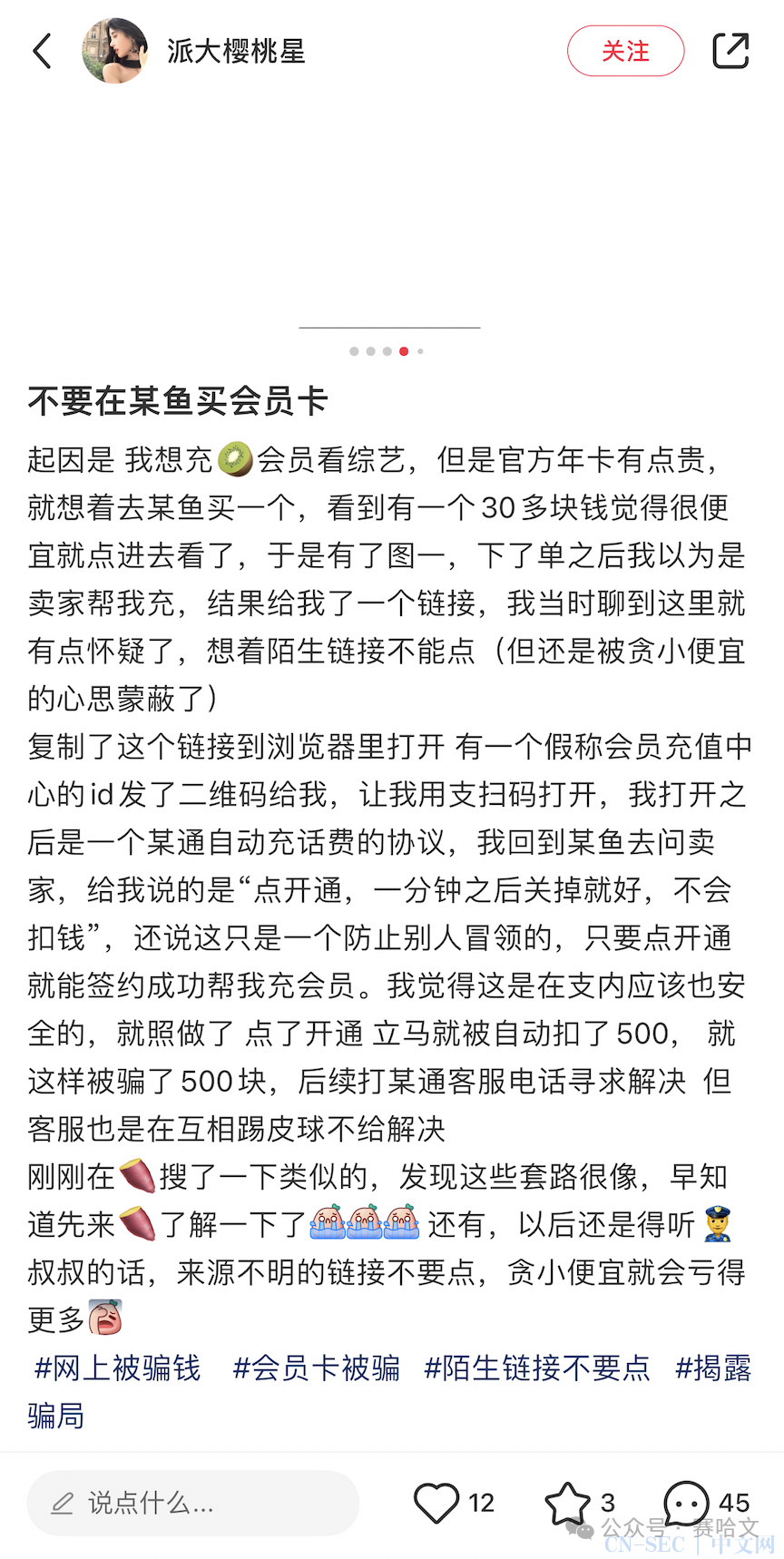

更多的案例可以在小红书搜索:闲鱼冲会员被骗。

原文始发于微信公众号(赛哈文):我看刑,运营商高危在野业务漏洞被利用到网络诈骗

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论