-

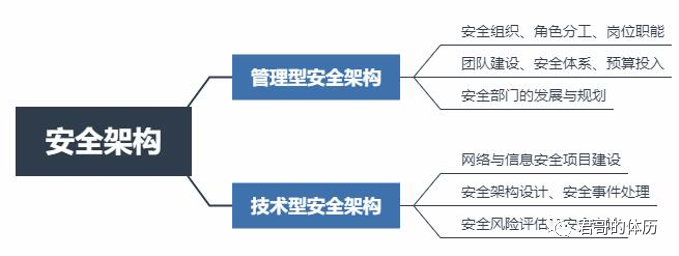

管理型安全架构,此类安全架构的含义是负责企业的整体安全规划,包括安全组织、角色分工、岗位职能、团队建设、安全体系、预算投入甚至整个安全部门的发展与规划。工作内容比较繁杂,兼有技术管理和职能管理两方面要求。这种职能下的安全架构人员从本质上说更偏向于职能型的安全管理人员,承担着企业安全建设中的高level层级的日常工作。 -

技术型安全架构,与管理型的安全架构不同,此类的招聘在岗位描述上对应聘者的要求往往更明确。比如负责网络与信息安全项目建设、安全架构设计、安全事件处理、内部安全技术培训等;负责安全风险评估和安全日志审核,指导并跟进开发团队的问题修复;负责对接外部,响应安全需求,支持客户特性问题的解决和咨询。准确地说,此类安全架构的招聘要求更符合在大多数企业的IT信息化部门对安全技术人员的安全架构的定位。

-

逻辑架构:逻辑架构关注的主要是功能,从逻辑上对整个信息系统的分层,比如MVC所表示“模型层、展示层、逻辑控制层”经典的三层结构;比如大型信息化系统的表示层、应用层、服务层、数据层四层结构。如下图所示:

-

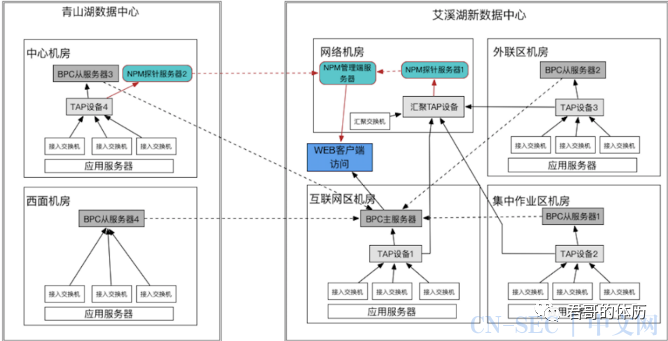

物理架构:物理架构主要关注是机房、网络、服务器、数据存储等方面内容,是整个架构设计中最关键的架构视图。通常由各类资源的物理位置、网络与服务器的部署情况、使用产品的规格参数等细节以及基于整个架构上的高可用性、可伸缩性、性能参数、备份与恢复策略等内容构成。其概览图如下:

-

开发架构:开发架构是面向研发人员所提供的对系统逻辑架构中各个组件的定义,是指导和约束开发人员在进行代码开发时如何对逻辑组件进行划分。比如逻辑架构示意图中的表现层,分别拆分出portal.war(对应于门户)、common-query.war(对应于综合查询)、reports.war(对应于报表)。当然在做架构设计阶段,你也可以不用设计的这么细,把所有表现层功能放到一个war包里面,比如front-server.war,包含门户、综合查询、报表的功能。如果项目不涉及软件开发,则通常没有此架构输出产物。

-

部署架构:部署架构是指整个信息系统中的各个组件部署在IT环境(主要是服务器)中所呈现的状态或相互关系,是对物理架构中各个组件以部署的形式所呈现更细致的描述。比如上图中的门户组件在哪个区域部署,涉及哪几台服务器,每台服务器上要部署几个portal.war;数据库服务器部署在哪个区域的哪几台服务器上,如果是Oracle数据库RAC是怎么部署的等等;在很多IT信息化架构设计中,把部署架构作为物理架构的一个子部分,不会单独出来。

-

技术组件选型:主要是各个组件的详细清单,包含组件类型(操作系统、数据库、负载均衡、中间件、编程语言运行环境、安全设备等)、组件使用范围(所有服务器都使用、网络出口使用、某个子系统使用等)、组件名称及版本、为什么选择此组件等。

-

5A原则:即身份认证Authentication、授权Authorization、访问控制Access Control、可审计性Auditable、资产保护Asset Protection[1],这五个词的第一个英文字母简称,其含义是我们在做安全架构设计时,对于物理层、网络层、系统与平台层、应用与数据层的安全架构设计,都要从这5个方面考量设计的合理性。

-

纵深防御原则 :纵深防御通常是指不能只依赖单一安全机制,建立多种机制,互相支撑以达到比较安全的目的。比如为了保障某个住户家里现金的安全,第一道防线是小区的保安,在小偷进入小区时鉴别;如果保安被欺骗了,则还有楼道口的防盗门;若楼道口的防盗门也被小偷破解了,则住房室外的大门是第三道防线。小区保安、楼道口防盗门、住房室外的大门他们之间的防护,就构成了我们说的纵深防御原则。

-

逻辑架构 :从横纵两个方面,关注组件的安全设计。纵的方面是指从安全性考虑,组件之间是否符合其相互独立性,比如说:管理端应用和用户端应用,从前端到后端在组件设计上哪些应该相互隔离;横的方面是指分层架构是否合理,例如上文提及的表示层、服务层、数据层三层是否在架构设计上满足区域隔离条件下的组件部署要求,表示层的门户服务与服务层的restful接口服务是否拆分,如果未做合理拆分,部署时仅将门户服务放在DMZ区则变得不可行。

-

物理架构:是安全架构设计关注的重点视图,基本涵盖我们通常说的从物理层、网络层、系统与平台层、应用与数据层的安全设计。我们将在接下来的章节中重点阐述其内容。

-

开发架构:在安全架构设计阶段,安全关注的内容更多是在组件间的交互,也就是我们通常说的业务安全。要结合业务场景,通过时序图来描述安全性设计。比如,涉及支付流程,订单支付安全校验是如何设计的;门户登录认证的安全性是如何设计的。一般来说,架构设计阶段关注的重点是组件,不会关注到具体场景业务流程的安全性(大多数在详细设计时关注),除非高危场景的安全设计才会在此阶段关注。如果真的有必要在当前架构视图中做此类安全设计,建议安全人员整理一个checklist,指导业务架构师去设计。checklist可以整理一系列类似于当前系统是否提供列表查询页面、列表查询页面是否可以不包含敏感信息、列表页面单次查询最大数据条数不得超过多少条、连续查询多少次记入安全审计流程等等的安全策略。

-

部署架构:在安全方面,此视图重点关注服务器上的部署情况,比如当前主机上部署哪些组件,是服务部署还是容器化部署,使用什么账号来部署,文件权限控制是什么,必须开放哪些端口,启用哪些服务,多个相同服务之间进程的独立性如何等等。

-

技术组件选型:从组件选型和版本包含的漏洞两个方面考虑,比如说,可以选择linux不建议使用Windows操作系统;可以选择Java语言开发则不建设使用PHP语言开发;可以使用Gson不建议选择fastjson;可以使用新版本包含CVE漏洞少的Spring组件不建议使用老版本的Spring等等。

-

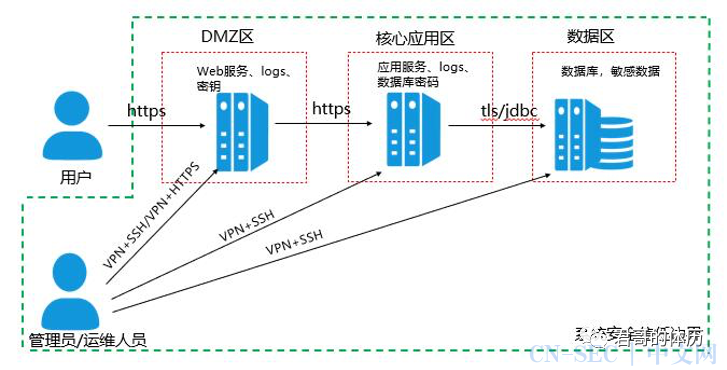

整个系统与外部的边界、系统内部DMZ与核心应用、数据的区域边界以及各区域分布。

-

不同区域的用户或不同的角色访问方式与通信链路安全设计。

-

不同区域之间,应用的分层与安全交互协议。

-

不同区域的部署的应用和敏感数据类型以及安全保护措施。

-

郑云文:《数据安全架构设计与实战》

-

邓毓:银行业务系统端到端监控一体化方案规划设计

-

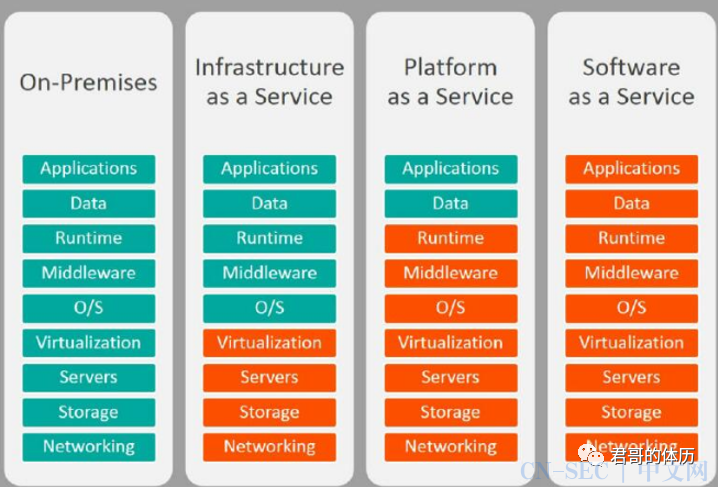

BMC:一张图看懂IaaS, PaaS和SaaS的区别

-

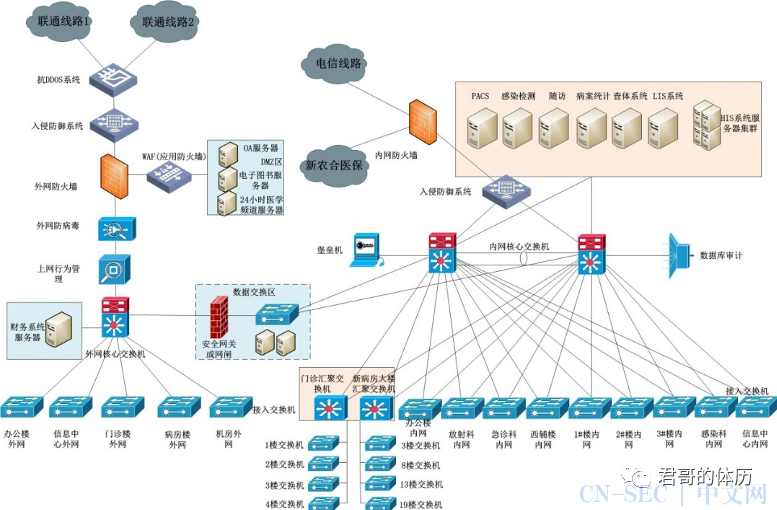

医院网络安全加固拓扑分析

https://max.book118.com/html/2016/0823/52477821.shtm

本文作者:钱君生,科大讯飞集团安全技术专家,先后从事IAM、安全审计、WAF、RASP等产品研发,目前主要负责应用安全、安全平台、团队能力建设等安全相关工作。微博:weibo.com/heyongv

-------------------------------------------

如您有涉及以下方向原创文章,乐于分享,可以后台联系,君哥将会第一时间回复和联系:

1、解决企业安全建设实践的具体问题,比如安全资产管理、漏洞运营、应用账户滥用检测、隧道穿越流量检测、反弹Shell防护和检测等;

2、各类安全实践或解决方案,如远程办公安全实践、开源组件检测、内网全流量检测、终端数据安全实践等;

3、各类安全事件复盘思考、攻防对抗复盘总结、安全工作推进方法、安全度量指标建设、安全汇报和安全管理思考等;

4、安全合规、监管要求落地、安全审计等;

5、安全从业感悟、安全职业发展、安全培训和认证历程、安全团队和人才培养等。

---------------------------------------------------------------------------

《企业安全建设指南:金融行业安全架构与技术实践》购买链接,支持作者。

---------------------------------------------------------------------------

企业安全建设,离不开“守望相助”。金融业企业安全建设微信群,入群方式:请加以下微信为好友,备注:姓名-公司-负责领域。销售从业人员暂时不邀请入群,不保证每位申请者入群,敬请谅解。

扫一扫,加入企业安全建设实践群

未能加入“企业安全建设实践群”的朋友,可以加入知识星球,查阅每周实践群讨论话题和发言记录。

知识星球:金融企业安全建设实践

附注:

-

聂君,信息安全从业人员,十余年金融行业信息安全从业经历,默默无闻。好读书,不求甚解。性格开朗,爱好足球。

-

本订阅号文章是个人对工作生活的一些体验和经历分享,站在不同角度和立场解读会有偏差,见仁见智,不求正确统一,但求真、善、美。

右下角点个在看,也是支持

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论