TellYouThePass勒索组织,最早于2019年3月开始活动。根据历史攻击活动线索推测,TellYouThePass组织为国内黑产组织,常利用Web远程命令执行漏洞如,“永恒之蓝”系列漏洞、WebLogic应用漏洞、Log4j2漏洞、某OA系统漏洞等下发勒索软件,自动化实施勒索攻击。

该组织19年至24年间歇性活动,基本上只利用高可利用漏洞被披露后,漏洞补丁发布或修补前的时间窗口进行攻击。

今年6月,PHP CGI 远程代码执行漏洞(CVE-2024-4577)POC披露后,TellYouThePass勒索组织又开始活动,利用该漏洞扫描公网PHP服务器,下发勒索软件。

1. 攻击入口点d3.hta

2. 权限提升EfsPotato

导出数据后发现是基于开源的权限提升组件EfsPotato修改的.NET程序。EfsPotato集合了多种提权组件BadPotato,EfsPotato,GodPotato,PingCastle,Potato,PrintNotifyPotato,PrintNotifyPotato,PrintNotifyPotato。

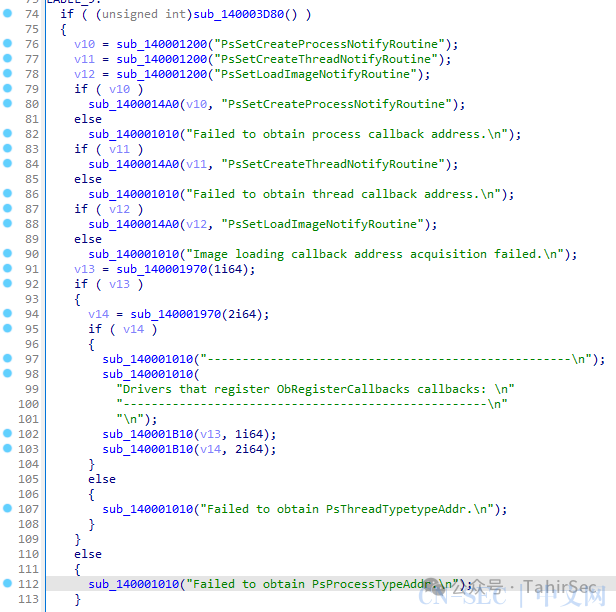

3. EDR致盲模块RealBlind

EfsPotato在TEMP目录下释放2个带有合法签名bin文件,其文件的CueckSum字段是随机生成的,在不影响签名有效性下,规避EDR只对文件HASH检测。利用开源组件asmloader加载bin文件和shellcode。

4. 加载器loaderpe

回到EfsPotato程序,致盲EDR后在TEMP目录释放2个文件,分别为加载器loaderpe和被加密的勒索模块EncDll。

5. 勒索模块EncDll

首先通过WindnowsUpgradeProcessN信号量判断勒索模式是否已经运行。

向C2服务器发送执行期间的情况。

停止或结束数据库相关的进程。

生成随机RSA公钥和私钥,用于本次勒索攻击;在ALLUSERSPROFILE或HOMEDRIVE目录下生成pubkey12.txt、show12.txt、hellotest1.txt、more12.txt文件。

-

pubkey12.txt文件保存着使用攻击者的公钥personPubKey,RSA加密的主机当前时间和主机基本信息的数据; -

show12.txt文件保存着使用攻击者的公钥personPubKey,RSA加密的用于勒索的私钥数据,为了攻击者以后解密受害者主机数据; -

hellotest1.txt文件只用于测试勒索模块是否已经运行; -

more12.txt文件暂未使用。

读取USERPROFILE 、PUBLIC、HOMEPATH、各个逻辑分区下的目录文件,进行加密操作。

加密过程跳过包含pubkey.txt、show.txt、READ_ME9.html字符串的文件,以及包含以下字符串的目录:

"EFI.Boot","EFI.Microsoft",":.Windows","All Users","Boot","IEidcache","ProgramData","desktop.ini","autorun.inf","netuser.dat","ntuser.dat","bootsect.bak","iconcache.db","thumbs.db","Local Settings","bootfont.bin","System Volume Information","AppData","Recycle.Bin",":.Recovery","Windows\System32","Windows\System","Windows\SysWOW64","Windows\security","WindowsPowerShell","Windows\assembly","Windows\Microsoft.NET","Windows\Fonts","Windows\IME","Windows\boot","Windows\inf","show","pubkey","READ_ME","README"加密包含以下后缀名的文件:

1cd,3dm,3ds,3fr,3g2,3gp,3pr,602,7z,ps1,7zip,aac,ab4,accdb,accde,accdr,accdt,ach,acr,act,adb,adp,ads,aes,agdl,ai,aiff,ait,al,aoi,apj,arc,arw,asc,asf,asm,asp,aspx,asx,avi,awg,back,backup,backupdb,bak,bank,bat,bay,bdb,bgt,bik,bin,bkp,blend,bmp,bpw,brd,c,cdf,cdr,cdr3,cdr4,cdr5,cdr6,cdrw,cdx,ce1,ce2,cer,cfg,cgm,cib,class,cls,cmd,cmt,conf,config,contact,cpi,cpp,cr2,craw,crt,crw,cs,csh,csl,csr,css,csv,dac,dat,db,db3,db_journal,dbf,dbx,dc2,dch,dcr,dcs,ddd,ddoc,ddrw,dds,der,des,design,dgc,dif,dip,dit,djv,djvu,dng,doc,docb,docm,docx,dot,dotm,dotx,drf,drw,dtd,dwg,dxb,dxf,dxg,edb,eml,eps,erbsql,erf,exf,fdb,ffd,fff,fh,fhd,fla,flac,flf,flv,flvv,fpx,frm,fxg,gif,gpg,gray,grey,groups,gry,gz,h,hbk,hdd,hpp,html,hwp,ibank,ibd,ibz,idx,iif,iiq,incpas,indd,java,jnt,jpe,jpeg,jpg,jsp,jspx,ashx,js,kc2,kdbx,kdc,key,kpdx,kwm,laccdb,lay,lay6,ldf,lit,log,lua,m,m2ts,m3u,m4p,m4u,m4v,mapimail,max,mbx,md,mdb,mdc,mdf,mef,mfw,mid,mkv,mlb,mml,mmw,mny,moneywell,mos,mov,mp3,mp4,mpeg,mpg,mrw,ms11,msg,myd,myi,nd,ndd,ndf,nef,nk2,nop,nrw,ns2,ns3,ns4,nsd,nsf,nsg,nsh,nvram,nwb,nx2,nxl,nyf,oab,obj,odb,odc,odf,odg,odm,odp,ods,odt,ogg,oil,orf,ost,otg,oth,otp,ots,ott,p12,p7b,p7c,pab,pages,paq,pas,pat,pcd,pct,pdb,pdd,pdf,pef,pem,pfx,php,pif,pl,plc,plus_muhd,png,pot,potm,potx,ppam,pps,ppsm,ppsx,ppt,pptm,pptx,prf,ps,psafe3,psd,pspimage,pst,ptx,pwm,py,qba,qbb,qbm,qbr,qbw,qbx,qby,qcow,qcow2,qed,r3d,raf,rar,rat,raw,rb,rdb,rm,rtf,rvt,rw2,rwl,rwz,s3db,safe,sas7bdat,sav,save,say,sch,sd0,sda,sdf,sh,sldm,sldx,slk,sql,sqlite,sqlite3,sqlitedb,sr2,srf,srt,srw,st4,st5,st6,st7,so,st8,stc,std,sti,stm,stw,stx,svg,swf,sxc,sxd,sxg,sxi,sxm,sxw,tar,tar.bz2,tbk,tex,tga,tgz,thm,tif,tiff,tlg,txt,uop,uot,vb,vbox,vbs,vdi,vhd,vhdx,vmdk,vmsd,vmx,vmxf,vob,wab,wad,wallet,war,wav,wb2,wk1,wks,wma,wmv,wpd,wps,x11,x3f,xis,xla,xlam,xlc,xlk,xlm,xlr,xls,xlsb,xlsm,xlsx,xlt,xltm,xltx,xlw,xml,ycbcra,yuv,zip攻击者的C2服务器地址、攻击者的公钥、BTC钱包地址、邮箱、勒索信名称、加密文件后缀名.locked。

勒索信内容,提示受害者通过电商平台联系数据解密的中间商完成解密交易。

IoC

原文始发于微信公众号(TahirSec):Windows | TellYourThePass近期利用PHP漏洞实施勒索攻击

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论