未经作者允许,禁止转载!

书接上回,咱们接着上一篇文章讲

上回书讲到,已经拿到内网一台主机权限,后面根据内网环境,简略的画了一个大概的内网top图,大概就是这样子(不接受反驳),我是前文也讲到了是通过一个SSRF拿到1.x网段的一台服务器权限,但是1.x网段pc1是不出网的,3.x和1.x网段是互通的,只能用利用SSRF执行一些简单的命令,现在的目的还是需要把内网打通顺带看看其他漏洞

所以只能继续看一下代理服务器上代理出来同网段的其他服务

有很多服务,一锅粥全部代理出来了,你别看有这么多服务,但是经过测试发现,能快速拿到shell的还真没有(可能是我菜),但是有一个端口的服务引起了我的注意

全码了,有的人可能已经看出来了,一个接口测试界面,但是经过测试发现,只有个别三四个接口能用(一个接口存在SQL注入、一个存在是文件读取一个是文件上传,要素齐全),其他都需要授权,先来说SQL注入的,写了一个过防火墙的temper脚本,直接Sqlmap一把梭了

Oracle的数据库,权限很低,爆了一下版本,11.2.0.4.0,搜了一下这个版本执行命令的方法,都不行

我以为是我语句有问题,我直接虚拟机装了个相同的版本,毕竟实验才是检验真理的唯一标准,去试了一下,这个版本确实不行,浪费我好几个小时(不得不说这Oracle是真难配置),好了数据库这条路成功堵死,数据库表也不想一个一个翻,太多了,一个库里好几百张表,这个先留着(踩坑:Oracle数据库是需要两个全部下载,解压到一起才能安装成功,这就卡了老半天)

这个SQL注入先放一放,继续看了一下他们还有个APP,我本来也是就是想看看能不能通过app一些功能点拿到shell,拿到了app我就先安装了,顺手反编译了一下(没有壳),好家伙,不看不知道,源码里直接写死了一个账号密码

密码为md5加密,直接在线网站解密,登录,发现app里面都是一些电子病例,也可以进行修改等操作,抓到一个接口是存在未授权,泄露有700w条个人信息

app就只有这几个功能没有其他的了,只有再转战地方,前面不是说了有个文件下载和上传吗,但是这个都有限制,读取只能读当前目录和上一层目录的文件,上传是上传更新app的(这里图已经找不到了),上传其他是会显示error的,当时是看了下就留着了,后面又回头看了下,我是想确认下有没有成功上传,虽然他返回的是error,我就用那个文件读取看了下有没有上传成功,发现文件是上传成功了的,所以直接话不多说上马,冰蝎启动!

看了一下权限iis的权限,依然是不出网的,还有杀软

虽然有提权的exp,奈何不会做免杀,况且这台也不出网(主要还是不会做免杀),就先放下了,就翻了翻目录,用Neo-reGeorg做了一个http隧道

但是这个隧道也慢的出奇,返回一个phpinfo的页面都要一分钟,想了一下,之前不是拿了一台内网的jboss,随即重新写了一个shell进去,哥斯拉启动!连了半分钟,终于是连上了

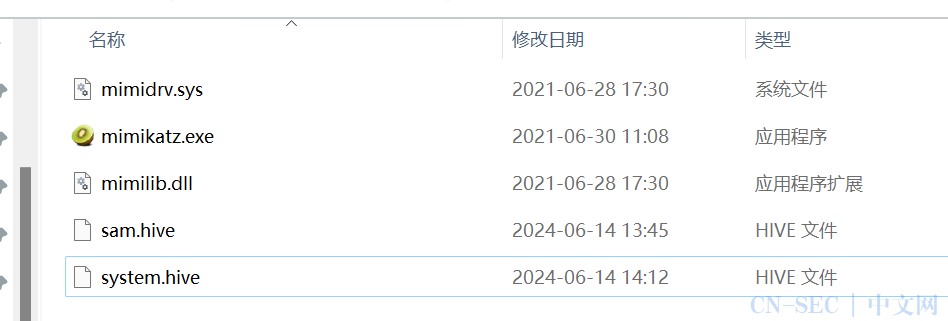

前面已经说过了,这台是administrator权限,本来是想传个mimikazt读一下hash的,奈何这代理属实慢,而且还有杀软,只能保存sam文件,然后利用之前的SSRF dump下来 读取hash,利用读到的hash解密,然后利用http隧道又拿到几台服务器权限

读取hash,利用读到的hash解密,然后利用http隧道又拿到几台服务器权限

好了,就先写到这把,感觉有点乱了,后续如果想写了再继续

原文始发于微信公众号(渗透学习日记):记某项目渗透测试(二)

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论