作者:p0desta,Y0!0,0cat

团队:0x727,未来一段时间将陆续开源工具,地址:https://github.com/0x727

定位:在攻防和渗透测试中,可以更加方便的找到一些绕过的点,比如403bypass,比如shiro的权限绕过

语言:Java11

功能:权限绕过的自动化bypass的burpsuite插件。

此项目是基于p0desta师傅的项目https://github.com/p0desta/AutoBypass403-BurpSuite进行二开的。用于权限绕过,403bypass等的自动化bypass的Burpsuite插件。感谢p0desta师傅的开源,本二开项目已经过p0desta师傅本人允许开源。

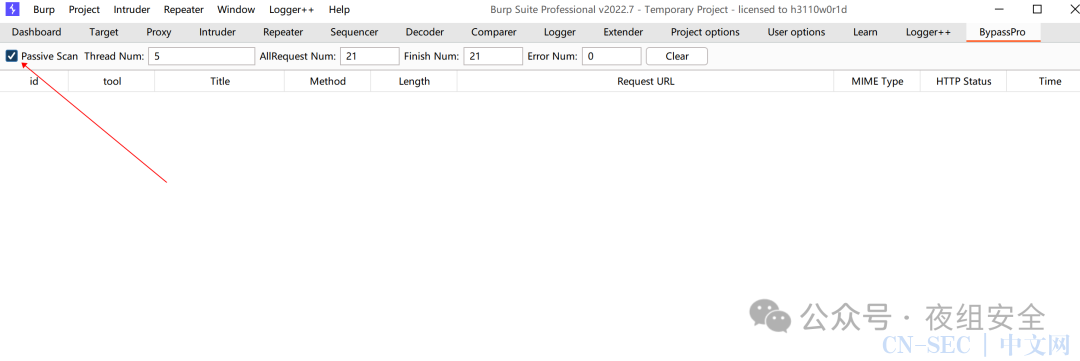

- 新增被动扫描功能

- 对被动扫描和主动扫描的逻辑做重新判断

- 增加字段tool 和id 可以判断哪些是被动流量 哪些是主动流量

- 添加了/public/..;的fuzz

- 被动扫描下,对如下静态文件后缀进行过滤,不进行绕过

js,css,png,gif,jpg,mp4,mp3,tif,swf,wmv,map,zip,exe,so,rar,gz,iso,avi,pdf,doc

- 增加了request/response 双窗格显示

被动扫描:勾选上之后,proxy 流量中出现403 301 404 302 的时候去自动bypass 主动扫描:取消勾选之后,可以在proxy 流量中选择一些右键发送到BypassPro 去自动fuzz 当状态码是200,415,405则会进行回显,页面相似度80%以下进行回显  主动扫描:右键发送

主动扫描:右键发送

注意事项,该工具会一定程度上触发waf,所以当目标站点有waf 请关闭被动扫描。

最近的JumpServer未授权访问漏洞(CVE-2023-42442):未经身份验证的远程攻击者利用该漏洞可以访问录像文件,远程获取到敏感信息。

目前各大CERT给出的payload是/api/v1/terminal/sessions/ 或者/api/v1/terminal/sessions/?limit=1

部分企业可能无法及时升级版本,在nginx或者其他设备做防护处理。

比如访问原始payload

ok BypassPro给出 bypass 的payload:/api/v1/terminal/sessions.json?limit=1

原文始发于微信公众号(夜组安全):对权限绕过自动化bypass的burpsuite插件

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论