0x00 前言

聚合支付系统是一套无需后端开发,只需要接入SDK即可拥有一套完整的支付接口,以及稳定的速度直达支付,让支付接口更加简单,还拥有开发者中心,注册登录等功能.

0x01 资产测绘

Fofa:"/Public/theme/view4/css/style.css"

0x02 漏洞分析

在 /Application/xxx/Controller/xxx.class.php 控制器的 xxxxxx 方法存在Where查询,且直接$_GET传入参数,导致过滤不严格,漏洞产生

public function xxxxxx(){$xxxx = $_GET["xxxxxx"];$xxxx = M("Order");$pxs = $Orxxder->where("pay_xxxx = '" . $xxxx . "'")->getField("xxxxx");if ($pay_status <> 0) {$this->EditMxxoney($orderid, 'UPALIWAP', 1);} else {exit("ok");}}

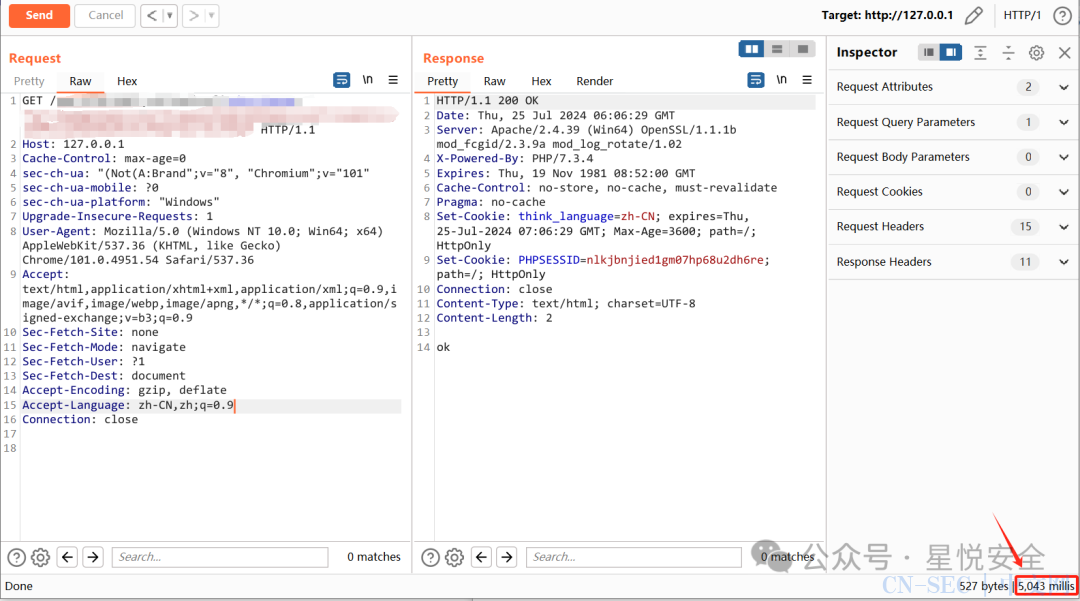

回显被写死,所以是个时间盲注

0x03 漏洞复现

Payload:

请见文末!

在这种聚合支付系统出现SQL注入漏洞是非常致命的!

0x04 纷传圈子

完整文章及源码放在纷传圈子里了

原文始发于微信公众号(星悦安全):(首发0day)某聚合支付平台存在SQL注入漏洞

免责声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由读者承担全部法律及连带责任,本站不承担任何法律及连带责任;如有问题可邮件联系(建议使用企业邮箱或有效邮箱,避免邮件被拦截,联系方式见首页),望知悉。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论