攻防中常见的Nacos,配置文件中好东西嘎嘎多!

针对内网Nacos资产较多情况(划重点),又懒得一个个翻配置文件,所以写了一个脚本,利用Nacos JWT默认key漏洞,将配置文件全部导出,方便查看。

同时,写了一些正则去检测导出的配置文件中,是否存在的敏感信息,解放双眼双手。(可以根据自己的需求,自己加正则)

安装

git clone https://github.com/3gpna/getNacosConfig.gitcd getNacosConfigpip3 install -r requirements.txt

使用

# 同目录放入nacos IP的txt,每行一个,不要带端口号!!!直接放入IP!!!# 或者直接把你想放的IP都放进去也行,脚本会自己判断python getNacosConfig_cmd.py -t 8848.txt

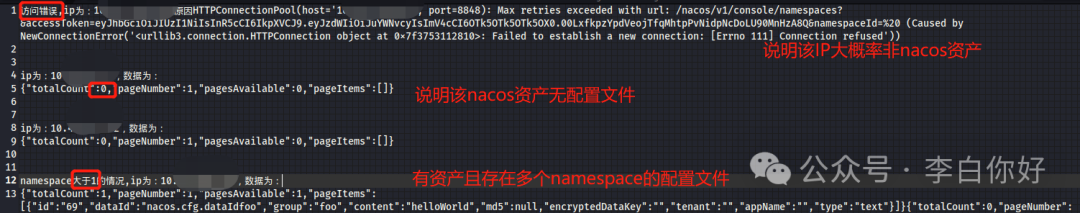

结果说明

results_config.txt文件中是获取到的原始配置文件详细解释如下:

results_findsome.txt是根据正则匹配到的敏感信息:

1、脚本整体逻辑是什么?

先导出Nacos配置文件,然后再利用正则进行分析。所以如果正则不全/不想写正则的话,也可以直接在导出的配置文件里手动去找敏感信息。

2、如何添加正则?

原文始发于微信公众号(李白你好):Nacos配置文件简单读取,并通过正则匹配相应敏感信息

免责声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由读者承担全部法律及连带责任,本站不承担任何法律及连带责任;如有问题可邮件联系(建议使用企业邮箱或有效邮箱,避免邮件被拦截,联系方式见首页),望知悉。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论