在内部红队参与期间,我没有任何 CDN、重定向器或反向代理的访问权限。我只有一台 Windows 笔记本电脑和一个 KALI VM。

为了继续前进,我做的第一件事就是选择一个要使用的 C2 框架,我选择了 Havoc。

接下来要选择的是重定向器 IP,以便以更隐蔽的方式执行我的操作,然后我遇到了 Devtunnel。

注意:我在这里不展示任何 av 规避技术,我只是展示如何将 devtunnel 与 Havoc C2 一起使用,因此我将关闭我的 Windows 病毒防护。

首先安装 devtunnel 二进制文件。

接下来要做的是使用 Microsoft 帐户登录 devtunnel

下一步是创建一个具有匿名访问的隧道(-a 标签用于允许匿名连接)并将 C2 端口公开到 Internet。

就我而言,我想接受端口 80 上的连接

,因此我使用 -p 标签在我的隧道端口列表中添加了端口 80。

最后一部分是托管隧道

请注意: 我不会展示如何在 Kali Linux 或 Ubuntu 上设置 Havoc C2,因为有很多文章和博客,您可以在 https://havocframework.com/ 上查看。所以我跳过了那部分。

接下来是获取托管隧道的 cookie,方法是在浏览器中打开链接并使用 Burpsuite 拦截请求

这就是我们需要的,以便在与 havoc listener 一起使用时绕过此页面

我将添加一个具有以下配置

的新侦听器名称:

绑定主机:127.0.0.1

(因为连接将在 devtunnel 上接收,并通过它在我们的 c2 上接收)

和 Cookie 头

Cookie:tunnel_phishing_protection=neat-dog-50h89n3.inc1

这是我从 burpsuite 得到的。

下一步是保存侦听器并构建有效负载。

为了在 Havoc C2 上接收连接,在构建有效负载并清除标头后重新编辑侦听器非常重要。

现在我们准备好了!!:D

和我在 C2 上收到了回调

注意:有可用于 devtunnel 的检测。

参考链接:

https://www.syonsecurity.com/post/devtunnels-for-c2

https://www.netero1010-securitylab.com/red-team/microsoft-dev-tunnels-as-c2-channel

https://www.youtube.com/watch?v=jNgFmAY20wY

https://blueteamops.medium.com/detecting-dev-tunnels-16f0994dc3e2

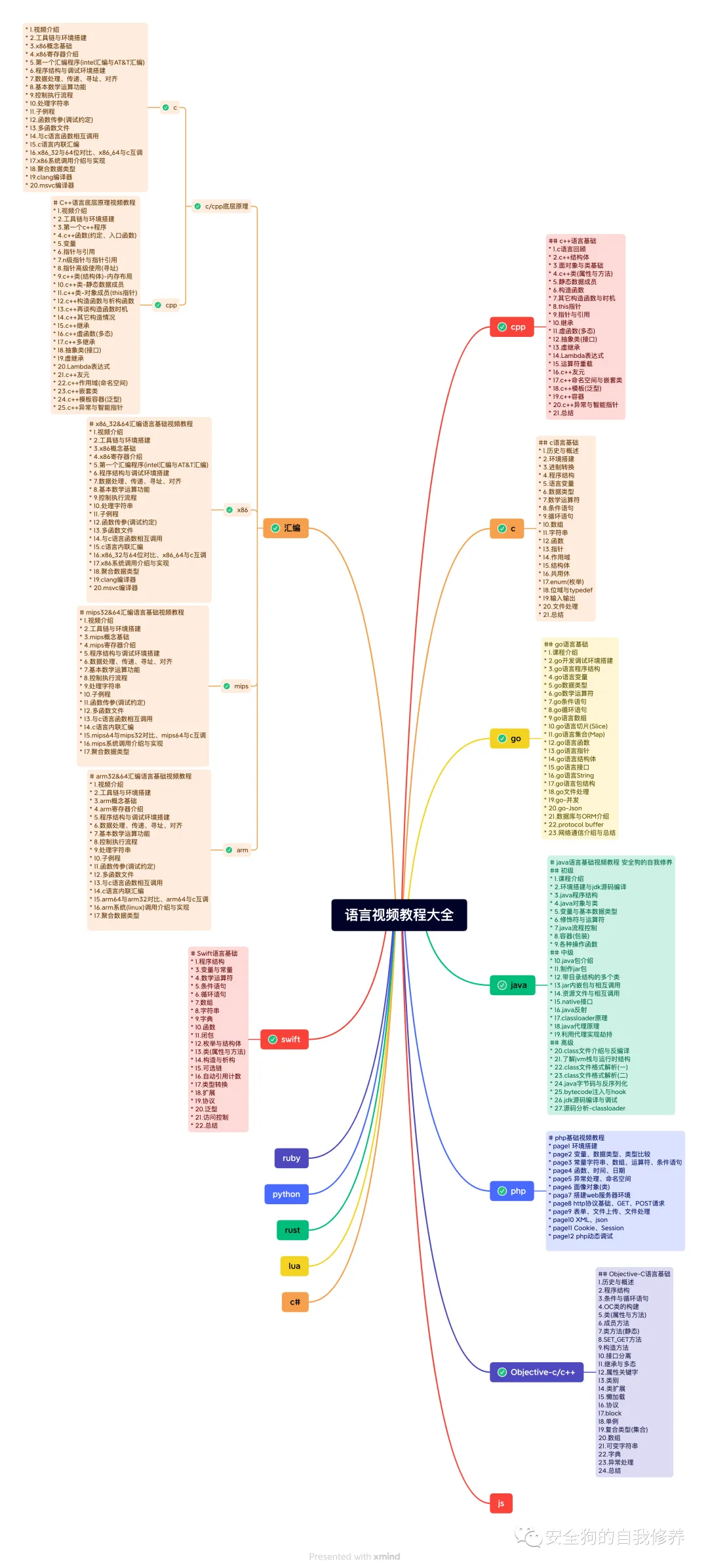

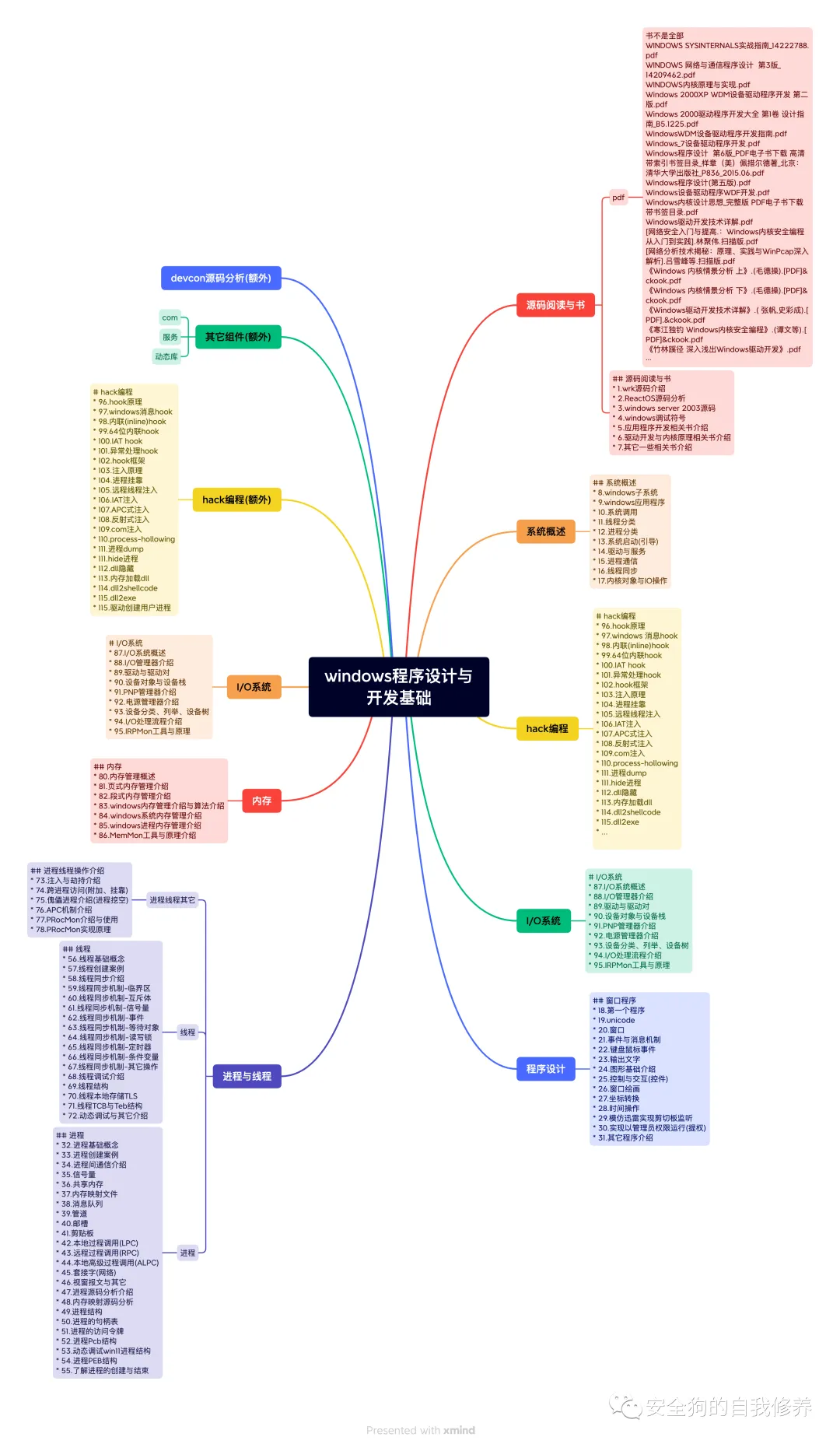

其它课程

linux恶意软件开发对抗与基于ebpf网络安全视频教程

QT开发底层原理与安全逆向视频教程(2024最新)

linux文件系统存储与文件过滤安全开发视频教程(2024最新)

linux高级usb安全开发与源码分析视频教程

linux程序设计与安全开发

-

windows恶意软件开发与对抗视频教程

-

-

-

windows网络安全防火墙与虚拟网卡(更新完成)

-

-

windows文件过滤(更新完成)

-

-

USB过滤(更新完成)

-

-

游戏安全(更新中)

-

-

ios逆向

-

-

windbg

-

-

还有很多免费教程(限学员)

-

-

-

更多详细内容添加作者微信

-

-

原文始发于微信公众号(安全狗的自我修养):具有 Havoc C2 的 Microsoft Devtunnel

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论